Разработчики облачного сервиса Rainway, который позволяет запускать игры на ПК и стримить их на любые другие устройства чрез интернет, обнаружили, что десятки тысяч игроков Fortnite заражены малварью.

В официальном блоге руководитель Rainway Эндрю Сэмпсон (Andrew Sampson) рассказал, что на еще прошлой неделе инженеры компании обнаружили в логах сотни тысяч ошибок. Сначала разработчики решили, что проблема на их стороне, но, как выяснилось позже, эти ошибки были следствием массовой «инфекции», распространившейся среди игроков.

«Ошибки все продолжали поступать, и мы посмотрели, что же объединяет всех этих пользователей. У них не было одинакового железа, они пользовались услугами разных провайдеров, все их системы были обновлены. Однако кое-что все же их выделяло: все они играли в Fortnite», — пишет Сэмпсон.

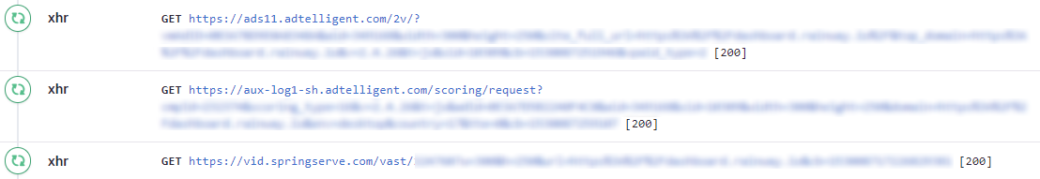

Хотя Fortnite на сегодняшний день очень популярна, специалисты не поверили, что это было простым совпадением и начали искать возможный источник массовых заражений. Так как Rainway использует технику whitelisting (то есть применяет «белые списки»), игрокам разрешается пользоваться только одобренными URL. Подозрительная активность, которую заметили инженеры облачного сервиса, была связана с доменами рекламных платформ adtelligent.com и springserve.com, а также подозрительным JavaScript, который пытался действовать и порождал ошибки, оседающие в логах. Так, у белых списков Rainway обнаружился неожиданный побочный эффект, — специалисты выявили массовое заражение игроков Fortnite малварью.

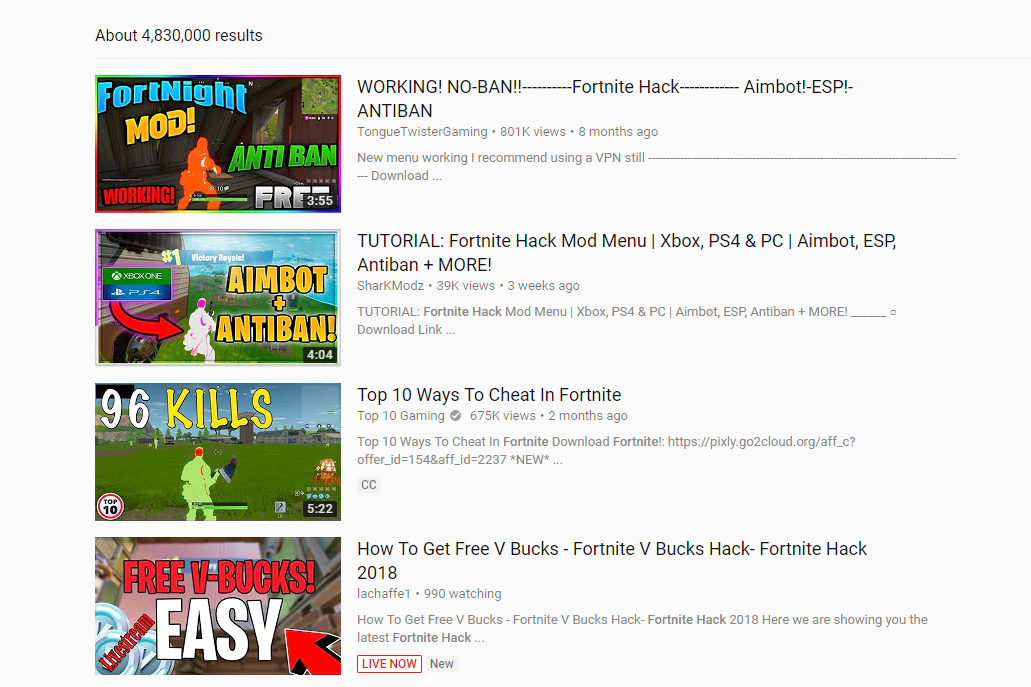

Заподозрив, что причиной заражения, скорее всего, стало какое-то читерское ПО для Fortnite, специалисты Rainway нашли в сети, скачали и изучили сотни таких инструментов, пытаясь обнаружить совпадения с подозрительными URL. В итоге малварь все же была обнаружена. Сэмпсон не раскрывает название читерского софта, но пишет, что он использовался для генерации внутриигровой валюты Fortnite, V-Bucks, а также мог использоваться в качестве аимбота.

Запустив вредоноса на виртуальной машине, в контролируемом окружении, исследователи обнаружили, что тот устанавливает в системе самозаверенный корневой сертификат, который может использоваться для man-in-the-middle атак на любое защищенное соединение с любым сайтом, на который заходит пользователь. В сущности, злоумышленники имели возможность читать, перехватывать и изменять HTTPS-трафик своих жертв. Но пострадавшим в какой-то мере даже повезло: преступники использовали эти обширные возможности лишь для внедрения рекламы в пользовательский трафик.

Обнаружив корень проблемы, эксперты связались с неназванным хостинг-провайдером, на серверах которого размещалась малварь. Вскоре после этого угроза была удалена, а представители хостера сообщили, что ее скачали более 78 000 раз. Суммарно вредонос успел сгенерировать свыше 381 000 ошибок в логах Rainway, и стоит заметить, что малварь может хоститься в нескольких разных источниках.

Также разработчики облачного сервиса уведомили о происходящем представителей Adtelligent и Springserve. И если ответа от Adtelligent получить не удалось, то инженеры Springserve помогли отследить рекламу, злоупотреблявшую правилами платформы, после чего удалили ее.