Хотя на дворе уже 2018 год, омографические атаки по-прежнему остаются весьма популярным вектором атак среди киберпреступников. К примеру, в марте 2018 года неизвестные злоумышленники попытались ограбить пользователей известной криптовалютной биржи Binance. Дело в том, что незадолго до инцидента преступники провели серию успешных фишинговых кампаний, в результате которых собрали учетные данные от аккаунтов множества пользователей ресурса. В основном для этого использовались поддельные домены, имитирующие настоящий домен Binance при помощи Punycode.

В корне данной проблемы лежит именно использование Punycode — стандартизированного метода преобразования последовательностей Unicode-символов в ACE-последовательности, которые состоят только из алфавитно-цифровых символов, как это разрешено в доменных именах. Punycode был разработан для однозначного преобразования доменных имен в последовательность ASCII-символов.

К сожалению, во многих алфавитах мира есть символы, которые выглядят в точности так же, как их латинский аналог (полный список можно увидеть здесь). Эту особенность злоумышленники и эксплуатируют для реализации омографических атак. Так, летом 2017 года неизвестные развернули кампанию, направленную против пользователей мессенджера WhatsApp. Они присылали жертвам ссылки, якобы ведущие на официальный сайт мессенджера, тогда как на самом деле ссылки вели на поддельный домен шһатѕарр.com.

В 2016 году таким же образом google.com превращали в ɢoogle.com, а в конце апреля 2017 года китайский исследователь Сюдун Чжен (Xudong Zheng) предупреждал, что браузеры Chrome, Firefox и Opera уязвимы перед практически необнаружимыми фишинговыми атаками, с помощью которых злоумышленники могут регистрировать поддельные домены, практически неотличимые от настоящих ресурсов Apple, Google, eBay, Amazon и многих других компаний.

Теперь аналитики компании Farsight Security изучили множество примеров омографических атак, с целью выяснить, как злоумышленники действуют чаще всего. Для проведения исследования специалисты мониторили интернет почти год: с мая 2017 года по апрель 2018 года аналитики собирали статистику обо всех доменах, в которых используются нелатинские символы.

В общей сложности сканирование кеша DNS помогло обнаружить 99 432 594 нелатинских домена (IDN, internationalized domain name). Из них 35 989 якобы имели отношение к 466 крупным международным брендам из самых разных областей (от банковской сферы, до розничной торговли). На деле эти домены принадлежали преступникам. В 91% случаев эти домены вели на сайты, которые злоумышленники пытались выдать за легитимные представительства различных компаний в сети.

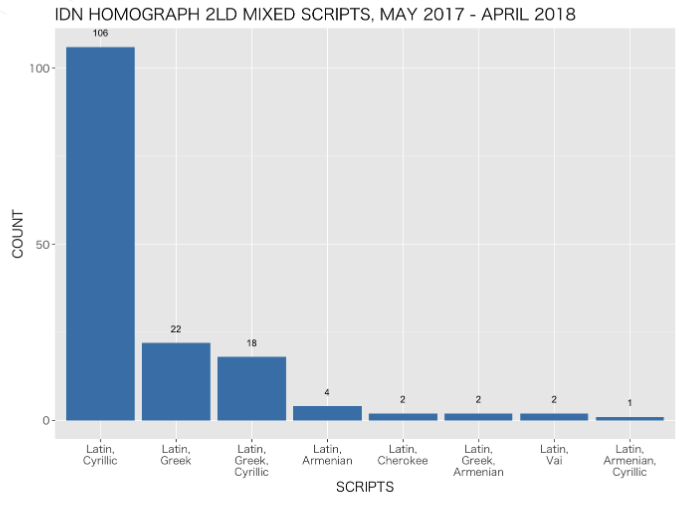

В большинстве случаев для подделки доменных имен использовались символы только одного алфавита. Это связано с правилами ICANN, согласно которым смешивать в имени домена различные алфавиты нельзя (эта мера как раз направлена на противодействие омографическим атакам). Впрочем, анализ Farsight Security выявил и некоторое количество доменных имен, в которых преступники пренебрегли данными правилами и смешали алфавиты.

Самым популярным методом для реализации таких омографических атак оказалось использование кириллических символов, а именно — смешение латиницы и кириллицы. Исследователи полагают, что такая популярность кириллицы объясняется просто: она очень похожа на латиницу. На втором месте по популярности оказалось сочетание латинских и греческих символов, а на третьем месте латинские, греческие и кириллические символы вместе взятые.

Специалисты отмечают, что использование символов других алфавитов в сочетании с латинскими позволяет преступникам существенно увеличить количество потенциальных доменных имен, имитирующих тот или иной бренд. К тому же такие вариации омографических атак гораздо труднее обнаружить.