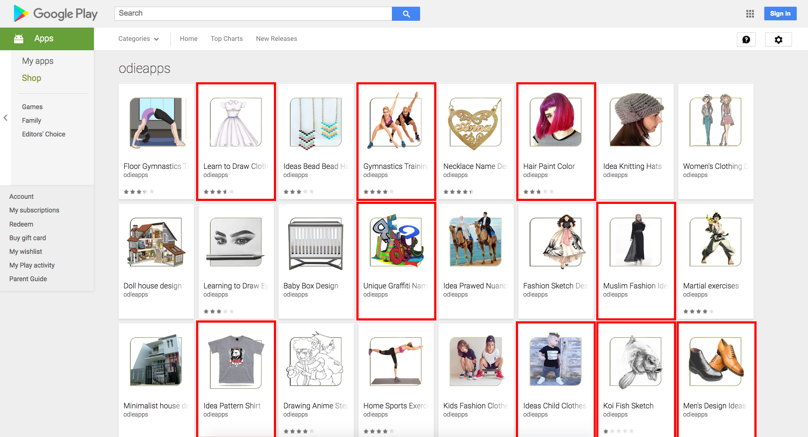

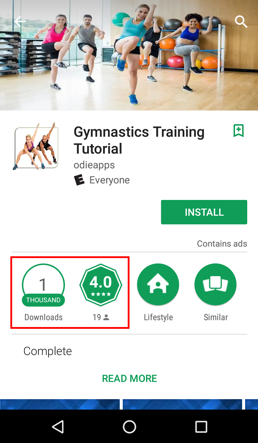

Специалисты Palo Alto Networks сообщили, что недавно из каталога приложений Google Play были удалены 145 приложений, содержавших малварь... для Windows. Большинство вредоносных приложений были загружены в Google Play в октябре-ноябре 2017 года. Многие из них насчитывали более 1000 скачиваний и имели рейтинг 4 звезды. Представители Google озаботились их удалением лишь после того, как исследователи поставили их в известность о проблеме.

Конечно, такие приложения не представляли никакой угрозы для пользователей Android, которые загружали и устанавливали их напрямую из каталога. Однако существование этих APK указывало на так называемую «атаку на цепочку поставок». То есть малварью были заражены разработчики приложений. А приложения, содержавшие вредоносный код, становились опасными, если их, например, скачивал другой разработчик, работающий на Windows-машине.

Исследователи пишут, что приложения содержали многочисленные файлы PE, с разными именами и расположенные в разных местах. Все это указывает на заражение машин разработчиков самыми разными семействами вредоносов.

При этом в большинство обнаруженных приложений были встроены два одинаковых вредоносных файла: первый из них был представлен в 142 APK, второй — в 21 APK. Кроме того, еще 15 приложений содержали оба эти файла сразу (часто наряду с другими).

Чаще всего одним из этих вредоносных файлов PE был кейлоггер для Windows-систем. Чтобы он не вызвал подозрений у жертв, злоумышленники маскировали его фальшивыми именами, к примеру, Android.exe, my music.exe, COPY_DOKKEP.exe, js.exe, gallery.exe, images.exe, msn.exe или css.exe.

Будучи исполнен на Windows-машине, вредоносный PE-файл создавал исполняемые и скрытые файлы в системных директориях Windows, включая копии самого себя. Также он прописывался в реестр, чтобы автоматически запускаться после перезапуска ОС, «засыпал» на долгое время, а затем демонстрировал подозрительную сетевую активность, обращенную к IP-адресу 87[.]98[.]185[.]184 и порту 8829.

«Интересно заметить, что мы обнаружили смешение зараженных и незараженных приложений, принадлежащих одним и тем же разработчикам. Мы полагаем, причина в том, что разработчики использовали разные среды разработки для разных приложений», — пишут аналитики Palo Alto Networks.

Как уже было сказано выше, вредоносные PE-файлы не работают напрямую на Android-устройствах, APK нужно «распаковать» на Windows-машине и выполнить вредонсоный код. Но специалисты предупреждают, что ситуация может стать гораздо хуже, если разработчики будут заражены вредоносными файлами, которые смогут работать с Android.

«Среда разработки – это критически важная часть цикла разработки ПО. И мы всегда должны стремиться обезопасить ее в первую очередь. В противном случае любые другие контрмеры могут оказаться попросту бесполезными», — резюмируют исследователи.