Специалисты компании ESET обнаружили еще одного вредоноса, связанного с малварью BlackEnergy и группировкой Telebots. Напомню, что недавно исследователи сумели выявить связь между атаками на энергетическую сеть Украины и эпидемией NotPetya. Связать эти кампании удалось через третью малварь — бэкдор Exaramel. В итоге специалисты пришли к выводу, что ответственность за все эти атаки лежит на хак-группе Telebots.

GreyEnergy

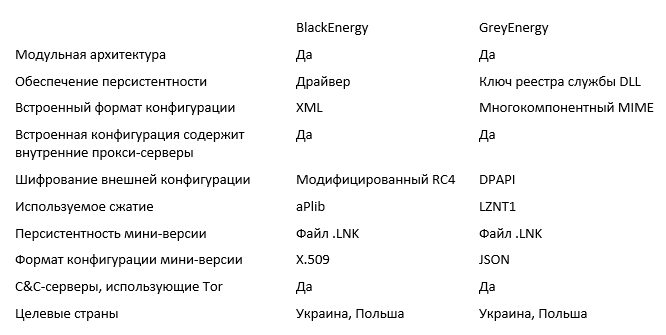

Аналитики ESET рассказали о вредоносе GreyEnergy, который не изучался ранее и предназначен для целевых атак на предприятия критической инфраструктуры в Центральной и Восточной Европе. Исследователи отмечают, что GreyEnergy имеет сходство с уже упомянутой BlackEnergy, то есть малварью, которая наряду с KillDisk использовалась в атаках на украинские энергосети в декабре 2015 года. Кроме того, похоже, что операторы GreyEnergy сотрудничают с группировкой Telebots.

Исследователи описают GreyEnergy, как важную часть арсенала одной из наиболее опасных АРТ-групп в мире и считают, что она является своего рода преемником BlackEnergy. Переход от BlackEnergy к GreyEnergy произошел в конце 2015 года, возможно, потому что злоумышленникам пришлось обновить набор вредоносных программ после повышенного внимания к инфраструктуре BlackEnergy.

По мнению специалистов, после атаки на украинские энергосети в 2015 году стоявшая за ними хакерская группа трансформировалась как минимум в две подгруппы: Telebots и GreyEnergy. Помимо упомянутого сходства между GreyEnergy и BlackEnergy, существуют и другие ссылки, указывающие на то, что операторы GreyEnergy по-прежнему тесно сотрудничают с Telebots. В частности, в декабре 2016 года группа развернула червя, напоминающего NotPetya, а более продвинутая версия этой программы появилась в июне 2017 года в атаке Telebots.

При этом у GreyEnergy и Telebots разные цели – GreyEnergy интересуется преимущественно промышленными сетями, принадлежащими предприятиям критической инфраструктуры, и, в отличие от Telebots, не ограничивается объектами на территории Украины.

В конце 2015 года исследователи обнаружили малварь GreyEnergy впервые. Она была нацелена на энергетическую компанию в Польше. Тем не менее, сообщается, что GreyEnergy атакует и украинские цели. Группа фокусируется на энергетическом секторе, транспортной инфраструктуре и других высокоранговых объектах. Как минимум одна организация из числа целей BlackEnergy также подверглась атаке GreyEnergy. Последнее использование GreyEnergy зафиксировано в середине 2018 года.

Вредонос GreyEnergy имеет модульную архитектуру, однако, в отличие от Industroyer, эксперты не обнаруживали в составе малвари модули, способные влиять на промышленные системы управления (ICS). Впрочем, операторы GreyEnergy как минимум один раз развернули на диске вайпер, чтобы нарушить рабочие процессы и скрыть следы кибератаки.

Кроме того, один из образцов GreyEnergy был подписан действительным цифровым сертификатом. Сообщается, что этот сертификат, скорее всего, был похищен у тайваньской компании-производителя ICS-оборудования.

Методы работы

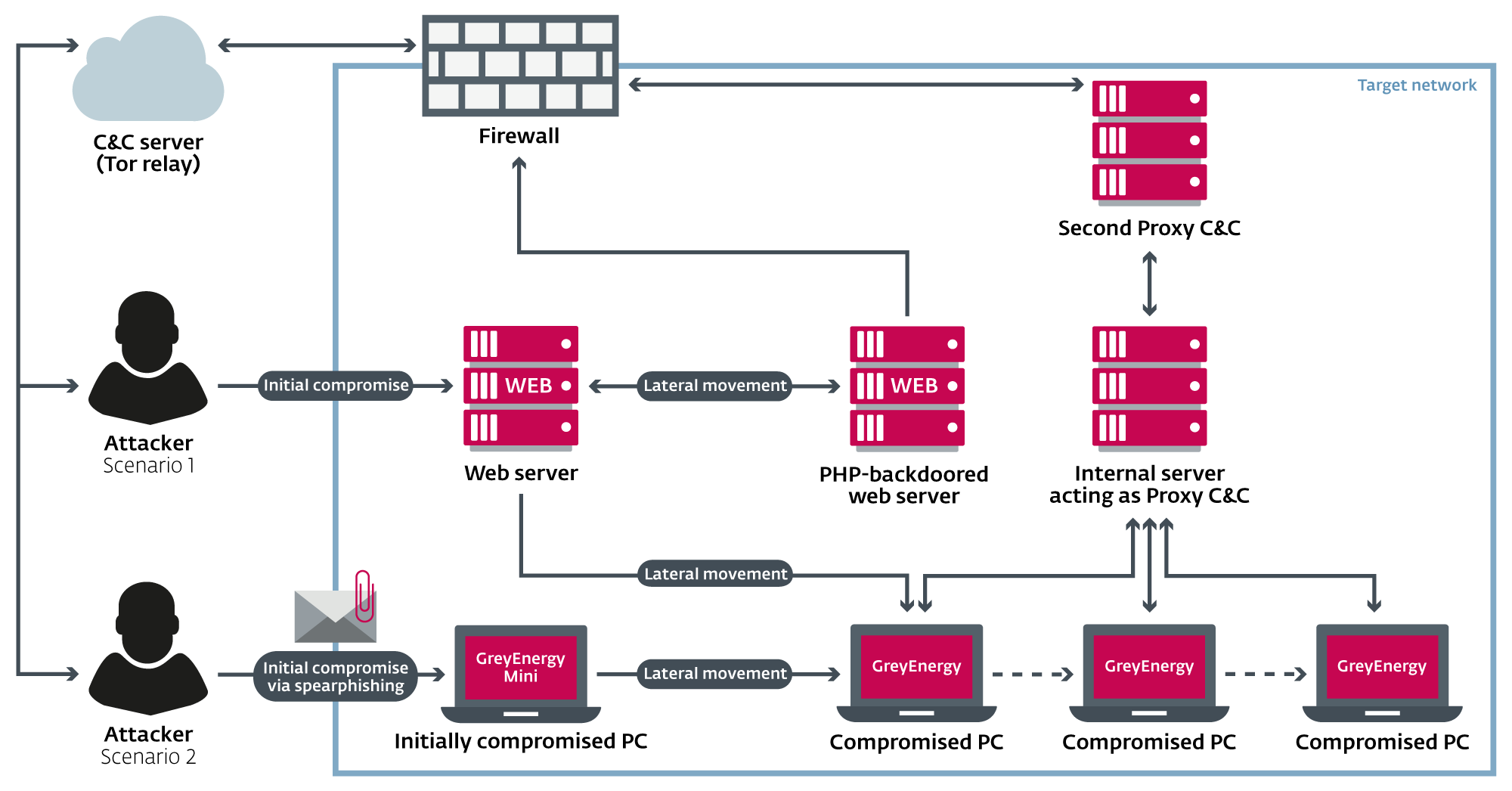

Обычно группировка использует два первоначальных вектора заражения. Первый относится к организациям с веб-сервисами, расположенными на собственных серверах. Если публичный веб-сервис работает на сервере, связанном с внутренней сетью, атакующие попытаются скомпрометировать его для проникновения в сеть. Второй вектор – классический целевой фишинг с вредоносными вложениями в электронной почте.

Такие вредоносные документы доставляют на машину жертвы GreyEnergy mini – легкий бэкдор первого этапа, не требующий административных привилегий. После компрометации компьютера с его помощью злоумышленники составляют карту сети и собирают пароли, чтобы получить права администратора домена. С этими привилегиями они могут управлять всей сетью. Группа GreyEnergy использует для выполнения этих задач довольно стандартные инструменты:Nmap и Mimikatz.

Кроме того, в отчете исследователей упомянуто, что злоумышленники активно используют легитимные инструменты, такие как SysInternals PsExec и WinExe, для горизонтального перемещения внутри скомпрометированных сетей. Инструмент WinExe, опенсорсный аналог WinExe, может управляться с Linux-устройства, например, со скомпрометированного веб-сервера на Linux.

После первоначального исследования сети атакующие могут развернуть свой флагманский бэкдор – основной GreyEnergy. Для работы малвари необходимы права администратора, которые должны быть получены до этапа развертывания основного GreyEnergy. По данным специалистов, операторы GreyEnergy устанавливают основной бэкдор преимущественно на конечных точках двух типов: серверах с большим временем непрерывной работы и рабочих станциях, используемых для управления средами ICS.

Чтобы замаскировать коммуникации с управляющими серверами, злоумышленники могут установить дополнительное ПО на внутренних серверах скомпрометированной сети, чтобы каждый сервер действовал как прокси. Такой прокси-C&C перенаправляет запросы от инфицированных узлов внутри сети на внешний управляющий сервер. «Общение» нескольких компьютеров сети с внутренним сервером выглядит не так подозрительно, как с внешним. Метод может также использоваться для управления вредоносным ПО в разных сегментах скомпрометированной сети. Аналогичный метод с использованием внутренних серверов в качестве прокси-С&C наблюдался в АРТ-кампании Duqu 2.0.

При наличии у скомпрометированной организации публичных веб-серверов, связанных с внутренней сетью, атакующие могут развернуть на них «резервные» бэкдоры. Они используются для восстановления доступа к сети в том случае, если основные бэкдоры будут обнаружены и удалены.

Все связанные с малварью GreyEnergy управляющие серверы используют Tor.

Модули GreyEnergy

Как многие сложные угрозы, GreyEnergy имеет модульную архитектуру. Ее функциональность можно расширить, добавив дополнительные модули. Модуль GreyEnergy – файл DLL, который выполняется путем вызова функции с первым порядковым номером. Каждый модуль, включая основной модуль малвари, принимает текстовые команды с различными параметрами.

Операторы GreyEnergy не сразу отправляют все модули на скомпрометированную машину. Как правило, вредонос скачивает и выполняет модули, необходимые для выполнения конкретных задач.

Аналитики ESET описывают следующие модули GreyEnergy:

- remoteprocessexec — инжектирует бинарный файл РЕ в удаленный процесс;

- info — собирает информацию о системе, журналы событий, SHA-256 вредоносной программы;

- file — операции файловой системы;

- sshot — делает скриншоты;

- keylogger — перехватывает нажатия клавиш;

- passwords — собирает пароли, сохраненные в различных приложениях;

- mimikatz — инструмент Mimikatz используется для сбора учетных данных Windows;

- plink — ПО Plink, используемое для создания SSH туннелей;

- 3proxy — ПО 3proxy, используемое для создания прокси.

Модуль remoteprocessexec позволяет операторам малвари выполнять произвольные двоичные файлы в контексте уже существующих процессов. Например, можно запустить Mimikatz или сканер портов в контексте Windows Explorer, не сбрасывая их на диск. Чтобы перенаправить стандартный вывод и обработать потоки и завершение процесса, модуль перехватывает пять функций Windows API.

Поскольку сброшенная DLL GreyEnergy уникальна для каждой зараженной машины, атакующие могут собирать хеши SHA-256, используя информационный модуль. Наличие хешей позволит отслеживать, загружался ли файл в общедоступные веб-сервисы, такие как VirusTotal.

Более подробные технические детали, описывающие инструменты и методы работы группировки, можно найти в блоге компании. Эксперт отмечают, что операторы GreyEnergy представляют собой серьезную опасность, и продолжают отслеживать активность GreyEnergy и Telebots.