В последние месяцы ИБ-эксперты все чаще пишут о так называемых атаках MageCart, в ходе которых злоумышленники похищают данные банковских карт пользователей. «Почерк» преступников почти всегда узнаваем: они взламывают самые разные сайты, чаще всего, это магазины на базе Magento, которые ломают через уязвимости в самой CMS или ее плагинах. Затем преступники внедряют вредоносный код JavaScript на страницы оплаты (своеобразный софтверный "скиммер"), похищая таким образом вводимые пользователями финансовые данные (номера банковских карт, имена, адреса и так далее).

По данным специалистов, вредоносная кампания MageCart активна как минимум с 2015 года (1, 2), и в ее рамках действует не одна хакерская группа, а сразу несколько, применяющих практически одинаковые тактики. К примеру, ранее группировка, которую эксперты RiskIQ отслеживали под тем же именем MageCart, атаковала популярный виджет чатов, заразив его малварью для хищения карт. Именно это стало причиной утечки данных у компании TicketMaster, которую обнаружили в июне текущего года.

Одной из последних жертв MageCart на этой неделе стал магазин Infowars, и в результате атаки пострадали как минимум 1600 человек.

Теперь аналитики компаний RiskIQ и Flashpoint подготовили новый совместный отчет об атаках MageCart. Специалисты описали действующие такими методами группировки и их тактики. Эксперты еще раз подчеркнули, что в последнее время атаки MageCart стали прикрытием для многих хакерских групп, явно вдохновившихся оригинальной вредоносной кампанией прошлых лет.

В настоящее время атаки MageCart осуществляются не только на сайты, работающие под управлением Magento. Злоумышленники давно адаптировали данную тактику для других платформ e-commerce, включая PrestaShop, OpenCart и кастомные решения. Порой злоумышленники компрометируют и сторонние сервисы, связанные с магазинами (например, различные виджеты чатов или поддержки).

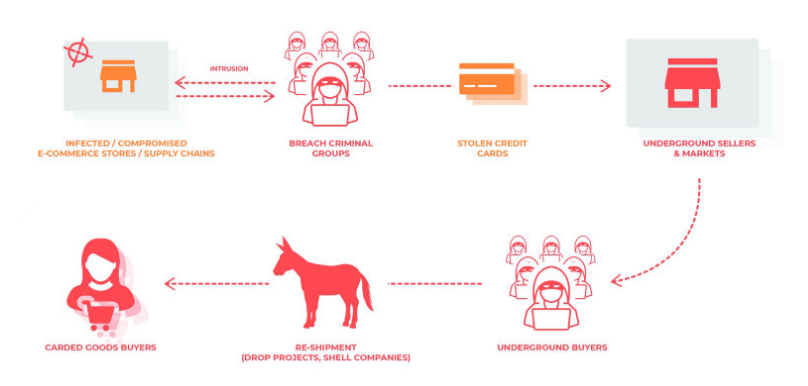

Кроме того, специалисты считают, что некоторых группировки, практикующие атаки MageCart, не только компрометируют взломанные сайты сами, но и продают доступ к взломанным ресурсам, с уже установленными бэкдорами, на черном рынке. К примеру, в сентябре текущего года эксперты Flashpoint обнаружили торговую площадку MagBO, на которой торгуют доступом к тысячам взломанных сайтов. Тогда эксперты предположили, что между продающимся на MagBO доступом и атаками MageCart может быть связь.

Теперь аналитики RiskIQ пишут, что им удалось выявить как минимум семь группировок, использующих тактику MageCart. По подсчетам компании, эти группы ответственны за атаки на 110 000 различных магазинов. Исследователи составили следующие профили семи группировок:

Группа MageCart 1

Активна: с 2015 или 2014 года [1, 2];

Взломано магазинов: 2500+;

Известные жертвы: Республиканский национальный комитет, Guess (Австралия), Everlast;

Детали:

- группа обманом заставляет ищущих работу людей из США пересылать товары, приобретенные с помощью похищенных банковских карт, в Восточную Европу, где их перепродают;

- использует автоматические инструменты для обнаружения и компрометации сайтов;

- использует весьма простой «скиммер», который внедряет на сайты;

- «скиммер» обнаруживает страницы оплаты, основываясь на URL страниц.

Группа MageCart 2

Активна: с конца 2016 года, откололась от группы 1;

Мулы: использует поддельные компании пересылки товаров для доставки приобретенных продуктов

Детали: действует так же, как и группа 1.

Группа MageCart 3

Активна: с 2016 года;

Взломано магазинов: 800+;

Детали:

- массово взламывает магазины, но держится подальше от крупных и известных целей;

- «скиммер» группы и серверная инфраструктура отличаются от первых двух групп;

- «скиммер» обнаруживает страницы оплаты, анализируя исходный код страниц и не ориентируется на URL;

- судя по инфраструктуре, группировка в основном атакует сайты и платежные системы в странах Южной Америки.

Группа MageCart 4

Активна: с 2017 года;

Взломано магазинов: 3000+;

Детали:

- исследователи считают, что эта группировка ранее занималась разработкой банковских троянов, так как методы работы «скиммера» и тактики группы явно схожи банковской малварью;

- код «скиммера» насчитывает более 1500 строк кода и содержит механизмы защиты от анализа;

- «скиммер» отображает поверх настоящих страниц оплаты фейковую форму для ввода данных;

- «скиммер» активируется в зависимости от URL;

- группировка старается взломать как можно больше магазинов, чтобы похитить как можно больше платежных данных;

- группировка прячет вредоносные домены у всех на виду, регистрируя домены, которые едва отличаются от настоящих доменов рекламных, аналитических и других компаний, а также доменов жертв.

Группа MageCart 5

Активна: с 2017 года;

Взломано сторонних поставщиков услуг: 12;

Пострадало магазинов: 100 000+;

Детали:

- группировка взламывает только сторонних сервис-провайдеров;

- код «скиммера» был замечен даже в CDN и рекламе;

- как правило, «скиммер» активируется по ключевым словам в URL.

Список скомпрометированных сервис-провайдеров:

- Conversions On Demand(с декабря 2017 по апрель 2018);

- Annex Cloud(с декабря 2017 по июль 2018);

- SAS Net Reviews (работает под брендомVerified Reviews) (с апреля 2017 по июль 2017);

- flashtalking(с июля 2018 по август 2018);

- SociaPlus(с декабря 2017 по июнь 2018);

- Inbenta(с февраля 2018 по июнь 2018);

- PushAssist(с июня 2018 по август 2018);

- Clarity Connect(с мая 2017 по июль 2018);

- ShopBack(с января 2018 по май 2018);

- CompanyBe(с мая 2018 по сентябрь 2018);

- Feedify(с августа 2018 по сентябрь 2018) [подробности];

- Shopper Approved(сентябрь 2018).

Группа MageCart 6

Активна: с 2018 года;

Взломано магазинов: 2;

Известные жертвы: British Airways и Newegg;

Детали:

- группировка атакует только крупные цели, через которые ежедневно проходит множество платежей;

- имеет очень простой «скиммер», по сравнению с другими группами, за счет того, что не нуждается в универсальном решении, подходящем сразу для всех жертв;

- продает похищенные данные банковских карт в известном андеграундном магазине, где торгуют картами и дампами.

Группа MageCart 7

Активна: с 2018 года;

Взломано магазинов: 100;

Детали:

- группировка не имеет ярко выраженного «почерка» и, похоже, компрометирует любые e-commerce решения, которые может найти;

- не атакует крупные магазины;

- обладает уникальной инфраструктурой, отличной от других групп;

- использует взломанные сайты в качестве прокси для вывода украденных данных, что осложняет работу правоохранительных ораганов и ИБ-аналитиков;

- «скиммер» добавляется непосредственно на взломанный сайт, а не подгружается извне;

- «скиммер» извлекает платежные данные при помощи GET-запросов, встроенных в изображения.

Специалисты RiskIQ пишут, что в настоящее время они работают совместно с AbuseCH и Shadowserver Foundation и стараются «обезвредить» инфраструктуры всех найденных группировок.

Пользователям, которые опасаются стать жертвой атаки MageCart, эксперты советуют попросту отключать в браузере JavaScript, так как большинство современных e-commerce платформ и платежных сервисов могут прекрасно обойтись и без него.