Немецкий ИБ-специалист Себастьен Каул (Sébastien Kaul) обнаружил в свободном доступе базу данных, содержащую десятки миллионов текстовых сообщений, в том числе со ссылками для сброса паролей, кодами двухфакторной аутентификации и верификации, и так далее.

Эта база принадлежала американской компании Voxox, которая занимается решениями в области VoIP и позволяет другим компаниям использовать свои сервисы как гейтвей для отправки SMS-сообщений клиентам.

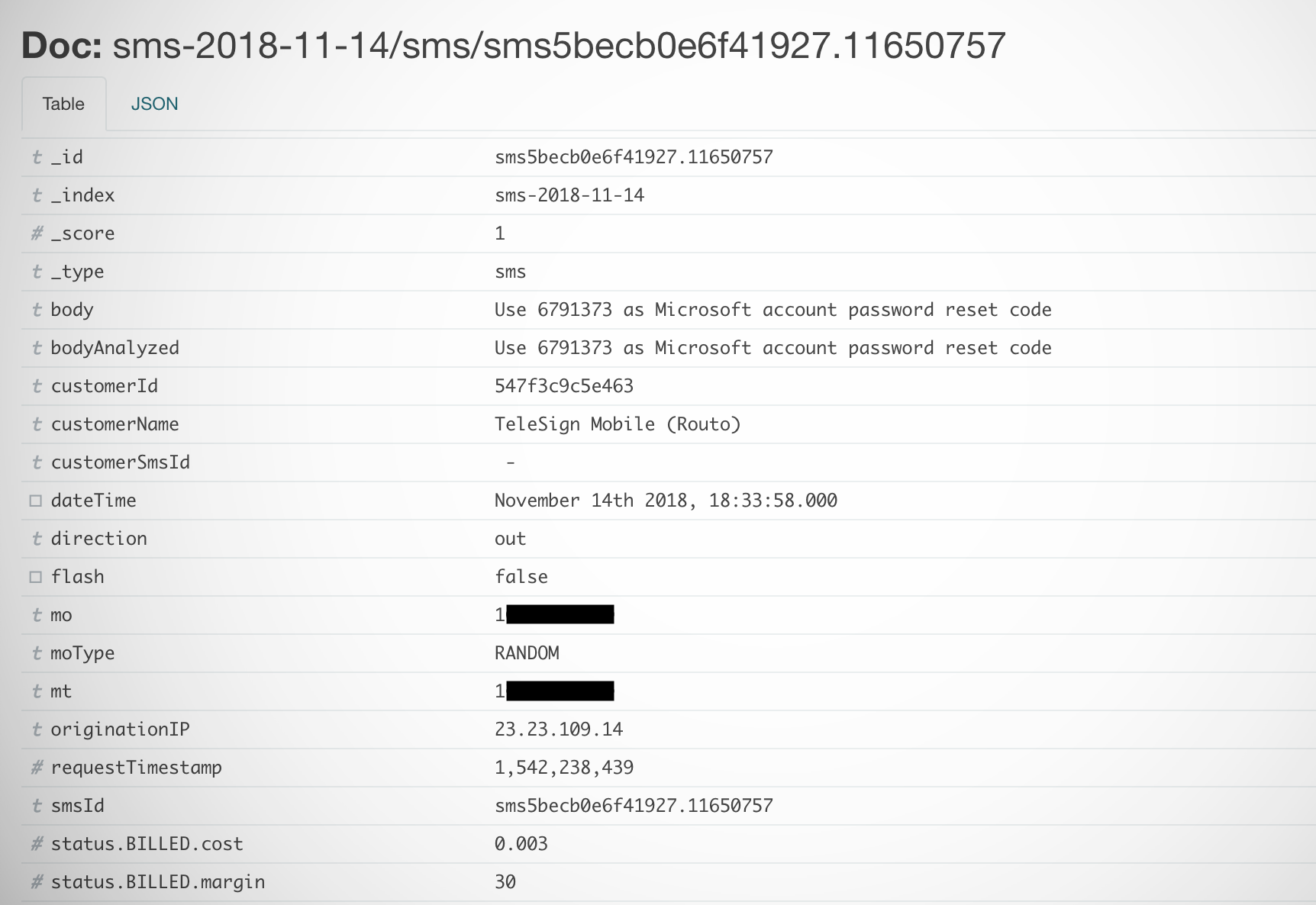

Каул обнаружил проблемный сервер через поисковик Shodan. При этом исследователь подчеркнул, что БД работала с Amazon Elasticsearch и фронтэндом Kibana, то есть взаимодействовать с хранящейся в базе информацией было легко, и не важно, шла речь о чтении данных, поиске по телефонным номерам или по содержимому сообщений.

Всего в базе содержалось около 26 миллионов SMS, но учитывая количество сообщений, обрабатываемых платформой каждую минуту (что можно было наблюдать практически в реальном времени на фронтэнде), компрометации могло подвернуться даже большее число SMS.

Журналисты издания TechCrunch приводят несколько примеров содержимого БД и рассказывают, что им удалось обнаружить:

- пароль от приложения знакомств Badoo, отправленный в виде обычного текста на номер в Лос-Анджелесе;

- несколько партнеров Booking.com рассылали шестизначные коды двухфакторной аутентификации, которые позволяли залогиниться в сеть компании;

- множество сообщений с 2ФА-кодами для аккаунтов Google в Латинской Америке;

- временные банковские пароли (в виде простого текста) от First Tech Federal Credit Union;

- уведомление от Amazon, содержащее ссылку, по которой была доступна информация о трекинге отправления через UPS и адрес доставки;

- приложения KakaoTalk, Viber и HQ Trivia использовали сервис для верификации телефонных номеров пользователей;

- сообщения, содержащие коды для сброса паролей от аккаунтов Microsoft, и сообщения, содержащие верификационные коды Huawei ID;

- целый ряд небольших больниц и других медицинских учреждений использовали сервис для рассылки пациентам сообщений с напоминаниями о назначенном приеме.

В настоящее время брешь уже закрыли, так как журналисты TechCrunch уведомили компанию о происходящем еще до публикации материала.

Специалисты в очередной раз напоминают, что SMS-сообщения уже давно считаются ненадежным способом двухфакторной аутентификации. Еще в 2016 году Национальный институт стандартов и технологий США (The National Institute of Standards and Technology, NIST) представил документ, согласно которому, использование SMS-сообщений для осуществления двухфакторной аутентификации в будущем поощряться не будет. В документе содержится прямое указание на то, что использование SMS-сообщений для двухфакторной аутентификации будет рассматриваться как «недопустимое» и «небезопасное».

Перехватить SMS-сообщение, содержащее секретный код или пароль, действительно можно целым рядом способов. К примеру, для этого может использоваться проникшая на устройство малварь; скомпрометированный сторонний сервис, вроде Voxox; и даже набор сигнальных телефонных протоколов SS7 (или ОКС-7, Система сигнализации № 7), разработанный в далеком 1975 году и уже подвергавшийся компрометации.