Эксперты Microsoft предупредили, что приложения HeadSetup и HeadSetup Pro, разработанные компанией Sennheiser, были ошибочно укомплектованы корневыми сертификатами и позволяли третьим сторонам извлекать приватные ключи, а затем использовать их для подделки сертификатов, легитимных сайтов и так далее.

Оба проблемных приложения представлю собой так называемые «софтфоны» — программные телефоны, позволяющие совершать звонки с помощью компьютера и интернета, без фактического аппаратного телефона.

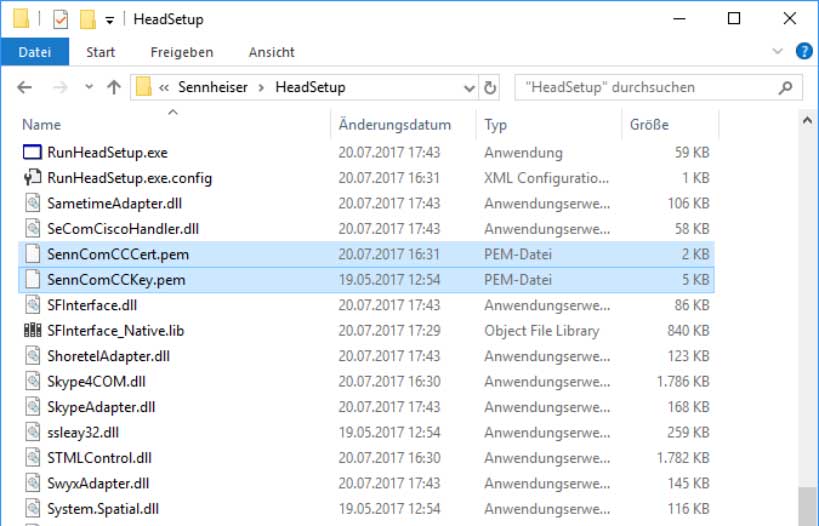

Исходно проблему с приложениями HeadSetup обнаружили специалисты компании Secorvo, которые заметили, что версии 7.3, 7.4 и 8.0 устанавливают на устройство пользователя два корневых сертификата, а также сохраняют приватные ключи в файле SennComCCKey.pem. Проблеме был присвоен идентификатор CVE-2018-17612.

Теперь, когда эксперты Microsoft рассказали о проблеме публично, специалисты Secorvo подготовили собственный отчет, к которому приложили proof-of-concept код, демонстрирующий, с какой легкостью потенциальный атакующий может провести анализ инсталляторов обоих приложений и извлечь приватные ключи.

Кроме того, исследователи пишут, что версии HeadSetup для macOS тоже устанавливают в систему корневые сертификаты, причем избавиться от них, установив обновленную версию HeadSetup или удалив приложение, пока невозможно. «Любая система, на которую в прошлом был установлен HeadSetup, остается уязвимой», — заключают специалисты и пишут, что пользователям остается либо вручную избавиться от опасных сертификатов, либо дождаться окончания их действия (13 января 2027 года и 27 июля 2037 года).

Разработчики Sennheiser уже признали ошибку и временно удалили приложения с официального сайта. Обновленные и исправленные версии HeadSetup должны быть опубликованы в конце текущей недели. В компании обещают, что новые версии приложений будут искать и удалять корневые сертификаты в пострадавших системах, заменяя их новыми, которые не допускают утечек приватных ключей.

Если у пользователей нет желания ждать обновления от Sennheiser, порядок ручного удаления сертификатов подробно описан в вышеупомянутом отчете специалистов Secorvo (раздел 7.2). Также сами разработчики Sennheiser уже тоже подготовили инструкции по удалению сертификатов в Windows и macOS.

Напомню, что Sennheiser – не первый производитель, допустивший возникновение такой проблемы. В 2015 году компания Dell была вынуждена принести официальные извинения пользователям, в связи с наличием на некоторых моделях ноутбуков небезопасного корневого сертификата eDellRoot. К тому же вскоре на устройствах Dell нашли еще один опасный корневой сертификат, который мог использоваться для атак man-in-the-middle. Также можно вспомнить скандал вокруг компании Lenovo. Тогда производителя поймали на установке на новые устройства программы Superfish, которая фактически являлась трояном.