В конце прошлой недели разработчики Drupal исправили в своей CMS критическую уязвимость CVE-2019-6340, позволявшую удаленно выполнить произвольный PHP-код. Проблема актуальна для веток 8.5.x и 8.6.x, и была устранена с релизом 8.5.11 и 8.6.10, соответственно.

Специалисты Imperva пишут, что хакерам понадобилось всего три дня, чтобы начать эксплуатировать баг на еще не обновившихся сайтах. В код ресурсов внедряют JavaScript-майнер CoinIMP, добывающий криптовалюту Monero.

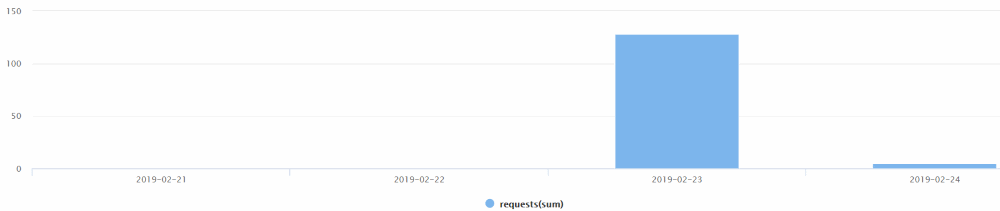

По данным аналитиков, атаки начались 23 февраля 2019 года и продолжаются до сих пор. Дело в том, что вскоре после публикации информации о проблеме, в открытом доступе был опубликован и proof-of-concept эксплоит, который теперь можно найти на множестве сайтов (1, 2). Как это часто бывает, PoC больше пригодился злоумышленникам, чем владельцам ресурсов на Drupal или исследователям.

Эксперты Imperva отмечают, что новая проблема, к счастью, не так опасна, как уязвимость Drupalgeddon, ведь свежий баг затрагивает сайты под управлением Drupal 8, но не опасен для более распространенной версии CMS, Drupal 7. По данным известного ИБ-специалиста, основателя Bad Packets LLC, Троя Мурша (Troy Mursch), в настоящее время в интернете можно обнаружить 63 000 сайтов на Drupal 8 и далеко не все уязвимы перед CVE-2019-6340.