Мелкий баг в популярном у киберпреступников инструменте помог аналитикам компании Fox-IT проследить за многочисленными хакерскими группировками и вычислить управляющие серверы различной малвари.

Уже исправленная на данный момент уязвимость была обнаружена в Cobalt Strike, известном инструменте для пентестеров, которым в последние годы всё чаще пользуются не только ИБ-эксперты, но и преступники. Так, во время своих кампаний Cobalt Strike применяли правительственные хакеры и серьезные кибершпионские группы, например, FIN6 и FIN7 (она же Carbanak) и APT29 (она же Cozy Bear).

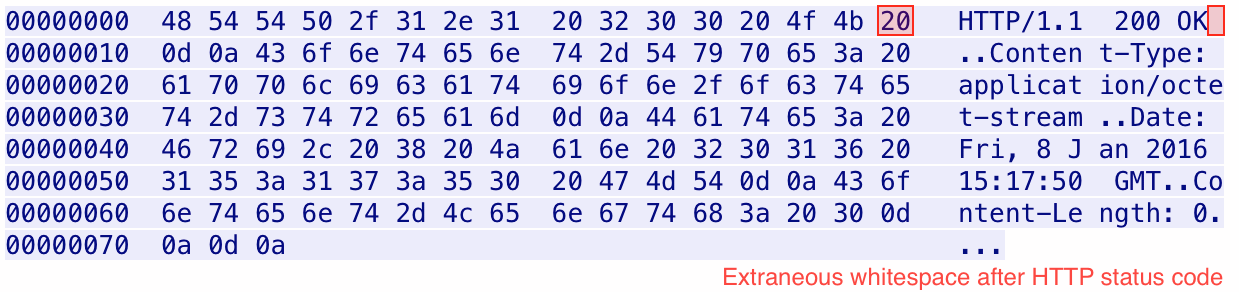

Еще в 2015 году эксперты Fox-IT обнаружили в серверном компоненте Cobalt Strike небольшой недочет, который позволил исследователям незаметно наблюдать за преступниками много лет. Проблема скрывалась в NanoHTTPD: сервер добавлял лишний пробел в HTTP-ответы, как показано на изображении ниже.

Баг позволил специалистам следить за коммуникациями между «маячками» (beacon) Cobalt Strike и управляющими серверами злоумышленников. Разработчики Cobalt Strike устранили проблему лишь в начале января 2019 года, с релизом версии 3.13.

Сообщается, что за период с января 2015 года по январь 2019 года исследователи обнаружили 7718 уникальных team-серверов Cobalt Strike или хостов NanoHTTPD.

Так как уязвимость уже исправлена и более нет смысла молчать о проблеме, исследователи обнародовали полный список всех обнаруженных за эти годы IP-адресов, использовавшихся или до сих пор используемых для размещения C&C серверов Cobalt Strike. Исследователи подчеркивают, что некоторые из этих адресов могут принадлежать настоящим пентестерам, ведь в список определенно попали не только адреса преступников. Но эксперты надеются, что данный список поможет ИБ-специалистам проверить свои сетевые журналы и выявить прошлые или еще актуальные бреши в безопасности.

Так, сами аналитики Fox-IT уже сумели обнаружить управляющие серверы китайской хак-группы APT10, серверы трояна Bokbot, а также остатки инфраструктуры группировки Cobalt (она же FIN7 или Carbanak), которая по-прежнему активна, невзирая на арест лидера группы в прошлом году.

Китайские специалисты из компании KnownSec 404 Team проверили составленный за годы наблюдения список через IoT-поисковик ZoomEye и обнаружили, что из 3643 активных на сегодня серверов Cobalt Strike NanoHTTPD 86% были обнаружены экспертами Fox-IT.