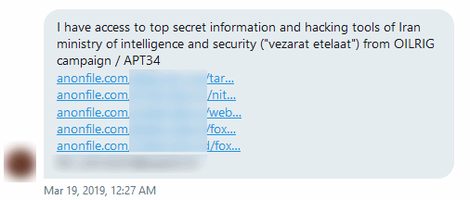

В середине марта 2019 года некто Lab Dookhtegan обнародовал в Telegram инструменты иранской APT34 (она же Oilrig и HelixKitten), а также информацию о жертвах хакеров и сотрудниках Министерства информации и национальной безопасности Ирана, которые якобы связаны с операциями группировки.

Журналисты издания ZDNet, которым удалось пообщаться с Lab Dookhtegan, пишут, что, по его словам, он принимал участие в кампании DNSpionage и был членом APT34. Однако никаких доказательств этому нет, и Lab Dookhtegan вполне может оказаться сотрудником совсем не иранских спецслужб.

В Telegram были опубликованы исходные коды шести следующих инструментов APT34:

- Glimpse (новая версия PowerShell трояна, который эксперты Palo Alto Networks называют BondUpdater);

- PoisonFrog (старая версия BondUpdater);

- HyperShell (web shell, известный Palo Alto Networks как TwoFace);

- HighShell (еще один web shell);

- Fox Panel (фишинговый набор);

- Webmask (основной инструмент, использованный в компании DNSpionage).

По данным ZDNet, в настоящее время анализом этих решений занимаются многие ИБ-компании. Подлинность исходных кодов изданию уже подтвердили специалисты Chronicle, подразделения кибербезопасности холдинга Alphabet.

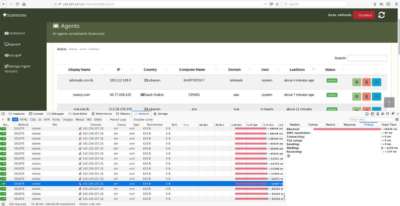

Помимо исходных кодов Lab Dookhtegan также обнародовал в открытом доступе данные о 66 жертвах APT34, обнаруженные на управляющих серверах группировки. Среди опубликованной информации, в числе прочего, были учетные данные от внутренних серверов и IP-адреса пользователей. В основном в этот список пошли компании и организации из стран Ближнего Востока, Африки, Восточной Азии и Европы. Два наиболее крупных имени среди пострадавших – это компании Etihad Airways и Emirates National Oil. Список всех жертв можно увидеть здесь.

Также Lab Dookhtegan «слил» и данные о прошлых операциях группы, включая списки IP-адресов и доменов, где группировка ранее хостила web sell’ы и другие оперативные данные.

Кроме того, анонимный изобличитель потратил немало времени на доксинг сотрудников Министерства информации и национальной безопасности Ирана, которые якобы принимали участие в операциях APT34. Для некоторых офицеров Lab Dookhtegan создал специальные PDF-файлы с «досье», где раскрыл их имена, должности, приложил фотографии, номера телефонов, email-адреса и ссылки на профили в социальных медиа. Журналисты отмечают, что негативное отношение Lab Dookhtegan к этим людям сложно не заметить, ведь в своих постах и «досье» он называет их не иначе, как «беспощадными преступниками».

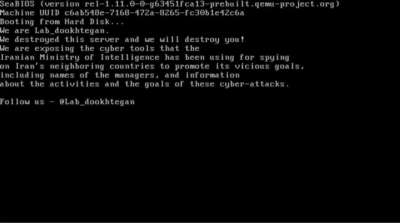

Помимо вышеперечисленного, в Telegram были опубликованы скриншоты, демонстрирующие уничтожение контрольных панелей APT34 и полную очистку серверов группы, что якобы было делом рук самого Lab Dookhtegan.

Аналитики Chronicle полагают, что теперь APT34 придется серьезно изменить свой инструментарий, и пройдет какое-то время, прежде чем группа сможет полностью вернуться в состояние боевой готовности. Также можно предположить, что у APT34 теперь появятся подражатели и имитаторы, хотя широкого использования утекших инструментов, по словам аналитиков, ждать не приходится. Дело в том, что решения группировки далеко не такие сложные и комплексные, как, например, инструментарий спецслужб, похищенный хак-группой Shadow Brokers.

Фото: ZDNet