Специалист компании RiskSense Шон Диллон (Sean Dillon) создал собственный Windows-бэкдор SMBdoor, позаимствовав ряд идей у малвари DoublePulsar и DarkPulsar, разработанной спецслужбами.

Напомню, что упомянутые инструменты исходно принадлежали АНБ, однако в 2016 году хакерская группировка The Shadow Brokers сумела похитить инструментарий спецслужб, а в апреле 2017 года тот были опубликован в интернете совершенно бесплатно, так как хакеры отчаялись продать его за хорошие деньги.

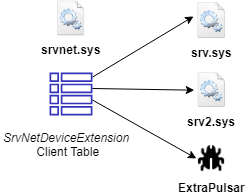

SMBdoor представляет собой драйвер ядра Windows и в работе он использует недокументированные API процесса srvnet.sys, чтобы зарегистрировать себя как легитимного обработчика SMB-соединений. Основной особенностью SMBdoor является скрытность: бэкдор не привязывается к каким-либо локальным сокетам, открытым портам и существующим функциям, что позволяет ему не попадать в поле зрения антивирусов и других защитных решений.

В беседе с журналистами издания ZDNet Диллон объяснил, что опубликованный на GitHub код бэкдора не представляет опасности, так как не может использоваться для атак прямо «из коробки», в текущем виде. По его словам, сейчас малварь представляет скорее академический интерес, а у злоумышленников возникнут очевидные проблемы: современные версии Windows заблокируют неподписанный код ядра, а при попытке загрузить пейлоад второй стадии у преступников возникнут сложности со страничной памятью. Хотя для обеих проблем существуют хорошо известные методы обхода, эксперт уверен, что реализовать их не позволят современные защитные методы, например, Hyper-V Code Integrity.

Кроме того, Диллон считает, что преступников вряд ли сильно заботит скрытность, ради которой создавался SMBdoor, и они просто не станут тратить время и силы на модификацию бэкдора.

Замечу, что это не первый раз, когда Диллон занимается изучением и «переосмыслением» малвари АНБ. Например, в 2017-2018 годах он адаптировал эксплоит EternalBlue для работы с Windows 10, а также скорректировал исходный код эксплоитов EternalChampion, EternalRomance и EternalSynergy таким образом, чтобы те могли использоваться против любых версий Windows, 32-разрядных и 64-разрядных, вышедших за последние 18 лет (начиная с Windows 2000 и далее).