Сводная группа ученых из США, Австралии и Австрии опубликовала доклад о новой вариации атаки на проблему Rowhammer. Методика получила название RAMBleed (CVE-2019-0174), и от предыдущих версий ее отличает опасная особенность: атаку можно использовать для кражи данных с целевого устройства, а не только для изменения существующих данных или повышения привилегий.

Напомню, что оригинальную атаку Rowhammer еще в 2014 году придумали исследователи из университета Карнеги-Меллона. Ее суть сводилась к тому, что определенное воздействие на ячейки памяти может привести к тому, что электромагнитное излучение повлияет на соседние ячейки, и значения битов в них изменятся. За прошедшие с тех пор годы исследователи успели доказать, что перед Rowhammer может быть уязвима память DDR3 и DDR4, а также атаку научились эксплуатировать через JavaScript и успели приспособить против Microsoft Edge и виртуальных машин Linux. Существует даже вариация Rowhammer, представляющая опасность для устройств на Android, а эффективность атак научились повышать при помощи видеокарт.

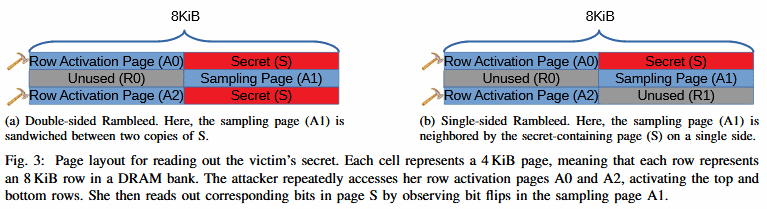

Как уже было сказано выше, RAMBleed отличается от других, — атака позволяет похитить информацию из RAM, перенеся данные из защищенной области памяти в ячейки, доступные с обычными правами.

Чтобы добиться этого специалисты использовали комбинацию сразу нескольких проблем и техник, включая: злоупотребление buddy allocator в Linux; создание механизма Frame Feng Shui, который помещает страницы программы-жертвы в нужную область памяти; создание нового метода упорядочивания данных в памяти и «простукивания» (row hammering) рядов для определения того, какие именно данные расположены в соседних ячейках.

Интересен и тот факт, что от RAMBleed не спасает даже ECC-защита. Напомню, что ECC-память автоматически распознает и исправляет спонтанно возникшие изменения (ошибки) битов, то есть защищает от различных вариаций Rowhammer. Нужно сказать, что исходно ECC-память создавалась не как защита от Rowhammer. В 90-е годы ее разработчиков больше волновало возможное влияние на биты альфа-частиц, нейтронов и так далее. Однако до недавнего времени считалось, что от атак Rowhammer ECC защищает ничуть не хуже.

Исследователи поясняют, что в случае использования RAMBleed атакующему достаточно знать, что бит на странице перевернулся, а потом был исправлен. Злоумышленник все равно может узнать, какие биты были исправлены, определить значение, из которого или к которому они были исправлены, и все это никак не помешает проведению атаки.

Эксперты уже уведомили о новом векторе Rowhammer-атак инженеров Intel, AMD, OpenSSH, Microsoft, Apple и Red Hat. Хотя DDR3 и DDR4 уязвимы перед новой атакой, специалисты все же советуют пользователям выбирать DDR4 с TRR, так как эксплуатировать проблему в таком случае становится весьма трудно.