Исследователи «Доктор Веб» изучили модульного трояна-загрузчика, написанного на JavaScript и использующего для запуска Node.js. Малварь распространяется через сайты с читами для популярных видеоигр и получила название Trojan.MonsterInstall.

Образец редкого Node.js-троянца экспертам «Доктор Веб» передали сотрудники компании Яндекс. Малварь, распространяющаяся через сайты с читами для видеоигр, имеет несколько версий и компонентов. При попытке скачать чит пользователь загружает на свой компьютер архив 7zip, защищенный паролем. Внутри находится исполняемый файл, который при запуске скачивает нужные читы вместе с другими компонентами трояна.

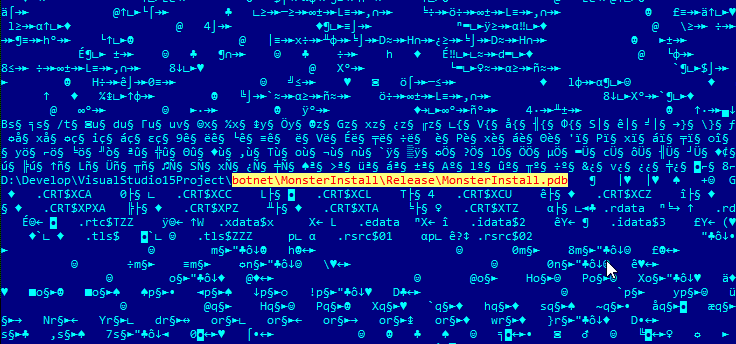

Запустившись на устройстве жертвы, Trojan.MonsterInstall загружает и устанавливает необходимые для своей работы модули, собирает информацию о системе и отправляет ее на управляющий сервер. После получения ответа устанавливается в автозагрузку и начинает добычу криптовалюты TurtleCoin. Стоит отметить, что перед началом процесса загрузки малварь сравнивает значение dataTime в ответе сервера. Если разница в миллисекундах превышает неделю, вредонос прекращает работу и более не выполняет команды.

Авторы малвари используют для распространения собственные ресурсы с читами к популярным играм, а также заражают файлы на других подобных сайтах. Согласно статистике SimilarWeb, пользователи просматривают эти сайты примерно 127 400 раз в месяц. В частности, разработчиками трояна принадлежат следующие ресурсы:

- румайнкрафт[.]рф;

- clearcheats[.]ru;

- mmotalks[.]com;

- minecraft-chiter[.]ru;

- torrent-igri[.]com;

- worldcodes[.]ru;

- cheatfiles[.]ru.

Также малварью оказались заражены некоторые файлы на сайте proplaying[.]ru.

Полный список индикаторов компрометации, содержащий домены управляющих серверов, данные о сайтах злоумышленников, хеши SHA1 для нескольких вариантов MonsterInstall и ряда его модулей доступны здесь.