Содержание статьи

Производители смартфонов хотят сделать свои гаджеты уникальными. Одни достигают этого за счет реализации запредельных конфигураций (привет, Nokia 9 с пятью камерами), а другие, не имеющие таких ресурсов, украшают ничем не примечательное железо фирменными прошивками. Иногда вся «уникальность» прошивки заключается в фирменном лаунчере и обоях, в других имеет место полная переработка Android.

Первый способ использовал ZTE, выпустив в свет недорогой Blade L4 с прошивкой от «Билайна» в качестве единственного варианта. Помимо кучи бесполезного софта от собственно «Билайна», в «подарок» шли GApps в полном наборе (само собой, без возможности удаления) и антивирус, который отказывался работать без симки «Билайна». Второй способ использует китайская компания Xiaomi, известная своей бюджетной линейкой Redmi и довольно интересной прошивкой MIUI, в которой от оригинального «Андроида» почти ничего не осталось. То же самое делает Meizu, выпускающая свои телефоны с прошивкой Flyme.

И если с телефонами самой Google все более-менее ясно — информацию о том, какие данные они собирают, компания публикует открыто и даже позволяет забрать дамп этих данных себе, — то что собирают о нас китайские смартфоны? А какую информацию о тебе сливает AOSP или тот же LineageOS, если из них выпилить (или просто не устанавливать) сервисы и приложения Google? Попробуем разобраться.

Подопытные прошивки

Для начала определимся с кандидатами на тестирование. У нас их будет четыре:

- Pixel Experience — сборка AOSP с полным комплектом приложений и сервисов Google. Это кастом, но кастом, максимально приближенный к прошивке, которую Google устанавливает на свои «Пиксели». Для нас это будет своего рода образец, который показывает, что сливает в сеть сама Google;

- LineageOS 16 — кастомная прошивка на базе AOSP без приложений и сервисов Google. На этой прошивке мы проверим утверждение, что, если ты хочешь, чтобы за тобой не следили, надо поставить кастом без GApps;

- MIUI 10.2.3.0 Global Stable — прошивка от Xiaomi. По сути, это уже не совсем Android, а взрывная смесь из китайских сервисов, собственной системы контроля разрешений, Google Play и его компании и тонны не удаляемого штатными средствами софта, который, впрочем, по умолчанию почти никакой угрозы не несет;

- Flyme 6.8.4.3R beta — прошивка Flyme от Meizu. К сожалению, официальная версия так и не вышла из состояния беты, но в неофициальной (пусть и более новой) сборке были выпилены все сервисы от Meizu, стало быть, и тестировать нам будет нечего. Так что придется довольствоваться этой версией.

Кто и что знает о нас

В главных ролях:

- корпорация добра по имени Google;

- Xiaomi / Meizu / другой вендор.

Из заявления об отсутствии конфиденциальности мы знаем, что Большой Брат Google собирает и хранит массу информации. Это:

- твоя история поиска, и не только в фирменном поисковике, но и в YouTube, который, как ты знаешь, тоже принадлежит Google. По умолчанию сбор этой информации включен и никак не афишируется, но ты можешь отключить ее сбор на странице настроек аккаунта;

- полная история твоего местоположения, добываемая со смартфона. За это отвечает неубиваемая служба GoogleLocationService, работающая даже в том случае, если GApps’ы установлены в варианте pico. Особенность ее состоит в том, что для определения местоположения используется не только GPS, но и сотовые вышки и сети Wi-Fi. Вся эта информация хранится локально, но при наличии подключения к интернету сливается на серверы Google;

- информация о приложениях на твоем устройстве и об их версиях. Эти данные сливаются Play Market’ом и нужны, надеюсь, только для статистики. На основании этой статистики заполняется раздел «Вам может понравиться» в Play Market’е;

- все твои контакты. За их сбор отвечает служба синхронизации, включенная по умолчанию;

-

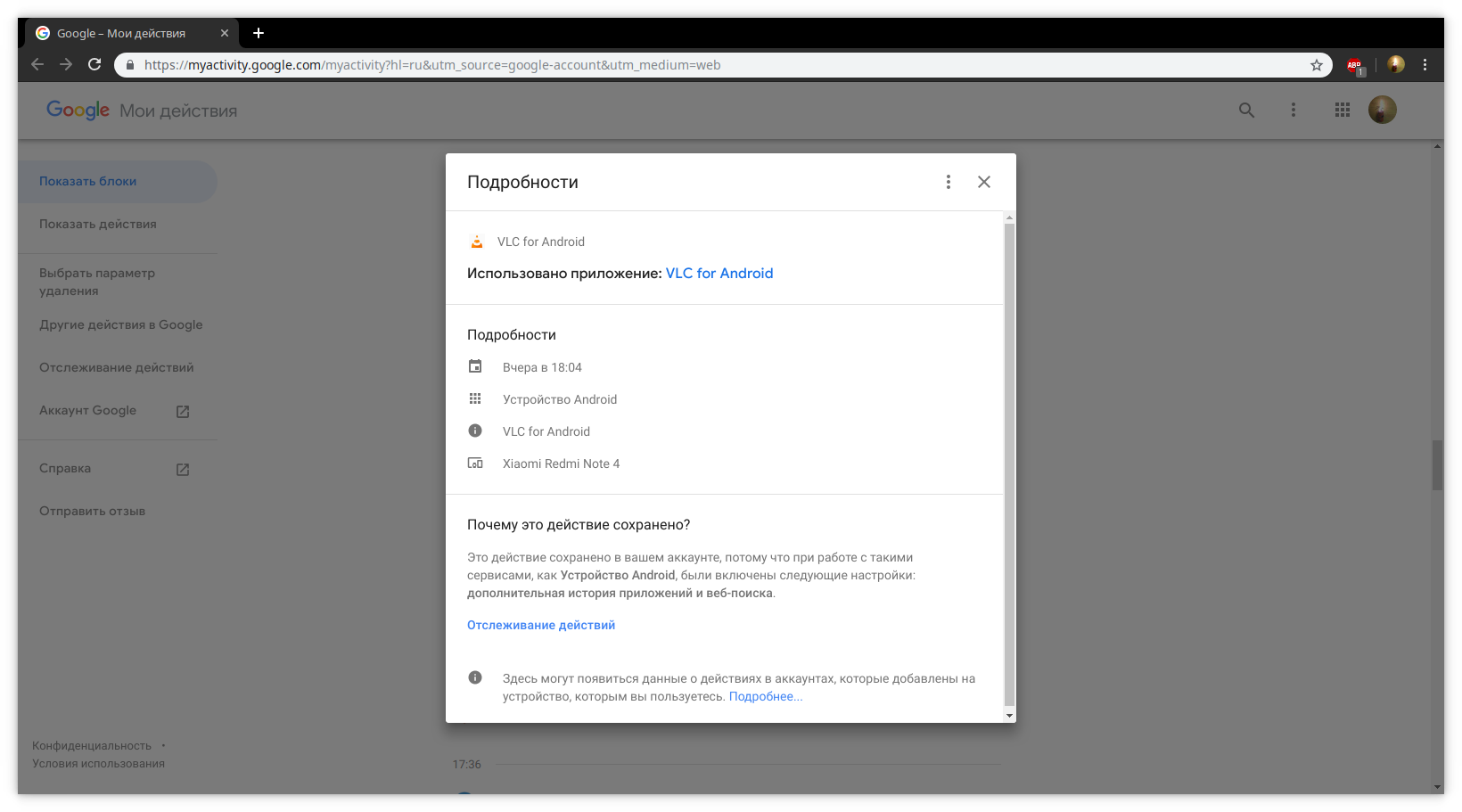

полная и развернутая статистика твоих действий с телефоном и поиском. Найти ее можно тут.

Как видно из скриншота, Google собирает даже конкретное время запуска приложения на конкретном устройстве. Как ты уже догадался, эта функция тоже включена по умолчанию.

Кроме того, для тебя создается специальный рекламный профиль. Посмотреть и изменить его можно по этой ссылке.

Впрочем, рассказывать, что именно собирает о нас с тобой Большой Брат, можно очень долго. Думаю, что и этого, весьма скудного набора будет достаточно, чтобы ты понял, чем пахнет такое положение вещей.

Перечень информации, которую собирает Xiaomi, также весьма обширен (оригинальная орфография сохранена):

- Информация, которую вы предоставляете нам или отправить (включая контактные данные): мы можем собрать любую персональную информацию, которую вы предоставляете нам, например, ваше имя, номер мобильного телефона, адрес электронной почты, адрес доставки, Ми реквизитов (например, связанные с безопасностью информации, ФИО, дата рождения, пол), заказа, счета-фактуры, материалы или информацию, Вы можете синхронизировать через облачные Ми или другими приложениями (например, фотографии, списки контактов), информация в отношении создания учетной записи и участия в форуме MIUI на xiaomi или другой платформы, номера телефонов, которые вы вводите в «контакты» или отправить сообщение, обратную связь, и любую другую информацию, которую вы нам предоставляете.

- Устройства или SIM-обзоры информация: информация, связанная с вашим устройством. Например, номер IMEI, imsi номер, MAC-адрес, на MIUI, версия андроид, номер детали и название модели, оператора сети.

- Сведения о вас, которые могут быть назначены нами: мы можем собирать и использовать информацию, такую как Ми ID учетной записи.

- Информацию о местоположении (только за конкретные услуги/функции): различную информацию о вашем местоположении. Например, код страны, код города, код мобильной сети, мобильные личности, долготы и широты, языковые настройки.

- Журнал сведений: информацию, относящуюся к использованию некоторых функций, приложений и веб-сайтов. Например, cookie-файлы и другие анонимные технологий идентификатор, IP адреса, временную историю Сообщений, стандартные системные журналы.

- Другая информация: экологические характеристики значение (ОКП) (т. е. значение, генерируемое Ми номер счета, телефона, ID устройства, подключен Wi-Fi Интернет ID и местоположение значения).

Мы также можем собирать другие виды информации, которые не связаны с физическим лицом и которое является анонимным. Например, модели устройства и версии системы количество пользователей Xiaomi в устройстве мобильного телефона могут быть получены при использовании определенной услуги. Подобные сведения собираются для того, чтобы улучшить услуги, которые мы предоставляем Вам. Тип и объем собранной информации будет зависеть от того, как вы используете, соглашение или участвовать в наших продуктах и/или услугах.

Это цитата из официальной политики конфиденциальности (для тех, кто не понял, я специально сделал перевод на человеческий русский), которая, по сути, гарантирует нам полное ее отсутствие. В свете этого старая советская фраза «Нам нужен мир, и по возможности — весь» обретает чуть другую формулировку: «Нам нужны твои данные, и по возможности — все». Звучит печально? Что ж, готовься к худшему.

Тестовый стенд

Тестовый стенд будет не один, а сразу три:

- ZTE Blade L4 2015 года выпуска;

- Xiaomi Redmi Note 4X 2017 года выпуска;

- Xiaomi Redmi 4X.

С инструментами тоже все просто: Fiddler, Wireshark и tcpdump. Fiddler с Wireshark’ом мы поставим на большую машину, а tcpdump — на телефон со свежеустановленной прошивкой. Алгоритм действий будет следующим:

- Устанавливаем чистую прошивку (по возможности без GApps).

- Без активации гуглоаккаунта устанавливаем tcpdump и (по возможности и необходимости) корневой сертификат Fiddler’а.

- Подключаемся к Wi-Fi-сети, которая раздается с ноута (там сидят Wireshark и Fiddler).

- Сидим в засаде полчаса.

- Тыкаем менюшки, всячески симулируя действия пользователя, но ничего не меняем.

- Отключаем все, что можем отключить без прав root, и еще раз проходим пункты 4–5.

Снифаем трафик с живой системы

Я поднял точку доступа с ноутбука с Ubuntu 18.04 на борту, настроил на ней шлюз и повесил Wireshark. Конечно же, толку от него мало, если трафик идет по HTTPS, но в большинстве случаев сам факт установления соединения на некоторый адрес уже достаточное доказательство. Дальнейшая настройка проста как два рубля: настраиваем hostapd на хостовой машине, вешаем Wireshark там же, на телефоне импортируем корневой сертификат Fiddler’а и настраиваем прокси. Всё!

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»