Специалисты Malwarebytes Labs обнаружили трояна Extenbro, который не только поменяет DNS для показа рекламы, но и не дает пользователю заходить на сайты антивирусов и других защитных продуктов. Это делается для того, чтобы пользователь не мог загрузить и установить какую-либо защитную программу и избавиться от малвари. Исследователи предупреждают, что тем самым вредонос ставит зараженные машины под угрозу перед другими видами атак, фактически оставляя зараженные системы без защиты.

Эксперты отмечают, что похожее вредоносное поведение ранее уже демонстрировала малварь Vonteera, использовавшая системные сертификаты для отключения антивирусных решений на зараженных машинах.

В основном Extenbro распространяется в составе различных рекламных бандлов. После установки такого «пакета ПО» пользователь обнаружит, что на его машине появилась нежелательная реклама, исходящая не с тех сайтов, которые он посещает, а в браузере может появиться новая стартовая страница. Так, эксперты Malwarebytes Labs обнаружили, что Extenbro распространяется в составе вредоноса из бандлового семейства Trojan.IStartSurf.

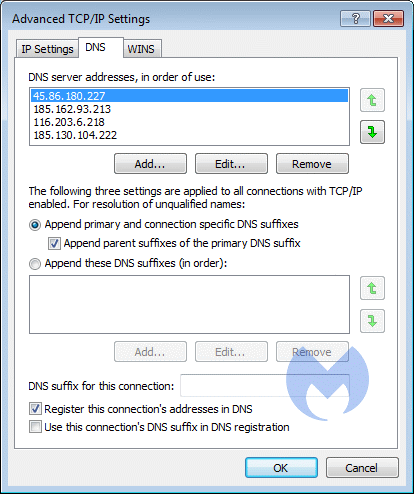

С целью демонстрации нежелательной рекламы Extenbro изменяет настройки DNS в системе жертвы. Более того, исследователи отмечают, что если пользователь откроет настройки и перейдет во вкладку Advanced DNS, он обнаружит, что в системе появились сразу четыре новых DNS-сервера, а не два, как это бывает обычно. К сожалению, перейти к продвинутым настройкам и обратить внимание, что DNS-серверов не два, а сразу четыре, сумеют далеко не все пользователи.

Хуже того, если жертва все же попытается избавиться от мошеннических DNS-серверов, удалив их, малварь будет повторно добавлять их в настройки после каждого перезапуска системы, так как еще на этапе заражения для этого в системе создается запланированное задание со случайным именем.

Также малварь полностью отключает в системе IPv6, чтобы жертва не могла обойти вредоносные DNS-серверы и защитить свой компьютер. Еще одной «подстраховкой» является добавление нового корневого сертификата к корневым сертификатам Windows и внесение изменений в файл Firefox user.js (параметр security.enterprise_roots.enabled устанавливается в значение true). Это заставляет Firefox использовать хранилище сертификатов Windows, куда и был добавлен корневой сертификат злоумышленников.

В блоге Malwarebytes Labs можно найти инструкцию по удалению подобной малвари из системы, а также там были опубликованы и все необходимые индикаторы компрометации.