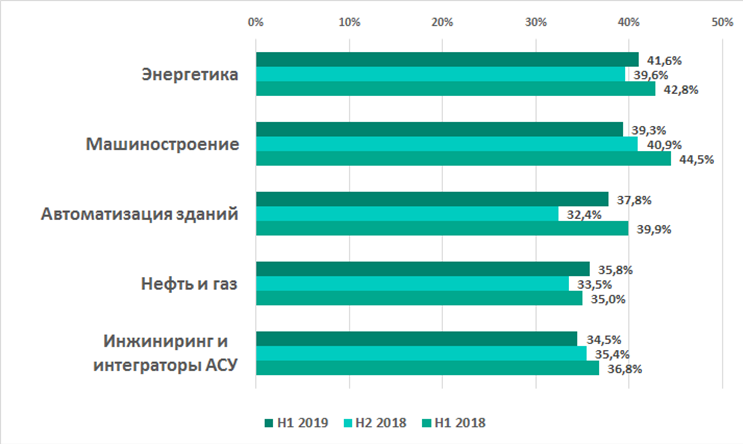

Одной из наиболее атакуемых отраслей в наше время является энергетика. Так, за первые шесть месяцев 2019 года решения «Лаборатории Касперского» заблокировали вредоносную активность на 41,6% компьютеров систем автоматизации предприятий этого сектора. В России этот показатель и вовсе составил 58,1%.

Подавляющее большинство зафиксированных угроз не были разработаны специально для системы автоматизации объектов энергетики. Тем не менее, как показывает практический опыт и исследования экспертов Kaspersky ICS CERT, многие типы заблокированной малвари, даже если их влияние на работу IT-систем незначительно, могут вызывать проблемы доступности и целостности систем автоматизации внутри технологического контура. Так, майнеры (заблокированы на 2,9% компьютеров АСУ), относительно безвредные в офисной сети, в процессе своей работы и распространения могут приводить к отказу в обслуживании некоторых компонентов АСУ ТП.

Вредоносные черви (заблокированы на 7,1% компьютеров АСУ), представляют большую опасность для ИТ-систем, но последствия их действий в технологической сети могут быть гораздо более значительными. Например, заблокированный на многих компьютерах АСУ в энергетике червь Syswin самостоятельно распространяется через сетевые папки и съемные носители, уничтожая данные на зараженном устройстве. В ряде случаев это может не только вызвать отказ в обслуживании систем мониторинга и телеуправления, но и привести к аварийной ситуации.

На 3,7% компьютеров АСУ были заблокированы многофункциональные программы-шпионы – как правило, они способны не только похищать конфиденциальную информацию, загружать и выполнять другое вредоносное ПО, но и предоставлять злоумышленникам возможность несанкционированного удаленного управления зараженным устройством. На многих компьютерах в энергетике был зафиксирован опасный троян AgentTesla, который часто используется во вредоносных кампаниях, в том числе нацеленных на предприятия интересующих злоумышленников индустрий.

Помимо этого, продукты «Лаборатории Касперского» неоднократно блокировали, возможно, еще более опасное ПО – бэкдор Meterpreter, который обладает обширными возможностями организации скрытного удаленного сбора данных и управления. Этим инструментом пользуются эксперты при проведении тестов на проникновение и многие злоумышленники при реализации целенаправленных атак. Meterpreter не оставляет следов на жестком диске, из-за чего атака может оставаться незамеченной, если компьютер не защищен современным защитным решением.

Разумеется, энергетический сектор оказался отнюдь не единственным, столкнувшимся с большим количеством киберугроз. Эксперты Kaspersky ICS CERT также зафиксировали высокий уровень вредоносной активности и во многих других отраслях, среди которых неожиданно оказались автомобилестроение и автоматизация зданий – здесь решения «Лаборатории Касперского» заблокировали вредоносную активность на 39,3% и 37,8% компьютеров АСУ соответственно.

«Технологии получения и анализа данных телеметрии для систем промышленной автоматизации – это важный инструмент, позволяющий нам определять угрозы, актуальные именно для таких систем. Он дает возможность обнаруживать специфичные проблемы безопасности АСУ, анализировать возможные пути развития киберугроз и разрабатывать технологии их предотвращения. Полученным опытом, знаниями и экспертизой мы делимся с сообществом исследователей, разработчиков средств защиты и практиков информационной безопасности. Эта информация доступна как в форме специализированных отчетов, полезных для стратегического и тактического планирования дальнейших действий по защите предприятия, так и виде потока постоянно обновляемых индикаторов компрометации для оперативного обнаружения всех тех угроз, которые заблокировали наши продукты на компьютерах АСУ ТП по всему миру», – отметил Кирилл Круглов, ведущий исследователь угроз Kaspersky ICS CERT.