Эксперты компании ESET обнаружили передовую систему распространения малвари Attor, которая использовалась для слежки за дипломатами и другими русскоязычными пользователями в Восточной Европе. По данным ESET, такие атаки велись как минимум с 2013 года.

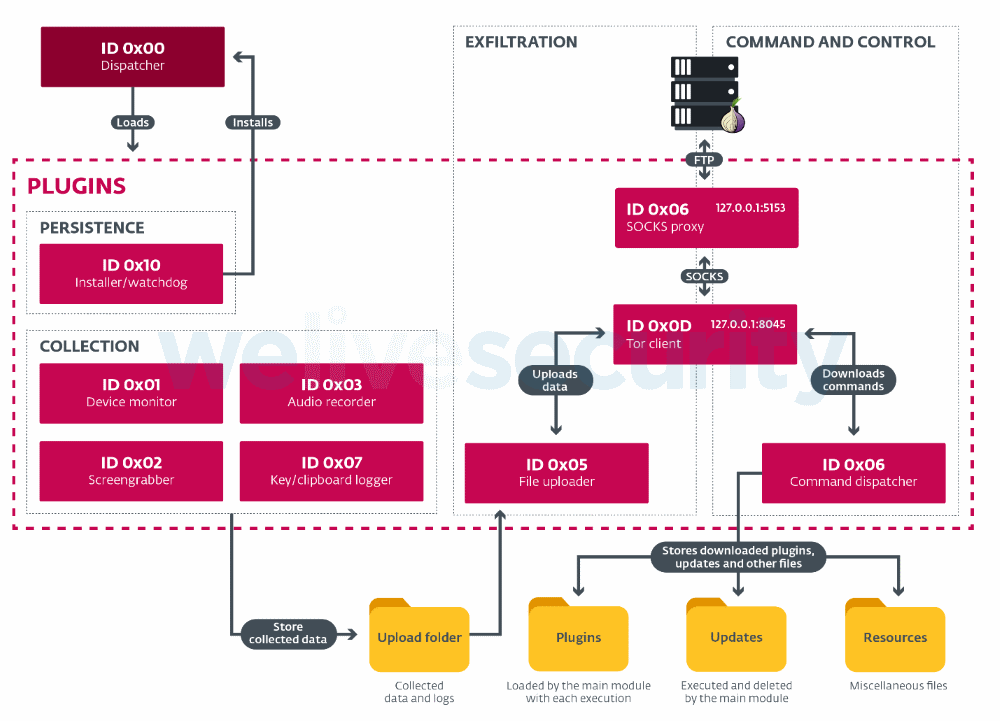

Малварь использует модульную архитектуру и построена вокруг центрального компонента, называемого диспетчером. Исследователи пишут, что изощренность Attor проявляется, например, в использовании шифрования для сокрытия модулей, что встречается лишь в редких случаях и, как правило, когда речь идет о правительственных хакерах.

«Плагины Attor попадают на скомпрометированный компьютер в виде библиотек DLL, асимметрично зашифрованных с помощью RSA. Плагины полностью восстанавливаются только в памяти, с использованием открытого ключа RSA, встроенного в диспетчер. В результате трудно получить плагины Attor и расшифровать их без доступа к диспетчеру», — рассказывают эксперты.

Тот факт, что Attor создавался для российских пользователей, поддерживается некоторыми функциями платформы, среди которых таргетинг таких популярных приложений и услуг, как «Одноклассники» и «ВКонтакте», VoIP Multifon, приложение для обмена мгновенными сообщениями Qip. Infium, поисковая система Rambler, почтовые клиенты «Яндекс» и Mail.ru, а также платежная система WebMoney. Для слежки за жертвой Attor анализирует активные процессы — популярные браузеры, мессенджеры, почтовые приложения, сервис IP-телефонии, социальные сети.

Обнаружив один из этих процессов, программа делает снимки экрана и отправляет их злоумышленникам. Также функциональность Attor позволяет записывать аудио, перехватывать набранный текст и содержимое буфера обмена.

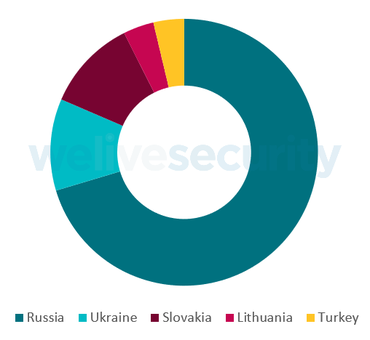

По данным экспертов ESET, жертвами Attor стали пользователи из России, Украины, Словакии, Литвы и Турции, в том числе дипломаты и сотрудники госучреждений.

Помимо географического и языкового таргетинга, создатели Attor проявляют особый интерес к пользователям, которых беспокоит вопрос конфиденциальности. Attor настроен делать снимки экрана при активации VPN-сервисов, утилиты для шифрования диска TrueCrypt и ряда подобных приложений.

Как уже было сказано выше, Attor состоит из диспетчера и плагинов с различной функциональностью. Исследователям удалось изучить восемь плагинов. Также одной из особенностей платформы является использование системы Tor для анонимной связи с командным сервером.

Другой отличительной чертой стал АТ-протокол в одном из плагинов, который собирает информацию о подключенных модемах, телефонах (в том числе устаревших моделей) и файловых накопителях.

AT-команды, которые использует протокол, были разработаны в 1977 году компанией Hayes для набора номера модема, изменения настроек соединения и так далее. Эти команды до сих пор используются в большинстве современных смартфонов — с их помощью можно инициировать отправку SMS-сообщений, эмулировать события на экране и прочее

Attor использует AT-команды для связи с устройствами и получения идентификаторов, включая IMSI, IMEI, MSISDN и версию используемой ОС. По мнению экспертов ESET, злоумышленников больше интересуют цифровые отпечатки GSM-устройств, подключенных к компьютеру через COM-порт.

Исследователи полагают, что операторы Attor специально создали этот модуль для пользователей, которые используют старые мобильные телефоны. Дело в том, что во многих дипломатических и разведывательных операциях используются собственные платформы с поддержкой GSM и устаревшие телефоны, что обеспечивает дополнительную защиту коммуникаций.

«Создание цифрового отпечатка устройств может стать основой для дальнейшей кражи данных. Если киберпреступники узнают тип подсоединенного устройства, они смогут собрать персональный плагин, способный при помощи AT-команд украсть с него данные или внести изменения», — отмечает Зузана Хромцова, вирусный аналитик компании ESET.