Как не раз было доказано на практике – не стоит рекламировать свой продукт как «невзламываемый», подобные громкие заявления редко заканчиваются хорошо. Очередным подтверждением этому стал случай с VPN-провайдером NordVPN, на днях разместившем в Twitter смелую рекламу, которая заявляла, что ни один хакер не сможет украсть онлайн-жизнь пользователя, если тот использует VPN.

Из-за этих громких заявлений компания не только подверглась критике. В ответ на это сообщение ИБ-специалист, известный как hexdefined, заметил в Twitter, что NordVPN был скомпрометирован, так как приватные ключи (в том числе OpenVPN и для сертификата официального сайта компании) похищены и публично доступны в интернете.

So apparently NordVPN was compromised at some point. Their (expired) private keys have been leaked, meaning anyone can just set up a server with those keys... pic.twitter.com/TOap6NyvNy

— undefined (@hexdefined) October 20, 2019

Хотя в настоящее время срок действия сертификата уже истек, закончившись в октябре 2018 года, до его истечения злоумышленники могли создать убедительный сайт, выдающий себя за NordVPN, а также использовать ключи, например, для организации MitM-атак и «прослушивания» зашифрованных соединений. Исследователь привел пример того, как мог выглядеть такой поддельный ресурс.

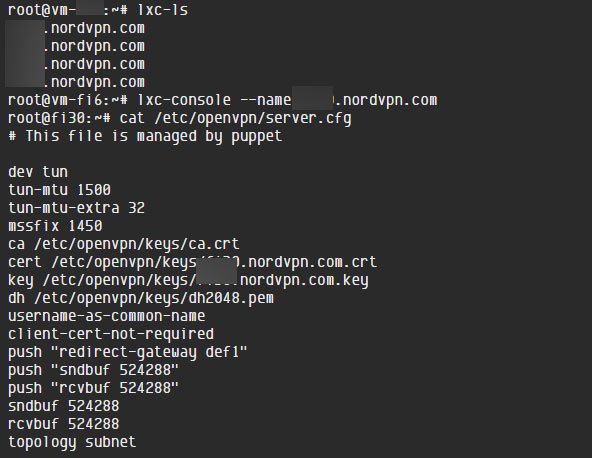

После публикации сообщения hexdefined в сети также появилась ссылка на 8chan, где неизвестный еще в мае 2018 года похвалялся тем, что имеет root-доступ к серверам NordVPN, TorGuard и VikingVPN. Провайдер OpenVPN CryptoStorm.is сообщил, что это позволило злоумышленнику похитить ключи OpenVPN и файлы конфигурации, что демонстрирует изображение ниже. Также в CryptoStorm.is подчеркнули, что кража ключей могла позволить злоумышленнику расшифровать трафик во время взлома.

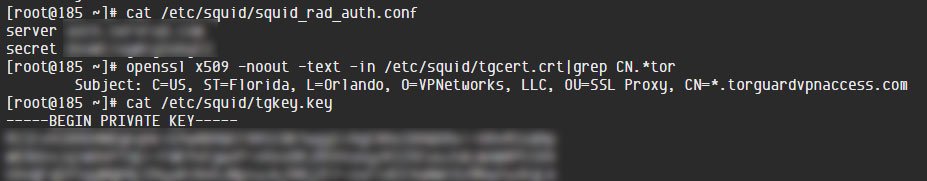

Согласно сообщению на 8chan, взломщику также удалось скомпрометировать TorGuard (похитив сертификат прокси-сервера Squid, ключи OpenVPN и файлы конфигурации) и VikingVPN (похитив ключи OpenVPN и файлы конфигурации).

NordVPN и TorGuard уже опубликовали официальные заявления о случившемся. Представители VikingVPN пока хранят молчание.

Представители NordVPN сообщили, что инцидент имел место еще в марте 2018 года. Тогда один из центров обработки данных в Финляндии, где компания арендовала серверы, оказался доступен без авторизации (в настоящее время контракт с этим поставщиков услуг уже был расторгнут). В итоге доступ к серверу действительно получил злоумышленник «используя небезопасную систему удаленного управления».

В компании уверяют, что ранее об этом инциденте не сообщали, так как специалисты долгое время не знали об этой оплошности поставщика услуг, а затем «должны были убедиться, что инфраструктура не может быть подвержена другим подобным проблемам». Соответствующая проверка заняла много времени «из-за огромного количества серверов и сложности инфраструктуры». Также в заявлении подчеркивается, что другие серверы компании не пострадали, равно как и учетные данные пользователей.

«Сервер не содержал никаких журналов активности пользователей, так как ни одно из наших приложений не передает использованные пользователем учетные данные для аутентификации, поэтому имена пользователей и пароли не могли быть перехвачены», — заявляют в NordVPN.

Интересно, что по данным издания The Register, проштрафившимся ЦОД была финская компания Creanova. И ее глава Нико Вискари (Niko Viskari) сообщил журналистам, что вина за случившееся полностью лежит на самой NordVPN, так как в компании не заблокировали интерфейс удаленного управления, о котором прекрасно знали и даже использовали. По его словам, у NordVPN были проблемы с безопасностью, которые, тем не менее, компанию не волновали.

В свою очередь, представители TorGuard подтвердили факт компрометации и кражи секретного ключа для TLS-сертификата *.torguardvpnaccess.com, связанного с прокси-сертификатом Squid (который был недействителен в сети TorGuard с 2017 года). В компании уверяют, что узнали о случившемся только в мае 2019 года, тогда как взломан был единственный сервер, размещавшийся у некоего хостинг-посредника, и это произошло еще в 2017 году.

При этом в заявлении TorGuard подчеркивается, что компания была единственным из трех пострадавших провайдеров, кто использовал PKI, то есть основной ключ CA не размещался на уязвимом сервере и не был украден, а похищенный ключ был бесполезен для взломщиков.