Исследователи из компании Wordfence опубликовали отчет о WP-VCD, одной из наиболее серьезных угроз для WordPress на данный момент, которая ответственна за заражение большинства сайтов под управлением популярной CMS. Напомню, что о WP-VCD известно с 2017 года, но с тех пор угроза стала заметно серьезнее.

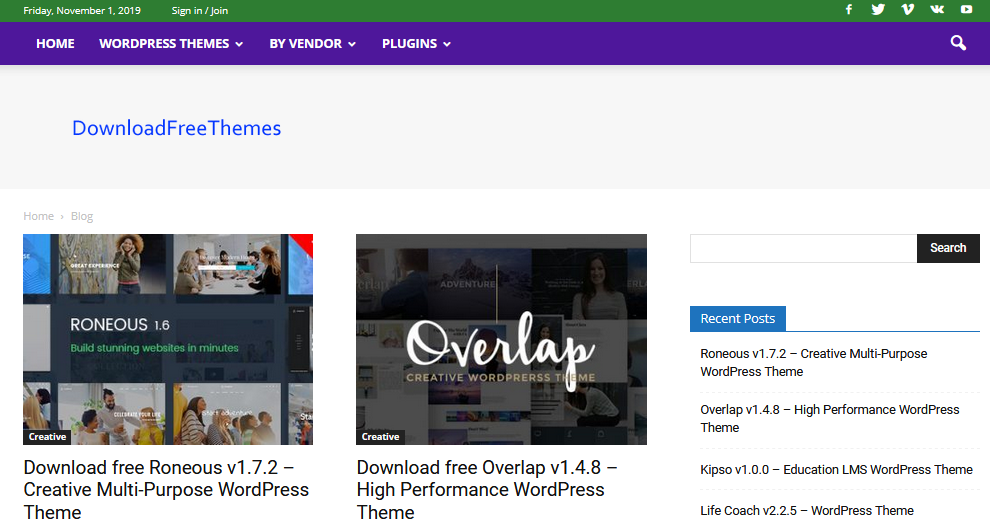

Интересно, что стоящие за WP-VCD злоумышленники не используют для проникновения на чужие сайты уязвимости и не устанавливают бэкдоры. Вместо этого они полагаются на пиратские (nulled) темы и плагины для сайтов WordPress, которые люди находят и загружают самостоятельно. Злоумышленники управляют целой группой сайтов, через которые распространяют вредоносные темы и плагины, которые обычно продаются в частных магазинах или на таких популярных сайтах, как ThemeForest или CodeCanyon. В список этих сайтов входят:

www.download-freethemes[.]download

www.downloadfreethemes[.]co

www.downloadfreethemes[.]space

www.downloadnulled[.]pw

www.downloadnulled[.]top

www.freenulled[.]top

www.nulledzip[.]download

www.themesfreedownload[.]net

www.themesfreedownload[.]top

www.vestathemes[.]com

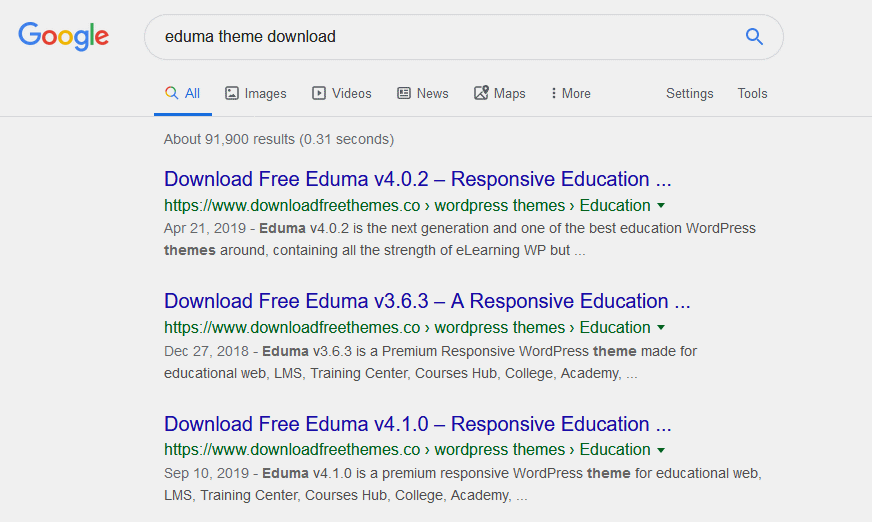

Все эти ресурсы отличаются прекрасным SEO. Они занимают высокие позиции в результатах поиска, так как с ключевыми словами им «помогают» все взломанные в настоящее время сайты, зараженные малварью WP-VCD. В итоге поиск по названию любой популярной темы для WordPress, в сочетании со словом «download», приводит к появлению двух или трех вредоносных сайтов в верхней части поисковой выдачи Google.

После того, как пользователи устанавливают вредоносные темы и плагины, загруженные с этих сайтов, WordPress оказывается взломан, а контроль уже через несколько секунд переходит к злоумышленникам.

Так, сначала на сайт добавляется учетная запись 100010010, которая играет роль бэкдора и обеспечивает операторам WP-VCD доступ к ресурсу. Затем WP-VCD добавляется ко всем другими темам сайта. Это делается на тот случай, если пользователь лишь тестирует пиратские темы и может вскоре от них избавиться. И, наконец, если малварь попала на совместный хостинг, она стремится распространиться и на базовый сервер, заражая другие сайты, размещенные в той же системе. Таким образом, от WP-VCD страдают и те пользователи, которые защищают свои системы и не используют пиратские продукты, но им не повезло оказаться «по соседству» с менее предусмотрительным администратором.

В итоге операторы WP-VCD имеют в своем распоряжении внушительный ботнет из взломанных сайтов, которые они полностью контролируют. По данным Wordfence, в настоящее время группировка сосредоточена на двух направлениях. Первое – это развитие ботнета, которое включает в себя добавление ключевых слов и обратных ссылок на зараженные сайты. Второе — это непосредственно монетизация зараженных ресурсов, которая осуществляется посредством рекламы.

Операторы WP-VCD размещают рекламу на взломанных сайтах, и эти объявления часто содержат дополнительный вредоносный код, который порой открывает всплывающие окна или перенаправляет пользователей на другие вредоносные ресурсы. За это группировка получает деньги от других преступников.

По информации Wordfence, некоторые домены операторов WP-VCD были зарегистрированы человеком по имени Шариф Мамдух (Sharif Mamdouh). Кроме того, некоторые из этих доменов также были связаны с атаками на сайты под управлением Joomla еще в 2013 году. Однако пока неясно, является ли этот человек одним из злоумышленников, или же его личность попросту была украдена.