Изначально название MageCart было присвоено одной хак-группе, которая первой начала использовать веб-скиммеры на сайтах для хищения данных банковских карт. Но такой подход оказался настолько успешным, что у группировки вскоре появились многочисленные подражатели, а название MageCart стало нарицательным, и теперь им обозначают целый класс подобных атак. И если в 2018 году исследователи RiskIQ идентифицировали 12 таких группировок, то сейчас, по данным IBM, их насчитывается уже порядка 38.

На этой неделе специалисты Malwarebytes сообщили, что обнаружили сразу несколько веб-скиммеров MageCart на облачной PaaS-платформе Heroku, принадлежащей компании Salesforce. Найденные скиммеры использовались в активных вредоносных кампаниях, а хакеры, стоящие за этой схемой, не только использовали Heroku для размещения своей инфраструктуры и доставки скиммеров на целевые сайты, но также задействовали сервис для хранения украденной информации о картах.

Исследователи обнаружили четыре бесплатных аккаунта Heroku, которые хостили скрипты для четырех сторонних продавцов:

- stark-gorge-44782.herokuapp[.]com использовался против correcttoes[.]com;

- ancient-savannah-86049[.]herokuapp[.]com/configration.js использовался против panafoto[.]com;

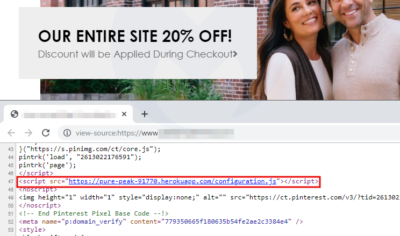

- pure-peak-91770[.]herokuapp[.]com/intregration.js использовался против alashancashmere[.]com;

- aqueous-scrubland-51318[.]herokuapp[.]com/configuration.js использовался против amapur.]de.

Конечно, помимо настройки учетных записей Heroku, развертывания кода скиммеров и систем сбора данных, эта схема требовала и компрометации самых целевых сайтов, но пока исследователи не установили, как именно они были взломаны (хотя на некоторых сайтах работали непропатченные веб-приложения).

Злоумышленники внедряли на взломанные сайты одну строку кода. Внедренный JavaScript, который был хостился на Heroku, отслеживал текущую страницу и обнаруживал строку в кодировке Base64 «Y2hlY2tvdXQ =» — это означает «checkout», то есть «оформить заказ».

Когда строка обнаруживалась, вредоносный JavaScript подгружал iframe, который похищал данные платежной карты, и передавал их (в формате Base64) учетной записи Heroku. Скиммер, созданный на основе iframe, работал как оверлей, появлявшийся поверх настоящей платежной формы. Иллюстрации ниже демонстрируют эту схему в действии.

Исследователи нашли на Heroku сразу несколько веб-скиммеров. Во всех случаях имена скриптам присваивались по одной схеме, и все они заработали в течение последней недели. Все это указывает на то, что это либо дело рук одной хак-группы, либо злоумышленники использовали один и тот же исходный код. Похоже, атакующие развернули свои операции в преддверии «Киберпонедельника» и грядущего праздничного сезона распродаж.

Эксперты Malwarebytes отмечают, что использование Heroku – не первый подобный прецедент. Так, ранее специалисты уже обнаруживали скиммеры Magecart на GitHub (апрель 2019 года) и на AWS S3 (июнь 2019 года).