Эксперты компании Sophos обратили внимание, что ботнет MyKingz, также известный под названиями Smominru, DarkCloud и Hexmen, теперь использует стеганографию для заражения целевых машин. Для этих целей преступники выбрали файл JPG — фото певицы Тейлор Свифт.

Впервые ботнет MyKingz был обнаружен экспертами еще в конце 2017 года. С тех пор он стал одной из наиболее крупных майнинговых угроз в мире. Исследователи признают, что MyKingz обладает одним из самых серьезных и продуманных механизмов и заражения на «рынке» ботнетов. Так, малварь не упускает из виду ни один порт, который можно просканировать, и ни одну уязвимость, которую можно эксплуатировать. Под прицелом ботнета находится все, от MySQL до MS-SQL, от Telnet до SSH, и от RDP до более редких вещей, таких как IPC и WMI.

Благодаря такому подходу ботнет рос очень быстро. Так, сообщалось, что только в первые месяцы своего существования MyKingz заразил более 525 000 Windows-систем, принеся своим операторам свыше 2,3 миллиона долларов (порядка 8900 Monero).

Хуже того, так как разработчики малвари часто используют эксплоит EternalBlue, угроза нередко проникает в корпоративные сети, а значит, фактический размер ботнета и доходы преступников, скорее всего, намного выше, названных экспертами цифр. К примеру, по оценкам Sophos, операторы MyKingz в настоящее время получают около 300 долларов в день, в результате чего их общий доход составил уже порядка 9 000 XMR, что по текущему курсу равняется более чем 3 миллионами долларов.

И хотя некоторые специалисты считали, что ботнет прекратил свое существование, опубликованные текущим летом отчеты компаний Guardicore и Carbon Black показали, что ботнет все еще жив и заражает множество компьютеров: около 4700 новых систем в день.

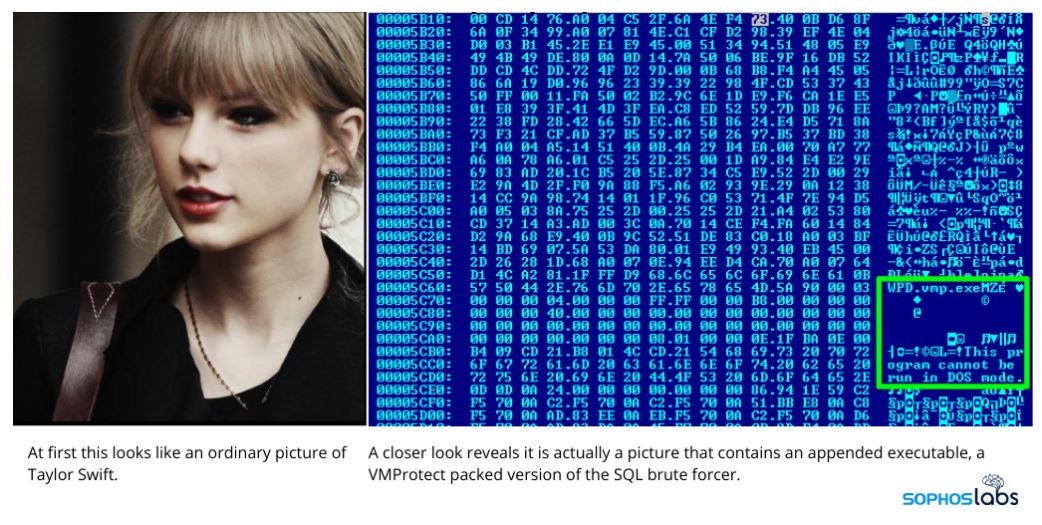

Теперь эксперты Sophos заметили, что в поведении ботнета опять появились изменения. Так как модуль сканирования MyKingz лишь выявляет уязвимые хосты и закрепляется на зараженных компьютерах, хакерам также нужен способ развертывания малвари во взломанных системах. Для этого в настоящее время операторы MyKingz экспериментируют со стеганографией: вредоносный EXE-файл скрывается внутри JPG-изображения с фотографией певицы Тейлор Свифт.

Делается это, чтобы обмануть защитное ПО, работающее в корпоративных сетях и не только. Так, защита в итоге «увидит» только банальный файл JPEG, а не опасный файл EXE.

Интересно, что это не первый подобный случай подобной эксплуатации фотографий знаменитостей. Так, в прошлом году другая малварь использовала фото актрисы Скарлетт Йоханссон для развертывания вредоносных программ во взломанных базах данных PostgreSQL.