Журналисты Bleeping Computer обратили внимание на жалобы пользователей, которые сообщали на форумах, что им навязчиво предлагают скачать странное приложение, якобы информирующее о COVID-19 и созданное ВОЗ. Как оказалось, роутеры этих людей были скомпрометированы, а под видом приложения распространялся инфостилер.

Издание рассказывает, что во всех случаях пострадавшие были владельцами роутеров D-Link или Linksys, и неизвестные злоумышленники изменили на устройствах настройки DNS. Пока неясно, как именно атакующие получали доступ к устройствам, но несколько пострадавших признались, что доступ к их роутерам можно было получить удаленно, и они использовали слабые пароли. Так что, вероятно дело идет о брутфорсе и переборе учетных данных по списку известных значений по умолчанию.

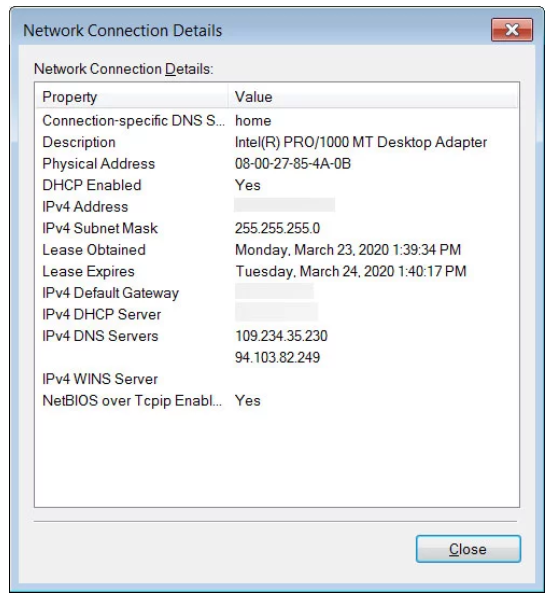

Получив доступ к устройству, злоумышленники меняют адреса DNS серверов на 109.234.35.230 и 94.103.82.249.

Исследователи объясняют, что когда компьютер подключается к сети, Microsoft задействует функцию Network Connectivity Status Indicator (NCSI), которая периодически проверяет, активно ли подключение к интернету. Так, в Windows 10 одним из таких тестов будет подключение к http://www.msftconnecttest.com/connecttest.txt и проверка того, содержит ли ответ «Microsoft Connect Test». Если содержит, значит, компьютер подключен к интернету, а если нет, Windows предупредит о том, что интернет недоступен.

Если же пользователь работает со скомпрометированным роутером, то вредоносные DNS-серверы вынуждают Windows, вместо подключения к легитимному IP-адресу Microsoft 13.107.4.52, подключаться к ресурсу злоумышленников, расположенному по адресу 176.113.81.159. В итоге вместо отправки вышеупомянутого текстового файла сайт отображает страницу, предлагающую жертве загрузить и установить поддельное приложение «Emergency - COVID-19 Informator» или «COVID-19 Inform App», якобы созданное ВОЗ.

Если пользователь попадется на удочку атакующих, загрузит и установит это приложение, то вместо информации о коронавирусе он получил трояна Oski. Эта малварь попытается собрать и передать злоумышленникам следующую информацию (список неполный):

- cookie-файлы;

- историю браузера;

- платежную информацию из браузера;

- сохраненные учетные данные;

- данные криптовалютных кошельков;

- текстовые файлы;

- данные автозаполнения для форм в браузере;

- БД 2ФА идентификаторов Authy;

- скриншоты рабочего стола в момент заражения.

UPD.26.03.2020

Специалисты компании Bitdefender подготовили отчет об этой вредоносной кампании, которая по-прежнему активна. По их данным, хакеры действительно используют брутфорс, чтобы подобрать пароль для целевых роутеров. Также исследователи согласны с тем, что через подмену DNS распространяется малварь Oski, похищающая самые разные данные из зараженной системы.

По информации специалистов, пользователей перенаправили на вредоносный сайт, посвященный коронавирусу, при попытке доступа к одному из следующих доменов:

- aws.amazon.com

goo.gl

bit.ly

washington.edu

imageshack.us

ufl.edu

Disney.com

cox.net

xhamster.com

pubads.g.doubleclick.net

tidd.ly

redditblog.com

fiddler2.com

winimage.com