За последний месяц количество вредоносных кампаний, которые каким-либо образом эксплуатируют тему COVID-19, увеличивается со скоростью лесного пожара. Так, вредоносные домены, посвященные коронавирусу уже исчисляются десятками тысяч, и даже взломанные роутеры пугают своих владельцев именно срочной информацией о пандемии.

Теперь эксперты заметили малварь, целенаправленно уничтожающую данные пострадавших пользователей и перезаписывающую MBR (Master Boot Record), что препятствует нормальному запуску системы.

Журналисты издания ZDNet пишут, что в общей сложности им удалось выявить четыре штамма подобных вайперов (wiper, от английского to wipe — «стирать»), которые объединяет эксплуатация темы коронавируса, а также ориентированность на уничтожение информации, а не на финансовую выгоду. Из четырех образцов малвари, обнаруженных ИБ-исследователями в прошлом месяце, наиболее продвинутыми оказались два, переписывающие MBR.

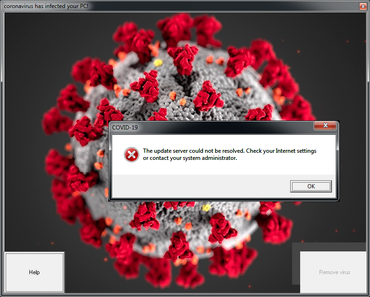

Так, первый вайпер был обнаружен MalwareHunterTeam и подробно описан в отчете компании SonicWall на этой неделе. Эта малварь распространяется как файл COVID-19.exe и имеет два этапа заражения.

На первом этапе вредонос просто демонстрирует раздражающее окно, которое пользователи не могут закрыть, так как малварь уже отключила диспетчер задач Windows. Но пока пользователи пытаются разобраться с окном, малварь повреждает MBR, а затем перезагружает ПК. В итоге пользователь оказывается блокирован, а система не загружается дальше экрана предварительной загрузки.

К счастью, в данном случае восстановить доступ к машине и данным возможно, хотя для этого понадобится специальный софт для восстановления MBR.

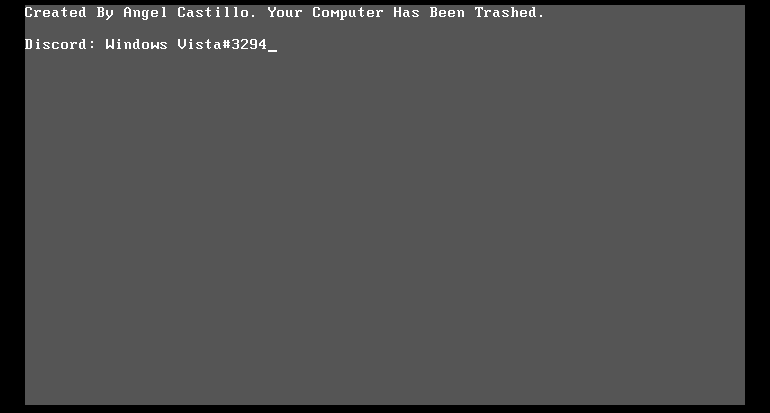

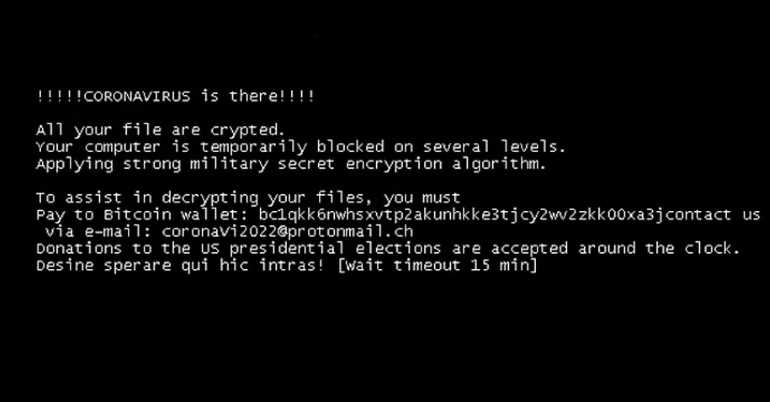

Второй штамм «коронавирусной» малвари тоже перезаписывает MBR, но выглядит уже более сложным. На первый взгляд, это лишь очередной вымогатель с названием CoronaVirus, однако это лишь прикрытие. Основная функция этой малвари — хищение паролей с зараженного хоста, а затем имитация вымогательской деятельности, призванная скрыть от жертвы реальное положение дел.

Дело в том, что как только CoronaVirus похитил данные жертвы, он перезаписывает MBR и тем самым блокирует систему пользователя, фактически лишая жертву доступа к ПК. Так как на этом этапе пользователь видит сообщение с требованием выкупа и информацию о том, что его данные зашифрованы, вряд ли ему сразу придет в голову, что нужно проверить, не похитил ли кто-нибудь пароли от приложений.

Согласно анализу компании SentinelOne, ИБ-эксперта Виталия Кремеза и издания Bleeping Computer, данная малварь также содержит код для стирания файлов с машины жертвы, однако на момент изучения вредоноса этот код не был активен.

Вторая версия этой же угрозы была замечена экспертом компании G DATA Карстеном Ханом две недели спустя. Малварь сохранила возможность перезаписи MBR, однако заменила неактивную функцию стирания данных на работающий блокировщик экрана.

At first this seems like a simple screenlocker, but it infects the MBR as well.

— Karsten Hahn (@struppigel) March 26, 2020

Same MBR as the Coronavirus ransomware found by @malwrhunterteam

The MBR is from a builder by someone called #WobbyChip. https://t.co/DRcNsOq8bu pic.twitter.com/MAAItcaGgI

Но если вышеописанные угрозы лишь повреждали MBR и не уничтожали данные на зараженной машине, то два другие вредоноса, найденные MalwareHunterTeam, занимаются именно этим.

Первый вайпер был замечен еще в феврале текущего года. Судя по имени файла на китайском языке, он предназначался для китайских пользователей, хотя у исследователей и ZDNet нет точных данных о том, распространялась ли эта малварь в реальности или была лишь тестовой версией. Второй вайпер был обнаружен на этой неделе: кто-то из Италии загрузил образец вредоноса на VirusTotal.

MalwareHunterTeam описывает обе угрозы как весьма слабые вайперы, имея в виду используемые ими методы удаления файлов — неэффективные, подверженные ошибкам и трудоемкие. Впрочем, оба вредоноса работают и действительно уничтожают данные своих жертв, хотя эксперт не уверен, являются они чьей-то шуткой или же создавались как вполне серьезная малварь.

"alcuni accorgimenti da prendere per il Covid-19.zip" -> "Covid-19.exe" (60e9dfe954acf0b02a5b35f367cf36ae2bc9b12e02aa3085495c5d8c4c94611c) -> dropped "Covid-19.bat", which is a poor wiper...

— MalwareHunterTeam (@malwrhunterteam) April 1, 2020

Seen from Italy.

Not sure it worse if it was created as joke or seriously.@JAMESWT_MHT pic.twitter.com/YkbFTq8LP7