Содержание статьи

Центр обработки данных, дата-центр, многопоточные серверы. Как много в этих словах счастья и боли одновременно. Им мы доверяем самое ценное, что у нас есть в сети, — наши данные. Но насколько они защищены и как организовать центр обработки данных с минимальными потерями?

Проблематика ЦОДа

На сегодняшний день в ЦОДах встречаются следующие проблемы.

- Распределенность. Ранее сервисы и приложения крупных корпораций располагались в собственном ЦОДе или ЦОДах. ЦОДы находились под управлением ИТ- и ИБ-персонала внутри компании. Сейчас природа приложений изменилась. Компоненты бизнес-приложений интегрируются как с собственными сервисами, так и с сервисами провайдеров общедоступных облачных сред.

- Гетерогенность. Следует из распределенности приложений. Компоненты приложений работают на мощностях разнородных инфраструктур.

- Сложные и слабо контролируемые потоки данных. Постоянно появляются новые векторы взаимодействия информационных потоков компонентов приложений, а также различных бизнес-приложений.

- Размытые границы ЦОДа. Присутствие приложения как в частном, так и в публичном облаке, увеличение мобильности сотрудников, развитие BYOD — все эти современные тенденции развития ЦОДов приносят дополнительные сложности с защитой инфраструктуры, данных и приложений.

- Увеличение ландшафта атаки. Гетерогенная природа ЦОДа и нечеткие границы инфраструктуры приводят к формированию новых векторов атак для злоумышленников.

- Рост слабо сегментированного трафика «восток — запад». Увеличение объема трафика. ЦОДы строятся на скоростях, кратных 100 Гбит/с.

- Новые векторы атаки. Процесс разработки приложений меняется. Рост скорости разработки приложений чаще приводит к появлению новых программных уязвимостей.

- Переход от модели безопасности на основе «черных списков» к модели «белых списков». Реализация концепции «нулевого доверия».

Cisco Tetration

Решение Cisco Tetration представляет собой систему аналитики крупного гетерогенного многооблачного ЦОДа, которая обеспечивает производительность приложений/инфраструктуры и целостность систем безопасности. Cisco Tetration является платформой больших данных, использует машинное обучение «без учителя» для анализа поведения и формирования алгоритмических подходов к обеспечению прозрачности, точного определения приложений ЦОДа, их взаимосвязей и базовых политик между разными уровнями приложений.

Основные сценарии использования можно отнести к одной из трех широких категорий: анализ приложений, защита рабочих нагрузок, анализ сети.

Cisco Tetration помогает бизнесу решать проблемы современных гетерогенных многооблачных ЦОДов.

Вот список функций Cisco Tetration, наиболее интересных для владельцев и директоров по ИБ крупных ЦОДов:

- прозрачность приложений и всеобъемлющий мониторинг;

- контроль соответствия политик безопасности требованиям регуляторов;

- единая консоль мониторинга и управления потоками бизнес-приложений;

- единый инструмент для работы различных подразделений: ИТ-служб, офицеров ИБ, разработчиков приложений и других;

- автоматическая генерация политик микросегментации;

- автоматическая генерация политик «белого списка» для реализации концепции «нулевого доверия»;

- тестирование включения политик безопасности без влияния на бизнес-процессы по принципу «А что, если…»;

- планирование изменений в инфраструктуре ЦОДа;

- возможность поиска по историческим потокам данных со сроком давности до года и более;

- открытый API и шина уведомлений для интеграции с системами SIEM, CMBD и другими инструментами.

Если на вопрос «Зачем?» ответ мы получили, то остался вопрос «Как?».

Работа системы

Система Cisco Tetration состоит из семи составляющих.

Application Insights (Application Dependencies Mapping) (Рекомендации по применению). Cisco Tetration Analytics дает тебе более глубокое понимание зависимостей приложений центра обработки данных, чтобы упростить миграцию на программируемую матричную репликацию твоих приложений для аварийного восстановления и выявления отдельных точек отказа.

Automated Policy Recommendation and Simulation (Автоматизированная политика рекомендации и моделирования). Автоматизированная рекомендация и моделирование политики с использованием подхода «попробуй до применения» обеспечивают свободный от рисков путь к согласованной невесомой инфраструктуре на основе политик без влияния на производственный трафик.

Application Segmentation (Сегментация приложений). Автоматическое применение политик анализа Cisco Tetration позволяет заказчикам выполнять последовательную сегментацию в локальных центрах обработки данных, а также в публичных и частных облаках. Также обеспечивает единообразное применение как в виртуализированных, так и в «железных» средах.

Policy Export (Экспорт политик). Cisco Tetration Analytics экспортирует информацию о политике, которая совместима с различными программными форматами, и дает возможность быстро перейти от открытой модели безопасности к модели безопасности, основанной на управляемой политике беспроводной связи.

Compliance. Возможности Cisco Tetration Analytics обеспечивают постоянный мониторинг поведения приложений и позволяют быстрее выявлять любые аномалии или отклонения в поведении.

Asset Tagging (Маркировка активов). Функция маркировки активов позволяет давать обозначения серверам для назначения политик, отчетности и инвентаризации, которые затем можно использовать для отслеживания точных политик сопоставления ресурсов и визуализации трафика.

Visualization (Визуализация). Визуализация дает уникальную мощную возможность поиска миллиардов записей менее чем за секунду с помощью Cisco Tetration Analytics. Можно собирать информацию о потоке сети ЦОДа в режиме реального времени со скоростью канала связи, без какой-либо выборки. Комплексные поисковые запросы можно делать на естественном языке или составлять на визуальном уровне. Они помогают найти сведения об известных проблемах и других отклонениях в поведении, которые в противном случае могли бы остаться незамеченными. Это крайне важно для владельца приложения или для сетевых инженеров.

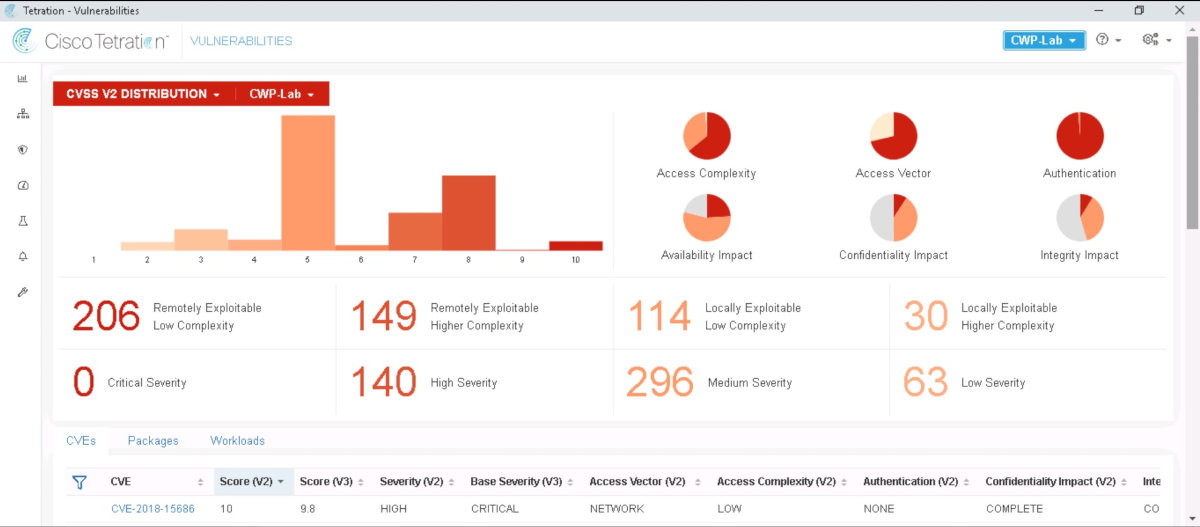

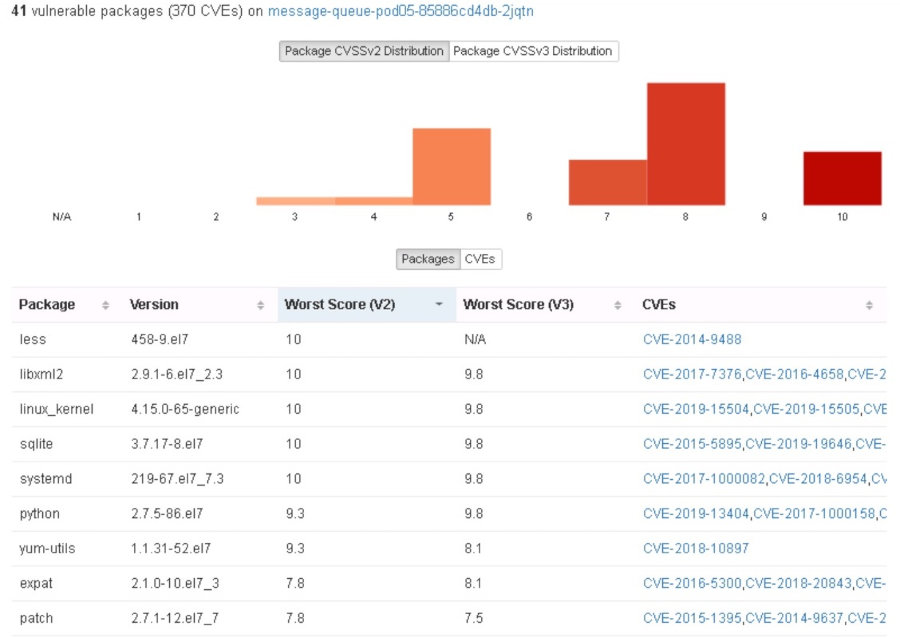

Отчеты

Система способна генерировать отчеты по производительности ЦОДа, по уязвимостям приложений ЦОДа, а также пример отчета уязвимостей выбранного приложения. Это делает продукт привлекательным не только для CIO или CSO, но и для топ-менеджмента.

Выводы

Сегодня Cisco Tetration становится незаменимым инструментом обработки данных и обеспечения информационной безопасности для крупных корпораций и владельцев многооблачных ЦОДов, а также для провайдеров облачных сервисов.

Cisco Tetration позволяет:

- обеспечить прозрачность операций и приложений;

- увеличить эффективность операционной деятельности подразделений компании;

- защитить бизнес от материальных и репутационных потерь, связанных с событиями информационной безопасности;

- ускорить окупаемость инвестиций.