Эксперты «Лаборатории Касперского» обнаружили малварь USBCulprit, созданную хакерской группой Cycldek (также известна как Goblin Panda, APT 27 и Conimes). Данная малварь предназначена для кражи данных из корпоративных сетей и дает злоумышленникам возможность проникнуть на отключенные от сети и физически изолированные устройства. По данным специалистов, вредонос активен с 2014 года, и новые образцы появлялись в 2019 году.

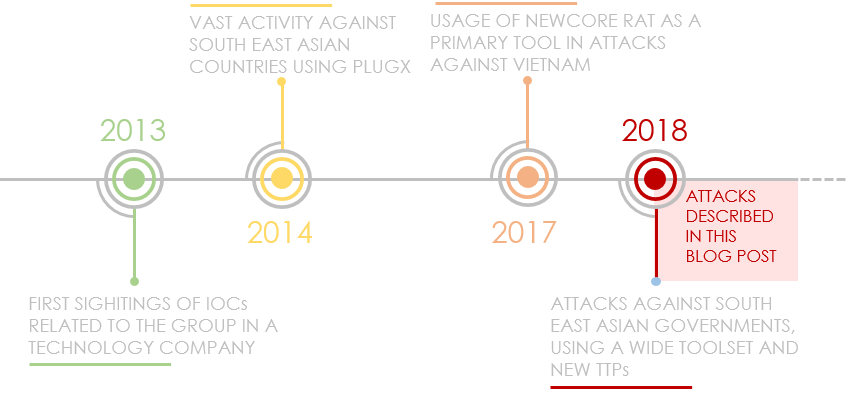

Исследователи рассказывают, что APT-группировка Cycldek, активна по крайней мере с 2013 года, но обладает гораздо более сложным набором инструментов, чем предполагалось ранее.

Целями Cycldek преимущественно становятся крупные организации и правительственные учреждения в Юго-Восточной Азии. Эксперты «Лаборатории Касперского» давно следят за операциями группы во Вьетнаме, Таиланде, Лаосе.

После 2018 года большинство атак группировки начиналось с фишингового письма с RTF-вложением на политические темы, открытие которого приводило к использованию известных уязвимостей и загрузке малвари NewCore RAT. Этот вредонос, в свою очередь, устанавливал малварь USBCulprit, которая изучала в системе пути к исполняемым файлам и собирала документы с определенными расширениями, а затем переносила их на подключаемые USB-устройства. Таким образом, можно предположить, что главная цель вредоноса — не подключенные к интернету или физически изолированные устройства, на которые передавать данные можно только с помощью съемных носителей.

При подключении к компьютеру зараженных USBCulprit флешек, малварь либо загружает на них украденные данные, либо, наоборот, забирает данные, которые были записаны копией USBCulprit на отключенном от сети компьютере (в зависимости от конфигурации и полученных команд). Программа способна находить специфические файлы, включая те, которые были недавно изменены, а также расширять свои возможности. К примеру, ее последние версии могут исполнять файлы с подключенных USB-носителей.

Таким образом, список собственных инструментов, используемых только группировкой Cycldek, достаточно широк: в него, помимо USBCulprit, входят инструменты для кражи файлов cookie и паролей из баз данных браузера.

«Мы видим, что эта группировка использует гораздо более сложные инструменты, а ее присутствие в Юго-Восточной Азии гораздо шире, чем предполагалось раньше. Злоумышленники расширяют свой инструментарий и нацеливаются на новые страны. Мы продолжим наблюдение», — комментирует Юрий Наместников, руководитель российского исследовательского центра «Лаборатории Касперского».