Эксперты из некоммерческой организации Shadowserver Foundation опубликовали предупреждение, где в очередной раз рекомендовали компаниям не оставлять принтеры доступными через интернет для всех желающих.

Для своего исследования специалисты просканировали четыре миллиарда адресов IPv4 в поисках принтеров с открытым портом IPP (Internet Printing Protocol). Как нетрудно понять по названию, этот протокол позволяет пользователям управлять подключенными к интернету принтерами и удаленно отправлять им задания на печать.

Разница между IPP и множеством других протоколов для управления принтерами заключается в том, что IPP — безопасный протокол, который поддерживает списки управления доступом, аутентификацию и зашифрованные соединения. Но, к сожалению, это не гарантирует, что владельцы устройств действительно будут использовать какие-то из этих функций.

По данным Shadowserver Foundation, они специально искали в интернете принтеры с поддержкой IPP, но без защиты брандмауэром, которые позволяли бы злоумышленникам запрашивать локальные данные с помощью функции Get-Printer-Attributes.

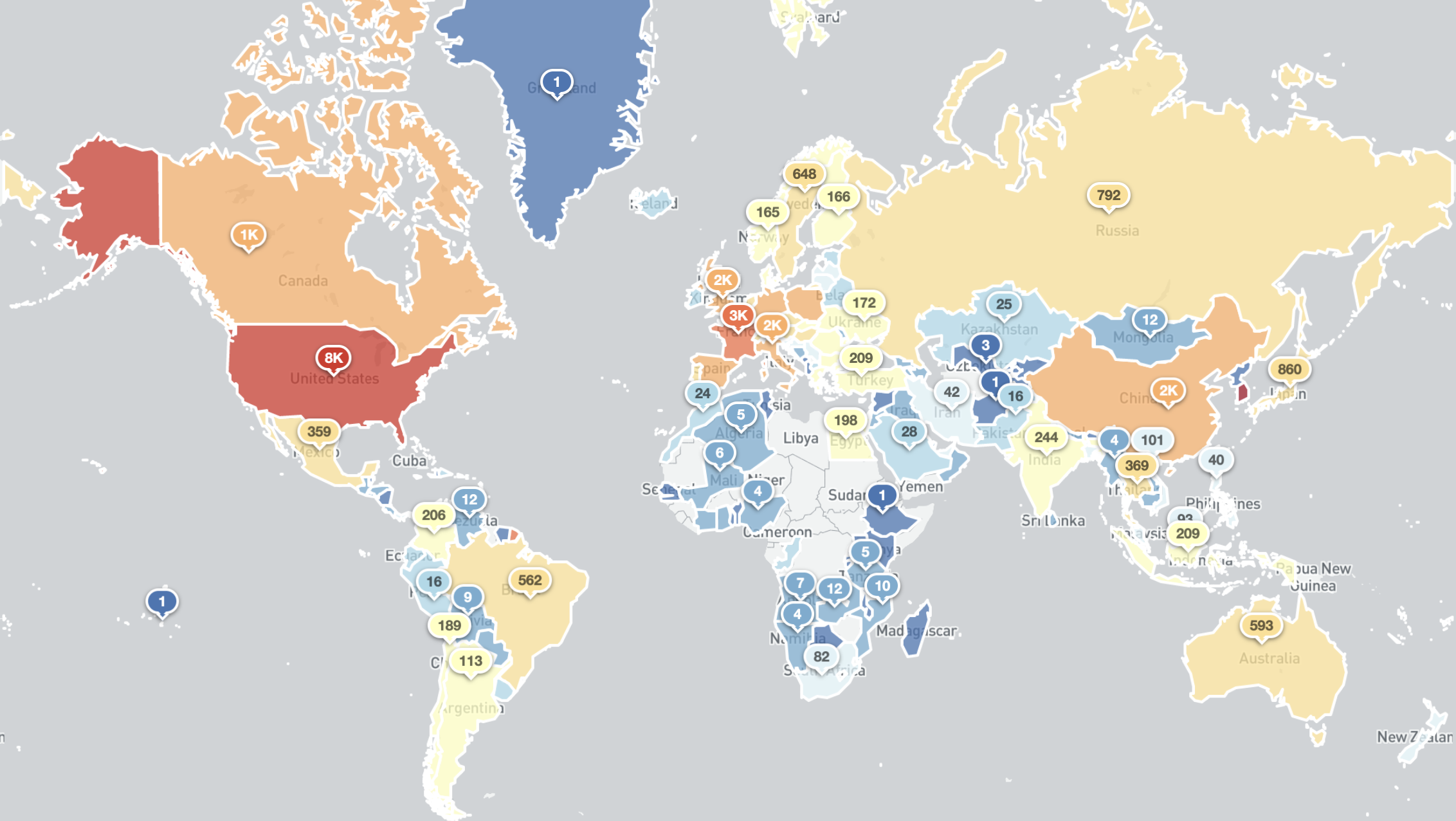

По словам экспертов, как правило, ежедневно они обнаруживают около 80 000 принтеров, доступных в онлайне через порт IPP. Это число составляет примерно восьмую часть от общего количество принтеров с поддержкой IPP, подключенных к интернету. При обычном сканировании с помощью поисковика BinaryEdge ежедневно в сети обнаруживается от 650 000 до 700 000 устройств с доступным портом IPP (TCP/631).

С открытыми портами IPP (без брандмауэра и аутентификации) сопряжено сразу несколько проблем. Так, этот порт можно использовать для сбора информации. Многие принтеры с поддержкой IPP охотно сообщают дополнительную информацию о себе, в том числе имя устройства, данные о местоположении, модели, версии прошивки, названии организации и даже Wi-Fi SSID. Исследователи предупреждают, что злоумышленники могут собирать такую информацию, а затем использовать ее для поиска корпоративных сетей для будущих атак.

Кроме того, около четверти от общего числа принтеров с поддержкой IPP (около 21 000) также предоставляют информацию о своей марке и модели. Раскрытие такой информации способно значительно облегчить злоумышленникам процесс обнаружения групп конкретных устройств, уязвимых для определенных проблем.

Инструменты для взлома принтеров посредством IPP совсем не трудно найти в сети. Такие решения как опенсорсный инструмент для захвата принтеров PRET (Printer Exploitation Toolkit) в прошлом уже использовались для массового взлома принтеров, после чего им приказывали печатать произвольные сообщения. При этом в теории инструментарий может быть применен и для более серьезных атак, например, чтобы полностью перехватить контроль над уязвимыми устройствами.

Специалисты Shadowserver Foundation планируют публиковать ежедневные отчеты о доступных через IPP устройствах на своем сайте. Они надеются, что это поможет привлечь внимание к проблеме и, в конечном итоге, приведет к сокращению количества общедоступных принтеров с поддержкой IPP.