Журналисты издания ZDNet сообщают, что ИБ-исследователь Bank Security, специализирующийся на финансовых преступлениях, обнаружил на русскоязычном хакерском форуме список IP-адресов и учетных данных для 900 корпоративных серверов Pulse Secure VPN.

Журналисты и исследователи из компании KELA проверили подлинность данных, убедившись, что это не фейк. Выяснилось, что информация настоящая, и в список входят:

- IP-адреса серверов Pulse Secure VPN;

- версии прошивок серверов Pulse Secure VPN;

- SSH-ключи для каждого сервера;

- список всех локальных пользователей и хэши их паролей;

- данные от учетной записи администратора;

- данные о последних входах в VPN (включая имена пользователей и пароли открытым текстом);

- cookie VPN-сессий.

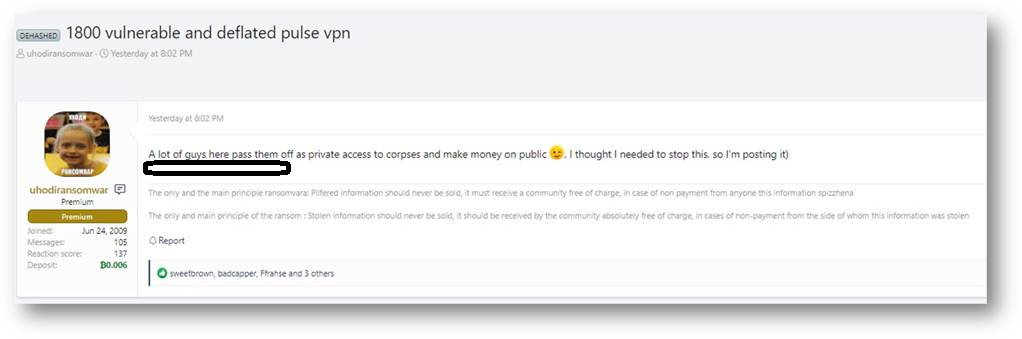

A well-known Russian-speaking Threat Actor shared details of over 1800 IPs vulnerable to the latest Pulse CVEs.

— Bank Security (@Bank_Security) August 4, 2020

For each IP the actor shared many details including user & administrator clear-text credentials.

Big Banks and notable organizations are on the list.

?PATCH NOW!? pic.twitter.com/QqyPBG17Mq

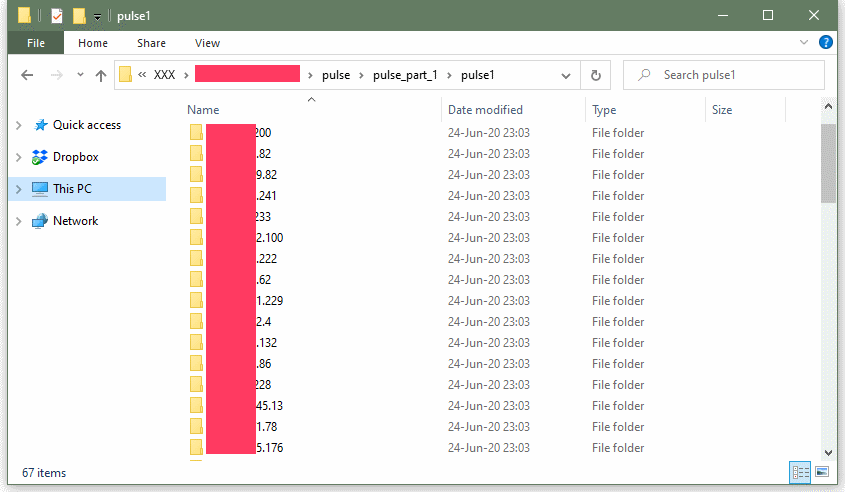

Bank Security отмечает, что все вошедшие в этот список VPN-серверы Pulse Secure используют прошивки, уязвимые перед известной проблемой CVE-2019-11510. Эксперт считает, что составитель списка просканировал адресное пространство IPv4 в поисках серверов Pulse Secure VPN, а затем получил к ним доступ, использовав против них эксплоит для уязвимости CVE-2019-11510. В итоге злоумышленник добрался до информации о серверах (включая имена пользователей и пароли) и собрал эти данные в одном месте. Судя по временным отметкам, даты этих сканирований варьируются в промежутке от 24 июня до 8 июля 2020 года.

Также журналисты ZDNet обратились за консультацией к специалистам компании Bad Packets, которые наблюдают за проблемой уязвимых серверов Pulse Secure VPN с августа 2019 года, то есть с момента публикации данных об уязвимости CVE-2019-11510. Эксперты рассказали, что из представленных в дампе 913 уникальных IP-адресов, 677 ранее уже были помечены ими как уязвимые перед багом CVE-2019-11510.

Таким образом, получается, что 677 компаний до сих пор не установили патчи, хотя первое сканирование в поисках уязвимых серверов эксперты Bad Packets проводили еще июне 2019 года. Исследователи отмечают, что даже если эти компании установят исправления сейчас, им все равно будет необходимо сменить пароли, чтобы хакеры не воспользовались утекшими данными для захвата устройств и последующего развития атак во внутренних сетях.

Журналисты отмечают, что список уязвимых серверов был обнародован на хакерском форуме, где часто бывают представители таких известных вымогательских хак-групп, как REvil (Sodinokibi), NetWalker, Lockbit, Avaddon, Makop и Exorcist. Многие из этих группировок проникают в корпоративные сети через различные уязвимые периферийные устройства (какими могут выступать и серверы Pulse Secure VPN), а затем развертывают в сетях компаний шифровальщики и требует от пострадавших огромные выкупы.