Швейцарский программист Тилль Коттманн (Till Kottmann) давно изучает различные утечки данных. Он собирает случайно попавшие в сеть данные крупных технологических компаний, которые утекают через неправильно настроенные репозитории, облачные серверы и онлайн-порталы. Однако на этой неделе Коттман столкнулся с утечкой другого рода.

They were given to me by an Anonymous Source who breached them earlier this Year, more details about this will be published soon.

An overview of the contents: https://t.co/cYt8Y4j3CQ pic.twitter.com/bqruJF2kNn— Tillie 1312 Kottmann #BLM ???? (@deletescape) August 6, 2020

Анонимный хакер, утверждающий, что ранее в этом году он взломал компанию Intel, залил на Mega и прислал Коттману дамп размером 20 Гб, в котором содержатся исходные коды и внутренние документы компании (в том числе имеющие пометки «конфиденциально» или «секретно, не для разглашения»). Злоумышленник заверил, что это лишь первая часть похищенных данных. В настоящее время дамп можно свободно найти на торрент-трекерах, файлообменниках и так далее.

Интересно, что среди исходных кодов, связанных с Intel Purely Refresh для процессоров Xeon, обнаружились комментарии, содержащие слово «backdoor», а некоторые зашифрованные архивы из дампа оказались защищены такими элементарными паролями, как «Intel123» и «Intel123».

you should definitely search for "backdoor" in the firmware sources though. pic.twitter.com/92vxWITO1h

— Tillie 1312 Kottmann #BLM ???? (@deletescape) August 6, 2020

Журналисты издания ZDNet сообщают, что они показали дамп экспертам, которые специализируются на процессорах Intel, и те сочли информацию достоверной (хотя пожелали остаться неизвестными из-за этической стороны вопроса).

Согласно собственному анализу издания, утечка содержит интеллектуальную собственность компании Intel, в том числе касающуюся дизайна и конструкции различных чипсетов. В файлах можно найти технические спецификации, гайды по продуктам и руководства для процессоров, датированных 2016 годом. Большинство документов и исходников связаны с платформой Kaby Lake и грядущей Tiger Lake, хотя небольшое количество документов, касаются и других продуктов, в том числе разработанных Intel для SpaceX.

Похоже, в дампе нет конфиденциальных данных о клиентах или сотрудниках Intel, однако пока неизвестно, к какой еще информации неизвестный хакер мог получить доступ.

Сам Тилль Коттман пишет, что в дамп входят:

- гайды Intel ME Bringup + (flash) инструменты + образцы для различных платформ;

- Kabylake (Purley Platform) BIOS Reference Code и Sample Code + код инициализации (кое-что экспортировано из репозиториев git с полной историей);

- исходники Intel CEFDK (Consumer Electronics Firmware Development Kit)

- исходные коды Silicon/FSP для различных платформ;

- различные инструменты для разработки и отладки;

- Simics Simulation для Rocket Lake S и, возможно, для других платформ;

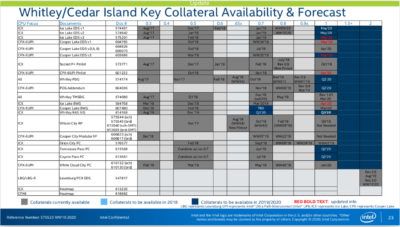

- различные «дорожные карты» и другая документация;

- бинарники для драйверов Camera, разработанные Intel для SpaceX;

- схемы, документы, инструменты + прошивка для невыпущенной платформы Tiger Lake;

- обучающие видео Kabylake FDK;

- Intel Trace Hub + файлы декодера для различных версий Intel ME;

- образцы кода Elkhart Lake Silicon Reference and Platform;

- связанные с Verilog данные для различных платформ Xeon;

- дебагинг билдов BIOS/TXE для различных платформ;

- Bootguard SDK (зашифрованный zip);

- Intel Snowridge/Snowfish Process Simulator ADK;

- различные схемы;

- шаблоны маркетинговых материалов Intel (InDesign).

Представители Intel заявили, что уже расследуют ситуацию, но отрицают, что компания пострадала от взлома. Вместо этого они полагают, что утечка могла произойти из-за того, что некто, имеющий доступ к Intel Resource and Design Center, без разрешения загрузил оттуда конфиденциальные данные, а затем поделиться ими со швейцарским исследователем.

Интересно, что при этом сам злоумышленник утверждает, что он получил доступ к информации через незащищенный сервер, размещенный в CDN Akamai, а не с помощью учетной записи Intel Resource and Design Center.