В начале 2020 года эксперты компании ESET рассказали об уязвимости Kr00k (CVE-2019-15126), которая может использоваться для перехвата и дешифровки трафика Wi-Fi (WPA2). Тогда сообщалось, что данной проблеме подвержены любые устройства, использующие решения компаний Cypress Semiconductor и Broadcom, от ноутбуков и смартфонов, до роутеров и IoT-девайсов.

Так, специалисты писали, что протестировали и подтвердили проблему для iPhone, iPad, Mac, Amazon Echo и Kindle, Google Nexus, Samsung Galaxy, Xiaomi Redmi, Raspberry Pi 3, а также Wi-Fi роутеров Asus и Huawei. Считалось, что в общей сложности уязвимость Kr00k угрожает примерно миллиарду разных гаджетов.

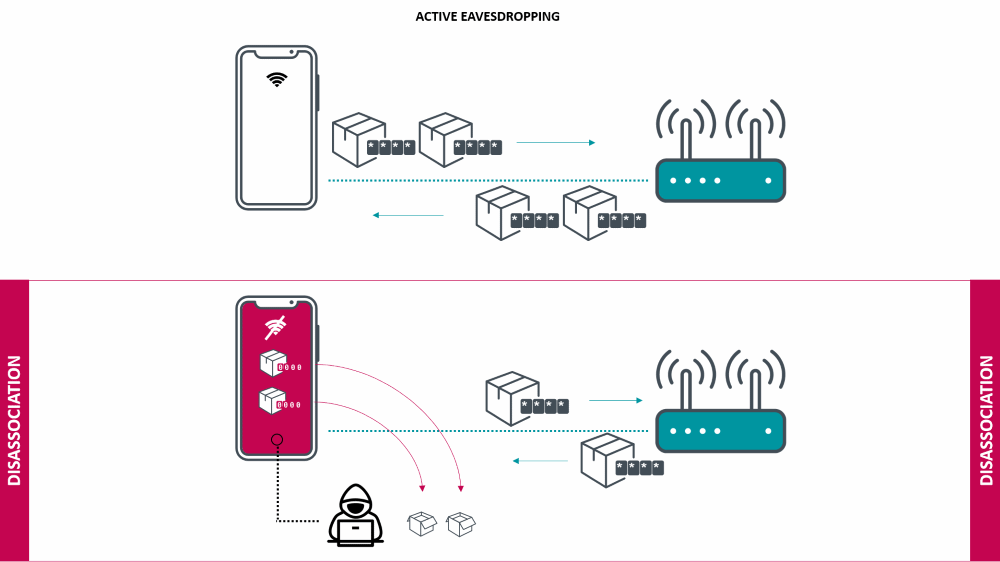

Суть проблемы Kr00k сводится к шифрованию, которое используется для защиты пакетов данных, передаваемых посредством Wi-Fi. Как правило, такие пакеты шифруются уникальным ключом, который зависит от пароля Wi-Fi, заданного пользователем. Но для уязвимых чипов этот ключ обнуляется, если инициировать процесс диссоциации (disassociation), то есть временного отключения, которое обычно происходит из-за плохого сигнала.

Таким образом, атакующие могут спровоцировать переход устройства в длительное состояние диссоциации и получить предназначенные ему Wi-Fi пакеты. Затем, эксплуатируя баг Kr00k, злоумышленники могут дешифровать трафик Wi-Fi с использованием «нулевого» ключа.

После выхода февральского отчета ESET, инженеры Broadcom и Cypress выпустили исправления для своих продуктов.

Однако теперь эксперты ESET предупредили, что чипы компаний Qualcomm и MediaTek уязвимы перед аналогичными недостатками.

В случае Qualcomm уязвимость получила идентификатор CVE-2020-3702, и с помощью этого бага злоумышленник (после диссоциации) может добраться до конфиденциальных данных. Разница с описанной выше атакой состоит в том, что захваченные в этом случае данные не зашифрованы вовсе, тогда как эксплуатация оригинальной проблемы Kr00k хотя бы требует использования «нулевого» ключа.

Исследователи проверили эту уязвимость на примере D-Link DCH-G020 Smart Home Hub и беспроводного маршрутизатора Turris Omnia. Впрочем, любые другие устройства, использующие уязвимые чипы Qualcomm, тоже подвержены новой проблеме.

Компания Qualcomm представила патч для своего проприетарного драйвера в июле 2020 года, однако ситуация осложняет тем, что некоторые уязвимые устройства используют опенсорсные драйверы Linux, и неясно, будет ли проблема устранена и там. Представители Qualcomm заявили, что уже предоставили OEM-производителям все необходимые инструкции, и пользователям остается лишь дождаться выпуска патчей конкретных производителей.

Кроме того, эксперты ESET обнаружили, что чипы MediaTek, которые широко применяются в роутерах Asus, а также в пакете разработки Microsoft Azure Sphere, тоже не используют шифрование вовсе. «Azure Sphere использует микроконтроллер MediaTek MT3620 и нацелен на широкий спектр IoT-приложений, включая умные дома, коммерческий, промышленный и многие другие секторы», — пишут исследователи.

Компания MediaTek выпустила исправления для этой проблемы в марте и апреле, а Azure Sphere получила патчи в июле 2020 года.

Так как для оригинальной уязвимости Kr00k уже был выпущен ряд эксплоитов, исследователи опубликовали специальный скрипт, который поможет узнать, уязвимо ли ваше устройство перед оригинальной Kr00k или новыми вариациями этой атаки.