Аналитики Guardicore Labs рассказали об обнаружении написанной на Go малвари FritzFrog, которая брутфорсит SSH-серверы с начала 2020 года, а также одноименного P2P-ботнета.

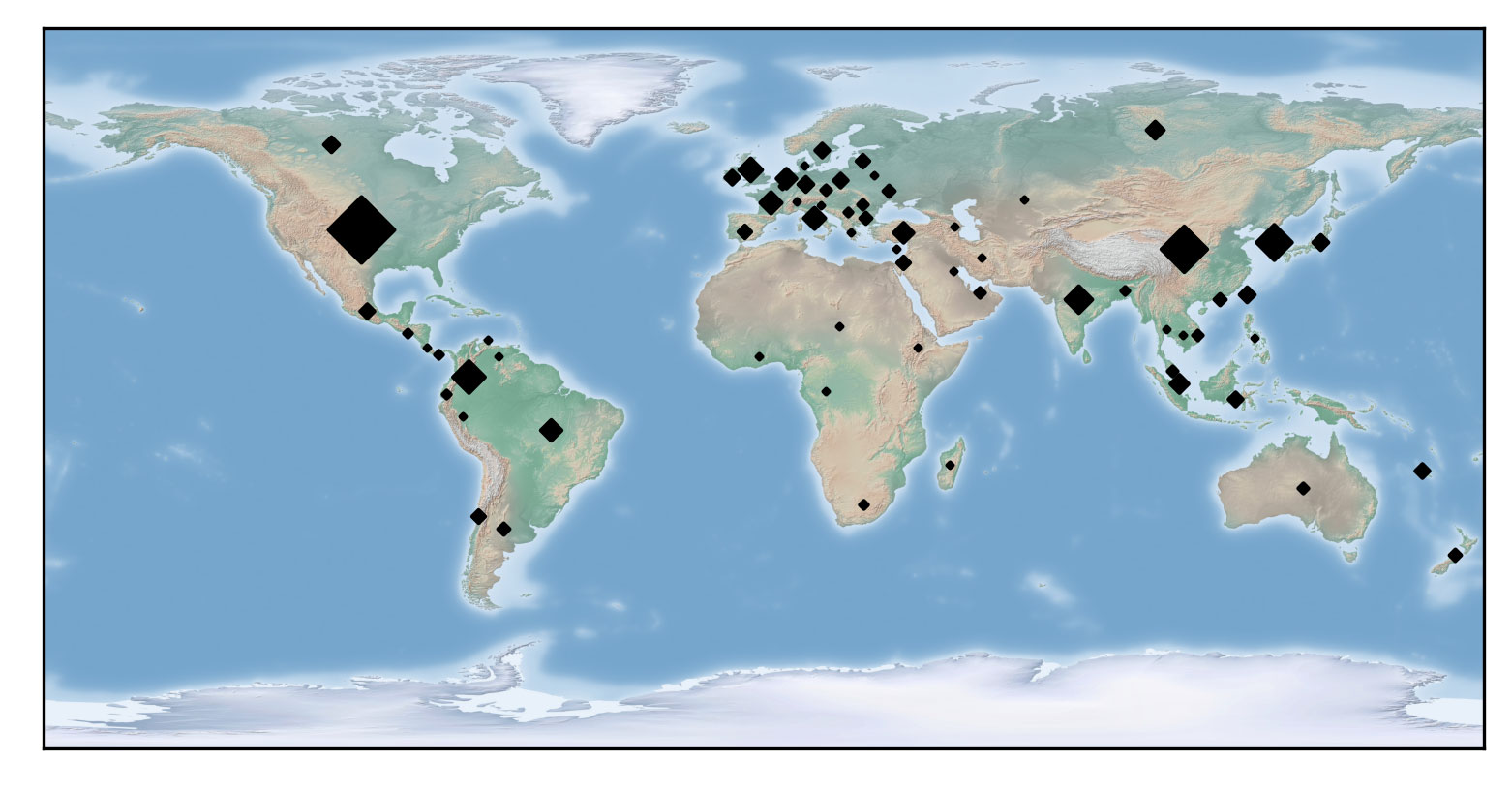

По данным исследователей, к настоящему моменту ботнет совершил около 13 000 атак и взломал не менее 500 SSH-серверов, принадлежащих правительственным, образовательным, финансовым, медицинским и телекоммуникационным организациям и учреждениям по всему миру. Известно, что от атак пострадали известные университеты в США и Европе, а также железнодорожная компания.

Основной целью FritzFrog является добыча криптовалюты Monero. Для этого в зараженных системах разворачивается майнер XMRig, подключенный к пулу web.xmrpool.eu через порт 5555.

Интересно, что P2P протокол, используемый ботнетом, является проприетарным и не базируется на какой-либо существующей имплементации, подобной μTP. По мнению исследователей, это может свидетельствовать о том, что за созданием FritzFrog стоят профессионалы. Так, аналитики отмечают, что им удалось выявить некоторые сходства между FritzFrog и ботнетом Rakos, обнаруженным в 2016 году.

«Благодаря своей децентрализованной инфраструктуре FritzFrog распределяет контроль между всеми своими узлами, — пишут исследователи. — В этой сети нет ни одной точки отказа, а пиры постоянно общаются друг с другом, чтобы поддерживать работу, устойчивость и актуальность сети».

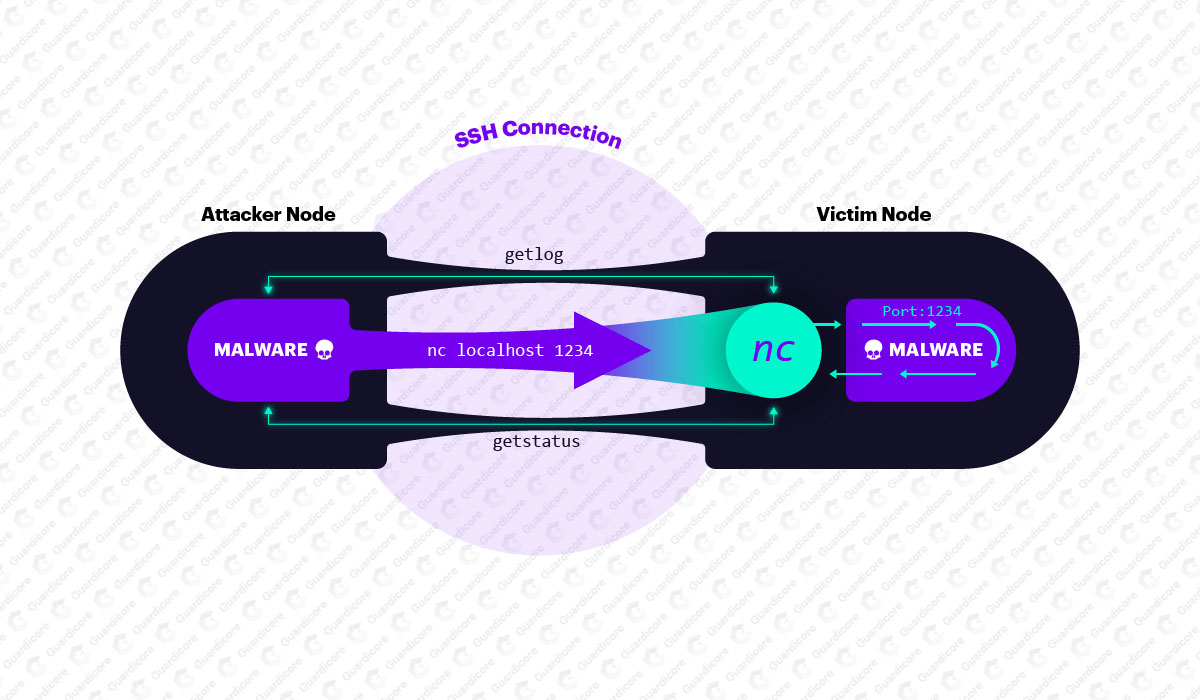

Если брутфорс SSH-сервера удался, малварь не оставляет почти никаких следов в атакованной системе, так как выполняется в памяти и относится к бесфайловым вредоносам. После запуска FritzFrog, малварь распаковывается под именами ifconfig и NGINX и слушает порт 1234 в ожидании команд. Так как подобные коммуникации нетрудно обнаружить, злоумышленники подключаются к жертве через через SSH, посредством netcat. Также стоит упомянуть, что файлы полезной нагрузки передаются между пирами в стиле BitTorrent, с использованием сегментированной передачи данных.

Как правило, первая же полученная команда присоединяет машину-жертву к P2P-ботнету. Прочие команды, зашифрованные AES, включают добавление публичного ключа SSH-RSA в файл authorized_keys для создания бэкдора, а также запуск shell-команд для мониторинга ресурсов зараженной машины, использования процессора, а также мониторинга сети. Если какие-то процессы на сервере занимают ресурсы ЦП, малварь может ликвидировать их, чтобы майнер мог работать эффективнее.

«Слабые пароли — это основная движущая сила для атак FritzFrog. Мы рекомендуем выбирать надежные пароли и использовать аутентификацию с публичным ключом, что намного безопаснее. Роутеры и устройства IoT часто имеют открытый SSH и поэтому уязвимы для FritzFrog. Рассмотрите возможность изменения их порта SSH или полного отключения доступа по SSH, если он не используется», — предупреждают эксперты Guardicore Labs.