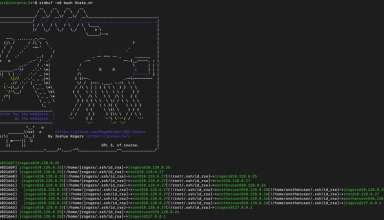

DCShadow для FreeIPA. Как DCSync привел меня к новой CVE

Что делать в конце пентеста FreeIPA — когда пароль получен, а доступа к контроллеру домена по SSH нет или там стоит грозная защита, не дающая сдампить id2entry.db и наслаждаться красивым отчетом? В случае с обычной Active Directory ответ очевиден — DCSync и дело с концом, но для FreeIPA таких ресерчей нет... Что ж подержи мое пиво, оставшееся у меня после обнаружения CVE-2024-3183.