Содержание статьи

С каждым годом количество киберугроз растет, и они становятся все более сложными. Традиционные антивирусы давно перестали справляться с изощренными разработками профессиональных взломщиков, поэтому серьезные организации массово перешли на использование продвинутых систем защиты. Такие системы не только обеспечивают безопасность конечных точек — серверов, компьютеров и мобильных устройств, но и собирают информацию из журналов безопасности, логи сетевых устройств, а также получают данные от антивирусов.

Для обработки этих данных в крупных компаниях выделяют специальное подразделение — SOC, Security Operation Center. Специалисты SOC анализируют собранные события безопасности, выявляют и расследуют инциденты, принимают меры для предупреждения и блокировки кибератак.

Относительно недавно вендоры систем кибербезопасности представили новый класс решений, с которыми значительно легче выявлять и расследовать инциденты, удобно получить полную картину происходящего и заблокировать атаку. Эти решения назвали XDR — eXtended Detection and Response. Они объединяют в себе наиболее важные функции UBA/UEBA, EDR, SIEM и SOAR.

Давайте посмотрим, как устроены XDR-системы и почему аналитики Gartner называют их трендом номер один 2020 года. Прежде чем перейти к XDR, рассмотрим решения, возможности которых использует новое поколение защитных систем.

UBA/UEBA — поведенческий анализ

UBA (User Behavioral Analytics — анализ поведения пользователей) — системы, которые собирают массивы данных о действиях пользователей, а затем с помощью алгоритмов машинного обучения строят модели поведения и выявляют отклонения от них. Делать это они могут как в режиме реального времени, так и в режиме «машины времени», восстанавливая все, что делал пользователь в системе в заданный промежуток времени.

UEBA (User and Entity Behavioral Analytics — анализ поведения пользователей и ИТ-объектов) — UBA-система, дополненная сведениями о работе конечных точек, серверов и сетевого оборудования. Источники данных для UEBA-систем — логи серверов и сетевого оборудования, журналы пользовательских компьютеров, данные из систем аутентификации и почтовая переписка.

Вендоры предлагают системы UBA/UEBA в виде автономных продуктов и как дополнительные модули для комплексов SIEM (Security Information and Event Management), DLP (Data Loss Prevention) и EDR (Endpoint Detection and Response).

EDR — обнаружение и реагирование

Gartner определяет EDR (Endpoint Detection and Response — обнаружение и реагирование на конечных точках) как решение, которое фиксирует системные события на компьютерах или серверах, выявляет и блокирует подозрительное приложение в системе, автоматически устраняет последствия компрометации.

EDR отслеживает:

- попытки сетевого соединения с вредоносными URL;

- попытки шифрования жесткого диска или файлов;

- установку недоверенного драйвера или службы;

- изменения параметров безопасности;

- внедрение в код «чужого» процесса;

- изменение ключей реестра, связанных с автозапуском;

- использование внутренних отладочных привилегий ОС;

- нелегитимное использование PowerShell.

Большинство решений EDR умеет выявлять цепочки внедрения вредоносов на конечных устройствах с момента получения управления, включая запись в автозагрузку, вызовы процессов и распространение по сети компании (Lateral Movement). В состав EDR обычно входит песочница, куда помещают подозрительные файлы, чтобы проанализировать их и выяснить, вредоносны ли они.

SIEM — сбор и обработка событий

SIEM (Security Information and Event Management — управление информацией и событиями безопасности) — система, которая собирает и анализирует информацию из сетевых устройств и средств обеспечения безопасности. В ее состав также могут входить приложения для управления идентификацией и доступом, инструменты управления уязвимостями, базы данных и приложений.

SIEM-системы умеют отправлять предупреждения на основе настроенных заранее правил корреляции, формируют отчеты, необходимые для аудита инцидентов, и позволяют просматривать собранные данные с разным уровнем детализации.

Если сказать совсем просто, SIEM собирает все логи в централизованное хранилище и предоставляет интерфейс для удобной работы с этими данными.

SOAR — оркестрация, анализ и реагирование

Термин SOAR имеет два варианта расшифровки: Security Operations, Analytics and Reporting (обеспечение безопасности, аналитика и отчетность) и Security Orchestration and Automated Response (оркестрация событий безопасности и автоматическое реагирование).

SOAR — еще одна разновидность систем автоматизации работы SOC-специалистов, которая анализирует события ИБ, собранные в системе SIEM, выявляет инциденты и реагирует на них в соответствии с заданным алгоритмом.

SOAR-системы:

- выполняют оркестрацию, интегрируя различные системы в единый автоматизированный бизнес-процесс;

- автоматизируют рутинные низкоуровневые операции для ускорения расследования;

- управляют инцидентами и реакциями в автоматизированном режиме;

- визуализируют данные с их корреляцией, обеспечивая специалистам SOC возможность быстро принять решение.

О недостатках

Все перечисленные решения имеют недостатки, вытекающие из их специализации:

- UBA/UEBA-системы заточены на выявление аномального поведения, а реагирование на эти случаи возложено на плечи ИБ-аналитика;

- EDR ориентированы на работу с конечными устройствами, поэтому в них аналитика сетевых аномалий в корпоративной сети если и присутствует, то в чрезвычайно ограниченном объеме;

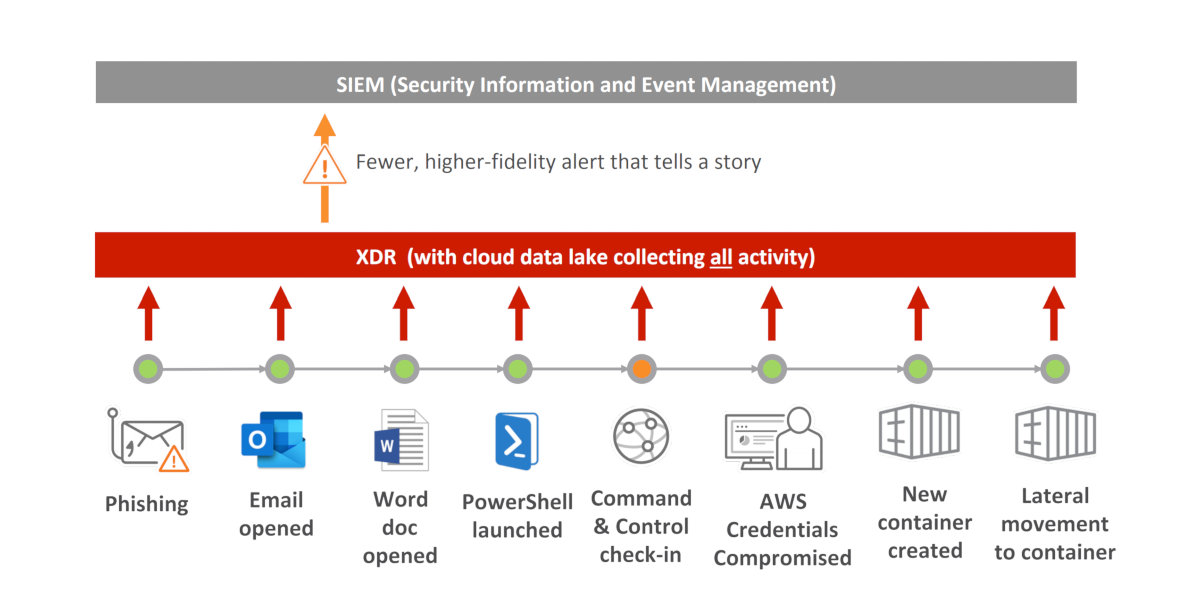

- SIEM-системы в большой корпоративной сети выдают тысячи уведомлений, особенно если включены правила корреляции, так что аналитики SOC просто завалены этими оповещениями и могут пропустить что-то по-настоящему важное;

- SOAR охватывает большую часть компонентов инфраструктуры, но ориентирована на реактивные действия в ответ на угрозы; проактивных возможностей в SOAR обычно нет.

XDR — «четыре в одном»

Объединение сильных сторон перечисленных систем обеспечения безопасности в решении XDR принесло синергетический эффект. Эти продукты охватывают весь спектр сетевых устройств, проактивно выявляют неизвестные угрозы и автоматически реагируют на них, предотвращая развитие атаки. Но это далеко не все возможности, реализованные в XDR-системах.

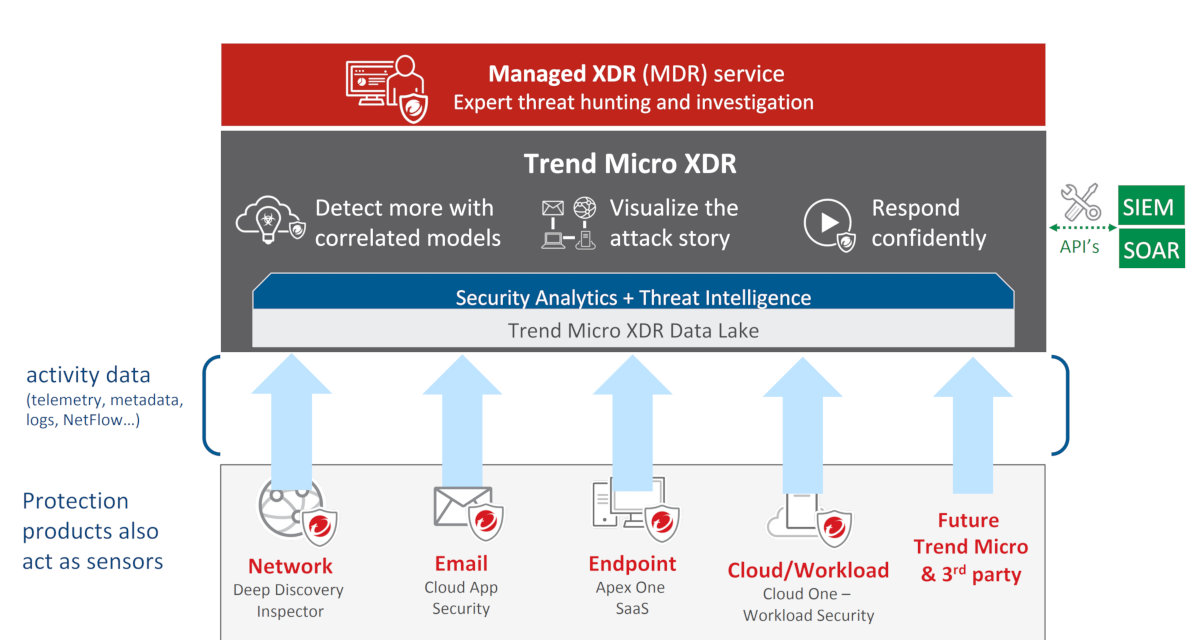

XDR-решение работает на уровне конечных устройств, анализирует сетевой трафик, электронную почту и облачную инфраструктуру, включая различные системы контейнеризации. Установленные на конечных точках сенсоры собирают данные телеметрии, сведения о поведении пользователя и программ и другую информацию. Отдельный модуль (в случае XDR-решения Trend Micro это продукт Deep Discovery Inspector) анализирует сетевой трафик всех подключенных к сети устройств, в том числе IoT/IIoT, принтеры и личные устройства сотрудников, используемые по схеме BYOD.

Еще один чрезвычайно важный компонент сбора данных в рамках XDR — это системы анализа электронной почты. Учитывая, что до 94% кибератак начинаются с письма, выявлять потенциально вредоносные послания следует обязательно.

Четвертый компонент выявляющего блока XDR — системы обеспечения безопасности облачных сервисов. Все больше предприятий переносит инфраструктуру в облака, и чаще используются системы контейнеризации, поэтому нужны и соответствующие меры для выявления угроз.

Собранные выявляющими модулями сведения передаются в глобальную базу об угрозах и событиях. У Trend Micro она называется Trend Micro Data Lake. Там информация обрабатывается с использованием искусственного интеллекта и специальных алгоритмов работы с большими данными.

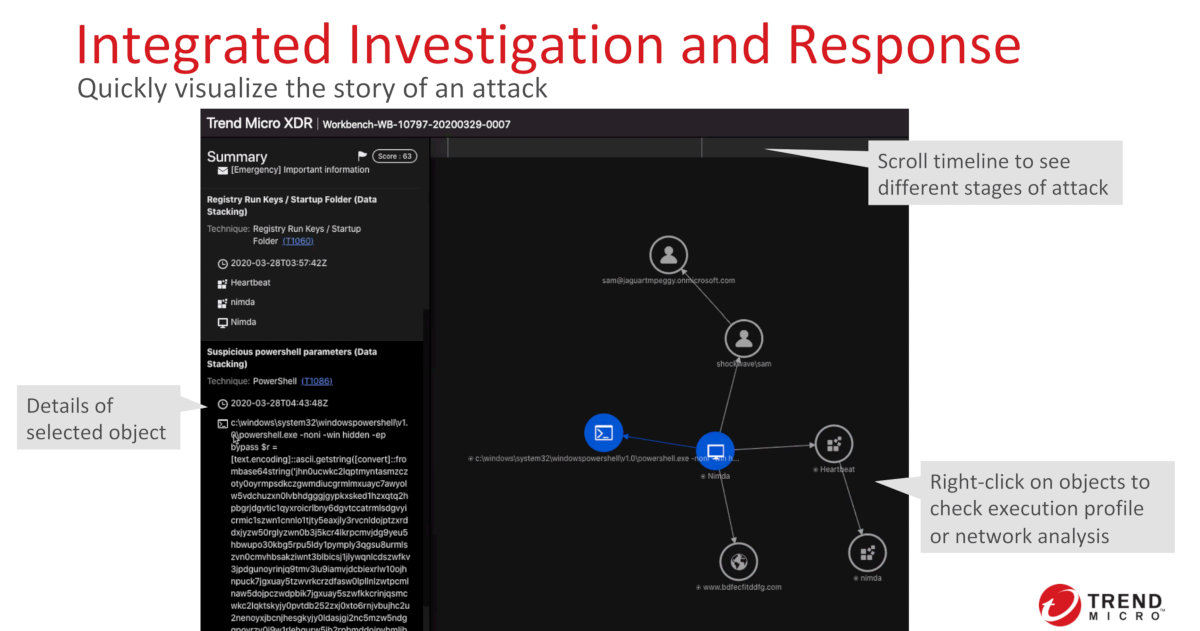

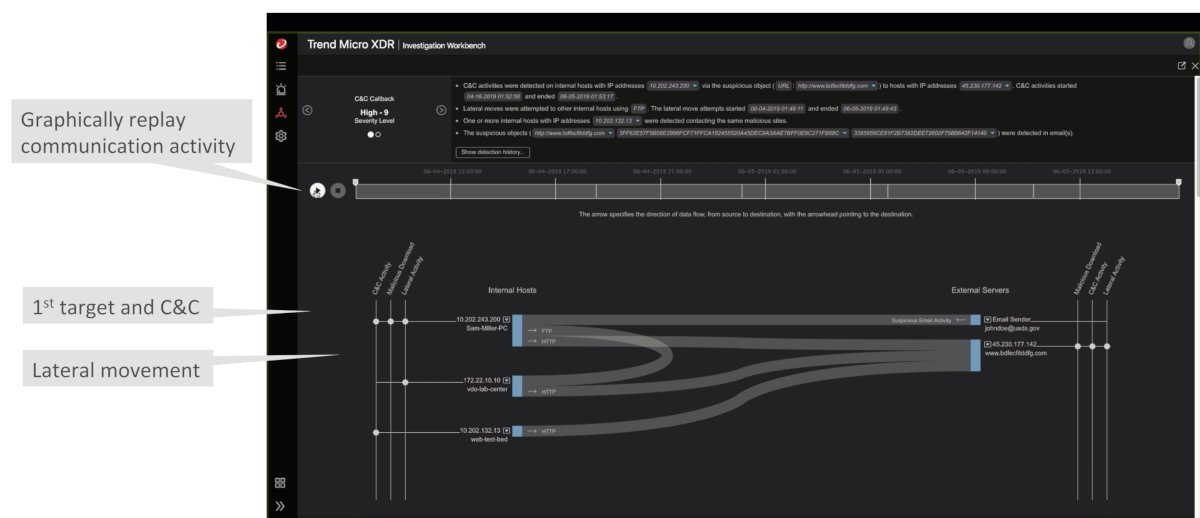

В отличие от SIEM-систем XDR-решение анализирует происходящее в корпоративной сети как единое целое, выдавая несколько сообщений об атаках вместо тысяч предупреждений. Используя встроенную в систему визуализацию, можно пройтись по всем устройствам, задействованным в атаке, посмотреть, какие действия выполнялись на каждом из них, а также отследить, к чему это привело. Все стадии атаки можно «отмотать назад» вплоть до «нулевого пациента», ставшего источником заражения.

Инновационная особенность продукта XDR от Trend Micro — в системе отсутствует сигнатурный анализ. Реализованный вендором «движок» базируется на использовании моделей — наборов признаков, по совокупности которых делается вывод о серьезности той или иной угрозы. Разработкой моделей на базе собранной глобальной статистики об инцидентах занимается специализированное аналитическое подразделение Trend Micro. В установленные системы поставляются уже готовые модели, подобно тому как в традиционных антивирусах обновляются базы данных сигнатур.

Что в итоге

XDR-решения выводят работу SOC на новый уровень. Специалисты по безопасности получают только значимые информативные оповещения, отсортированные по приоритету в зависимости от критичности, благодаря многоуровневому анализу сведений, собранных по всей организации, экспертным данным об угрозах, ИИ и анализу Big Data. Ручной труд ИБ-аналитиков остается в прошлом: сведения об угрозах из различных источников автоматически сопоставляют роботы и проводят глубокий анализ на ранее недоступном уровне. Богатый контекст по большему количеству векторов атаки дает возможность распознать индикаторы компрометации в событиях, которые по отдельности кажутся безобидными. Контекст позволяет сопоставлять факты, получить более детальную информацию для расследования. В результате сокращается время на обнаружение, сдерживание и реагирование, а масштаб последствий снижается до минимального.