Недавно мы рассказывали, что в плагине File Manager для WordPress нашли опасную уязвимость, которая позволяет загружать вредоносные файлы на уязвимые сайты. При этом плагин File Manager используют более 700 000 ресурсов, и хотя уязвимость уже была исправлена, еще несколько дней назад больше половины сайтов по-прежнему числились уязвимыми.

Атаки на эту уязвимость начались практически сразу: злоумышленники загружали на сайты веб-шеллы, которые позволяли им перехватить контроль над ресурсом и использовать его в своих целях. Исследователи писали, что злоумышленники пытаются внедрить на сайты различные файлы. В некоторых случаях эти файлы были пустыми (очевидно, хакеры лишь тестировали уязвимость), другие вредоносные файлы носили имена hardfork.php, hardfind.php и x.php и Feoidasf4e0_index.php.

Ранее на этой неделе специалисты компании Defiant, стоящие за разработкой Wordfence, предупреждали, что количество атак на эту уязвимость продолжает быстро расти. Суммарно эксперты сообщали об атаках на 1,7 млн ресурсов.

Теперь эксперты Defiant опубликовали обновленные данные о ситуации, которая продолжает ухудшаться. Так, по данных компании, атакам подверглись уже 2,6 млн сайтов на WordPress.

Исследователи пишут, что сейчас уязвимость в File Manager пытается атаковать множество хакеров, но двое из них добились наибольшего успеха в развертывании малвари на уязвимых сайтах. Один из этих хакеров — марокканский злоумышленник bajatax, ранее известный экспертам из-за своей склонности к краже учетных данных пользователей с e-commerce сайтов PrestaShop.

После того взлома сайта bajatax внедряет на ресурс вредоносный код, который собирает и крадет учетные данные пользователей, которые извлекаются через Telegram, а затем продаются тому, кто предложит лучшую цену.

Другой хакер внедряет бэкдоры в рандомизированную папку и в корень взломанных сайтов. В обоих случаях малварь замаскирована под файлы .ico, очевидно, чтобы снизить вероятность обнаружения обоих вредоносов сразу. Этот атакующий использует скомпрометированные ресурсы для развертывания майнеров, а также проведения кампаний SEO-спама.

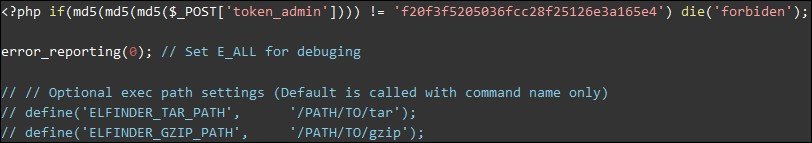

При этом оба злоумышленника стараются защитить сайты от других атакующих и защищают паролем уязвимый файл connector.minimal.php, который является краеугольным камнем всей атаки.

«Вышеупомянутые злоумышленники наиболее успешны за счет своих усилий по блокировке других атакующих, совместно в своих атаках они используют несколько тысяч IP-адресов», — пишут аналитики.

В общей сложности эксперты Defiant зафиксировали атаки на уязвимость в File Manager с 370 000 отдельных IP-адресов, причем эта активность почти не пересекается активными попытками доступа к бэкдорам. Единственным исключением является IP-адрес 51.83.216[.]204: стоящие за ним люди оппортунистически проверяют наличие обоих бэкдоров на взломанных сайтах и пытаются добавить на ресурс собственный бэкдор (впрочем, без особенного успеха).