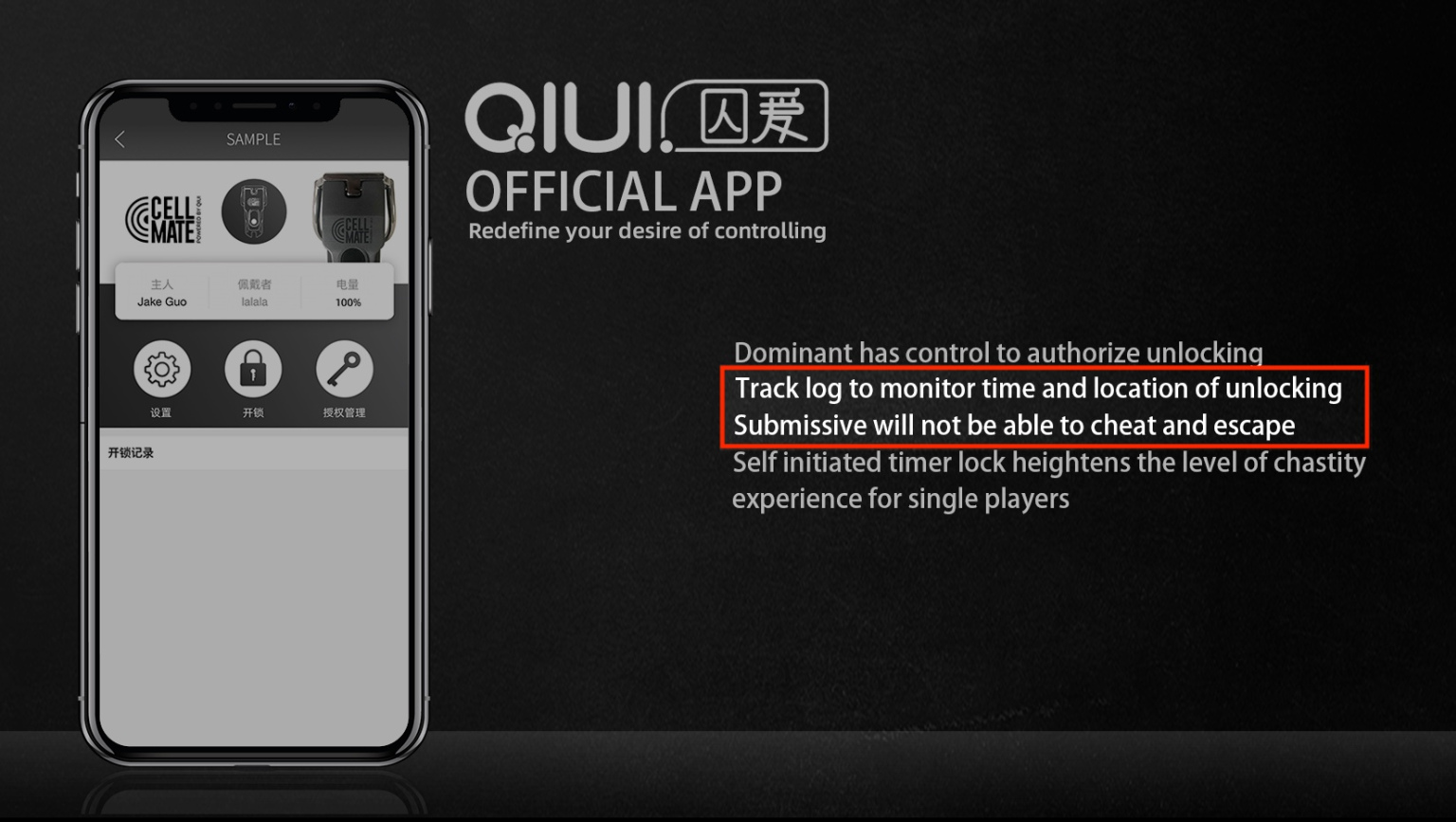

Аналитики Pen Test Partners изучили крайне необычный девайс: мужской пояс верности Cellmate, производства китайской компании Qiui. Такие гаджеты позволяют владельцам доверить доступ к своим гениталиям партнеру, который может блокировать и разблокировать устройство удаленно, с помощью Bluetooth и специального приложения.

Однако, как выяснили эксперты, из-за многочисленных проблем с безопасностью такие устройства могут удаленно блокировать и открывать и хакеры, а ручного управления для «аварийного» открывания или физического ключа для Cellmate попросту не предусмотрено. То есть заблокированные пользователи окажутся в крайне неприятной ситуации.

Исследователи проверили и сообщают, что открыть заблокированное устройство можно разве что при помощи болтореза или болгарки, перерезав стальную дужку, но дело осложняется тем, что она расположена вокруг яичек владельца гаджета. Также устройство откроется в случае перегрузки платы, которая контролирует работу замка, и для этого понадобится применить к устройству примерно три вольта электричества (две батареи AA).

«За прошедшие годы и мы, и другие исследователи не раз обнаруживали похожие проблемы у разных производителей секс-игрушек. Лично я считаю, что такие интимные устройства должны соответствовать более высоким стандартам безопасности, чем какие-то лампочки», — говорит эксперт Pen Test Partners Алекс Ломас.

Интересно, что исследователи сообщили производителю о проблемах с безопасностью Cellmate еще в апреле текущего года. И если сначала представители Qiui охотно пошли на контакт, то потом выяснилось, что инженеры компании не смогли полностью устранить уязвимость, и с тех пор Qiui перестала отвечать письма специалистов.

Основная проблема Cellmate заключается в его API, который используется для связи между гаджетом и специальным мобильным приложением. API оказался открыт любому желающему и не защищен паролем, а из-за этого кто угодно может захватить контроль над устройством любого пользователя. Это не только позволит хакерам удаленно управлять Cellmate, но также поможет получить доступ к информации жертвы, включая данные о местоположении и пароли.

Инженеры Qiui обновили свое приложение в июне, стремясь исправить ошибку, но пользователи, которые до сих пор используют старые версии, по-прежнему уязвимы перед атаками. Алекс Ломас объясняет, что сейчас разработчики находятся в затруднительном положении. Если они полностью отключат старый API, это устранит уязвимость, но тогда пользователи, которые до сих пор не обновили приложение, окажутся заблокированы. Если же API продолжит работать, старые версии приложения будут уязвимы для атак.

Исполнительный директор Qiui, Джейк Го (Jake Guo) сообщил изданию TechCrunch, что полноценное исправление бага должно появиться в августе, но этот срок прошел, а решения для проблемы все еще нет. В одном из писем Гуо сказал журналистам, что «исправление лишь создаст еще больше проблем».

В итоге, спустя несколько месяцев общения с разработчиками, аналитики Pen Test Partners решили обнародовать информацию о проблемах Cellmate, надеясь, что это поспособствует их полному исправлению. ИБ-эксперты специально не раскрывают всех подробностей об уязвимости, чтобы хакеры ей не воспользовались.

Однако, по информации издания TechCrunch, эта уязвимость — наименьшая из проблем владельцев таких устройств. Судя по отзывам в Apple App Store и Google Play Store, которые оставляют пользователи мобильного приложения Cellmate, оно нередко перестает работать само по себе, случайно.

«Приложение полностью перестало работать через три дня, и я застрял!», — пишет один пользователь. «Это ОПАСНАЯ программа!», — предупреждает другой владелец Cellmate. Еще один отзыв с одной звездой гласит: «После обновления приложение перестало открывать устройство. Это ужасно, учитывая, чтó мы ему доверяем, а на сайте [производителя] нет никаких объяснений». Еще один пострадавший жалуется: «Мой партнер заперт! Это возмутительно, поскольку до сих пор неизвестно, будет ли это исправлено, а новых ответов по электронной почте нет. Очень опасно! И страшно! Учитывая, чтó контролирует это приложение, оно должно быть надежным».

«Очень сложно, просто взглянув на продукт или приложение, определить, безопасно ли оно хранит ваши данные, или собирает подробную информацию об использовании и тому подобные вещи, — говорит Ломас. — Надеюсь, в будущем некоторые страны и штаты начнут вводить стандарты для IoT-продуктов, а пока перед покупкой просто наберите в поисковике “название продукта + уязвимость” или поищите страницы, посвященные безопасности на сайте производителя (и не просто клише про “шифрование военного уровня”)».

Нужно сказать, что безопасность секс-игрушек и других интимных устройств, к сожалению, действительно оставляет желать лучшего и ничем не отличается от большинства других IoT-девайсов. К примеру, в 2017 году исследователи все той же компании Pen Test Partners обнаружили множество проблем в «умных» вибраторах, оснащенных видеокамерами. Также на конференции DEF CON рассказывали о проблемах еще одного «умного» вибратора, We-Vibe 4 Plus. Оказалось, что интимные гаджеты шпионят за своими владельцами, а производитель собирает всю информацию о своих устройствах, которую только может. Затем в похожей ситуации оказался гонконгский производитель секс-игрушек Lovense, который также шпионил за пользователями своих устройств.