Содержание статьи

ИБ-исследователи всегда уделяли немало внимания железу и операционным системам Apple, а вот громкие взломы облачных сервисов компании обычно сводились к краже чьих-то учетных данных. Но вот и этот бастион пал. Команда исследователей в составе двадцатилетнего Сэма Карри (Sam Curry), Бретта Бюрхауса (Brett Buerhaus), Бена Садегипура (Ben Sadeghipour), Сэмюэля Эрба (Samuel Erb) и Таннера Барнса (Tanner Barnes) опубликовала отчет об успешном обнаружении 55 дыр в веб-сервисах Apple. Продемонстрировав тем самым, насколько уязвимой может быть сетевая инфраструктура крупной компании, если ее безопасности не уделяется должного внимания.

Парни смогли выявить 11 критических уязвимостей, 29 — с высокой степенью потенциальной опасности, 13 — средней критичности и 2 — некритичных. Обнаруженные бреши позволяют злоумышленникам запустить червя, способного автоматически захватывать учетные записи iCloud, скомпрометировать ряд веб-приложений, предназначенных как для клиентов, так и для сотрудников Apple, а также получить доступ к святая святых — репозиторию, в котором хранятся исходные коды программ для iOS и macOS. Выявленные уязвимости также дают возможность перехватывать сеансы сотрудников компании, получив доступ к инструментам управления и прочей конфиденциальной информации.

На своем сайте Сэм Карри признается, что узнал обо всех аспектах программы Apple bug bounty случайно. Он прочитал в твиттере сообщение о том, что компания наградила призом в 100 тысяч долларов пользователя, нашедшего механизм обхода аутентификации учетной записи Apple. До этого Cэм думал, что корпорация платит только за обнаружение уязвимостей в железе и операционных системах.

Изучив условия программы, Сэм решил попытать счастья. А чтобы работа двигалась быстрее, он написал несколькими хакерам, с которыми работал раньше, и предложил им принять участие в пентестинге. Так появилась команда, которая в итоге добилась успеха.

Рекогносцировка

Для начала парни постарались собрать максимум информации обо всех доступных веб-сервисах Apple и их назначении. На специальной панели записывали сведения об IP-адресах, доменах, доступных портах, данных из HTTP-заголовков, ответов сервера и прочие полезные сведения.

Масштабы «сетевой империи» Apple поистине поражали воображение. Выяснилось, что корпорации принадлежит огромный диапазон IP-адресов 17.0.0.0/8, который включает 25 тысяч веб-серверов, 10 тысяч из которых находятся в доменной зоне apple.com, еще 7 тысяч уникальных доменов и в довершение всего их собственный TLD .apple. Исследователи решили более детально изучить адреса в диапазоне 17.0.0.0/8, а также домены .apple.com и .icloud.com, поскольку именно там и были сосредоточены самые интересные функции.

Определившись с предметом для дальнейшего изучения, хакеры запустили автоматическое сканирование в поисках известных уязвимостей. Это позволило им лучше понять, как работает система аутентификации пользователей на сайтах Apple, как серверы обращаются с файлами cookies, какие там запущены веб-приложения и какие инструменты применялись для их разработки. В частности, были обнаружены серверы VPN с уязвимостью CVE-2020-3452, позволяющей читать локальные файлы, и утечка токена доступа в сообщении об ошибке на неработающей странице.

Результаты сканирования позволили исследователям сосредоточиться на нескольких веб-сервисах, представлявших наибольший интерес с точки зрения возможных уязвимостей. Самыми важными находками команды Сэм Карри поделился на своем сайте, а мы расскажем о них дальше.

Компрометация учетных записей преподавателей Apple

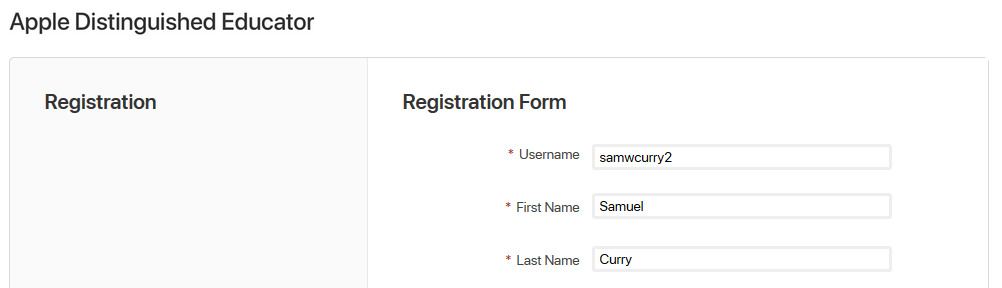

Первым сайтом, который взломала команда Сэма Карри, был закрытый форум Apple Distinguished Educators (ADE), предназначенный для преподавателей, которые используют в работе технологии Apple. В качестве движка этого сервиса применяется Jive, к которому в Купертино прикрутили собственный модуль авторизации, позволяющий юзерам логиниться в систему с использованием своего Apple ID. Если пользователь еще не зарегистрирован в ADE, ему предлагают оставить заявку, заполнив нехитрую регистрационную форму.

При заполнении этой регистрационной формы пользователи вводят те же данные, которые обычно указывают при регистрации в Jive, но здесь программа пыталась сопоставить адрес email c учетной записью Apple ID. При этом регистрационная форма среди прочих данных передавала на сервер скрытое поле password со значением ###INvALID#%!3.

<div class="j-form-row">

<input id="password" type="hidden" value="###INvALID#%!3">

<div id="jive-pw-strength">

При каждой попытке регистрации пароль передавался один и тот же. В то же время в ADE можно авторизоваться только через Apple ID. Однако взломщики предположили, что существует какой-то способ войти в Jive с помощью имени одной из подтвержденных модераторами учетных записей и этого стандартного пароля из скрытого поля регистрационной формы. Вдумчивый гуглеж показал, что в Jive есть специальная функция cs_login, обеспечивающая вход в учетку стандартным методом — с логином и паролем юзера. Парни сформировали соответствующий HTTP-запрос для аутентификации в системе и получили от сервера сообщение о неправильном пароле, что, собственно, неудивительно, поскольку их учетки еще не прошли модерацию.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»