Специалисты компании G DATA опубликовали отчет о новой малвари T-RAT, которую распространяют всего за 45 долларов США. Основной особенностью вредоноса является то, что T-RAT позволяет контролировать зараженные системы через Telegram-канал, а не через веб-панель администрирования, как это бывает обычно.

Создатели малвари уверяют, что это обеспечивает более быстрый и легкий доступ к зараженным компьютерам из любого места, и позволяет оперативно похищать данные. Впрочем, также T-RAT можно контролировать более традиционными методами, посредством RDP и VNC.

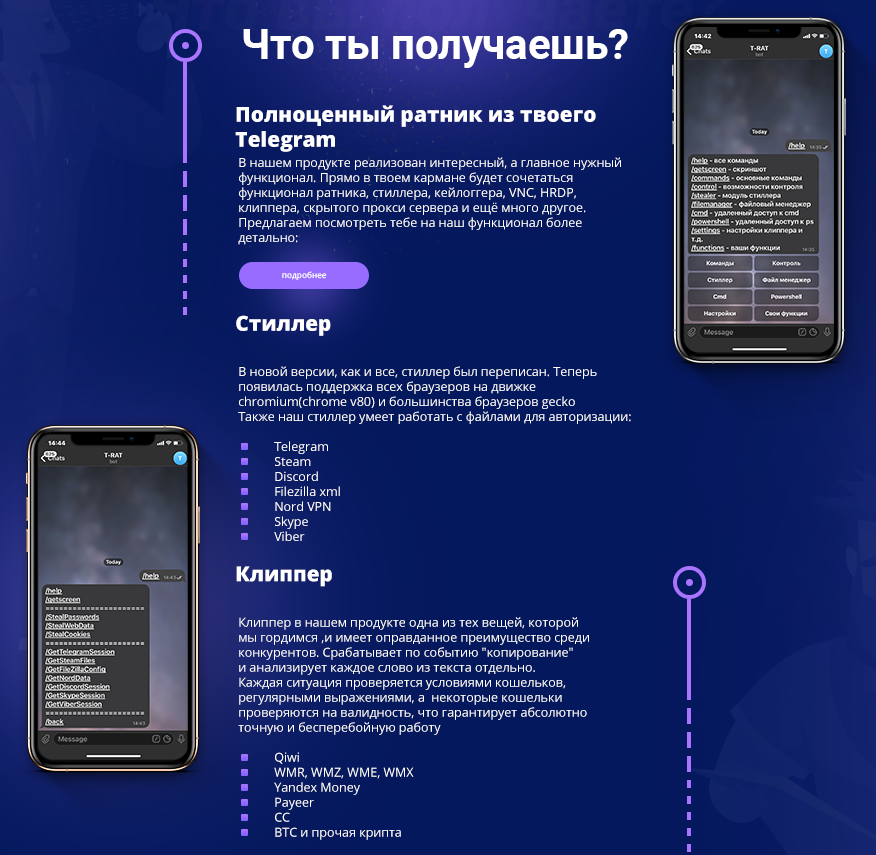

Telegram-канал T-RAT поддерживает 98 команд, которые позволяют извлекать из браузера пароли и файлы cookie, перемещаться по файловой системе жертвы и искать конфиденциальные данные, развертывать кейлоггер, тайно записывать звук через микрофон устройства, делать скриншоты рабочего стола жертвы, снимки через веб-камеру и перехватывать содержимое буфера обмена.

Кроме того, владельцы T-RAT могут использовать специальный механизм для захвата данных из буфера обмена, который подменяет строки, похожие на адреса криптовалютных и электронных кошельков, на адреса злоумышленников. Это позволяет успешно перехватывать транзакции Qiwi, WMR, WMZ, WME, WMX, Яндекс.Деньги, Payeer, CC, BTC, BTCG, Ripple, Dogecoin и Tron.

Также малварь способна работать с командами терминала (CMD и PowerShell), блокировать жертве доступ к определенным сайтам (например, сайтам антивирусов и технической поддержки), ликвидировать конкретные процессы (отключать защитное и отладочное ПО) и даже деактивировать Панель задач и Диспетчер задач.

Эксперты G DATA пишут, что T-RAT — лишь одно из многих семейств малвари, которые оснащены возможностью управления через Telegram, и это не первый RAT, работающий по такой модели. Так, похожей функциональностью обладают: RATAttack (ориентирован на Windows), HeroRAT (нацелен на Android), TeleRAT (используются в основном против пользователей из Ирана, нацелен на Android), IRRAT (нацелен на Android), RAT-via-Telegram (доступен на GitHub, ориентирован на пользователей Windows) и Telegram-RAT (доступен на GitHub, нацелен на пользователей Windows).

«Новые образцы T-RAT регулярно загружают на VirusTotal. Я предполагаю, что он активно распространяется, хотя прямых доказательств этого у меня нет», — рассказывает эксперт компании Карстен Хан (Karsten Hahn).