Эксперты компании Positive Technologies проанализировали 36 семейств малвари, которые были активны в последние 10 лет и в которых присутствуют функции обнаружения и обхода средств виртуализации (песочниц). Анализ показал, что четверть всех вредоносных программ, вошедших в исследование, была активна в 2019―2020 годах, и не менее 23 APT-группировок по всему миру использовали в своих атаках программы из этой выборки, причем 69% малвари использовалось с целью шпионажа.

Специалисты проследили изменения в методах обхода песочниц и средств анализа и отметили, что одни и те же вредоносы в разные годы использовали разные методы. Кроме того, часто злоумышленники стараются использовать одновременно несколько технологий. В случае если один из методов не сработает и будет перехвачен песочницей, малварь попытается по какому-то другому признаку определить, что выполняется в среде виртуализации, чтобы вовремя прекратить свою работу.

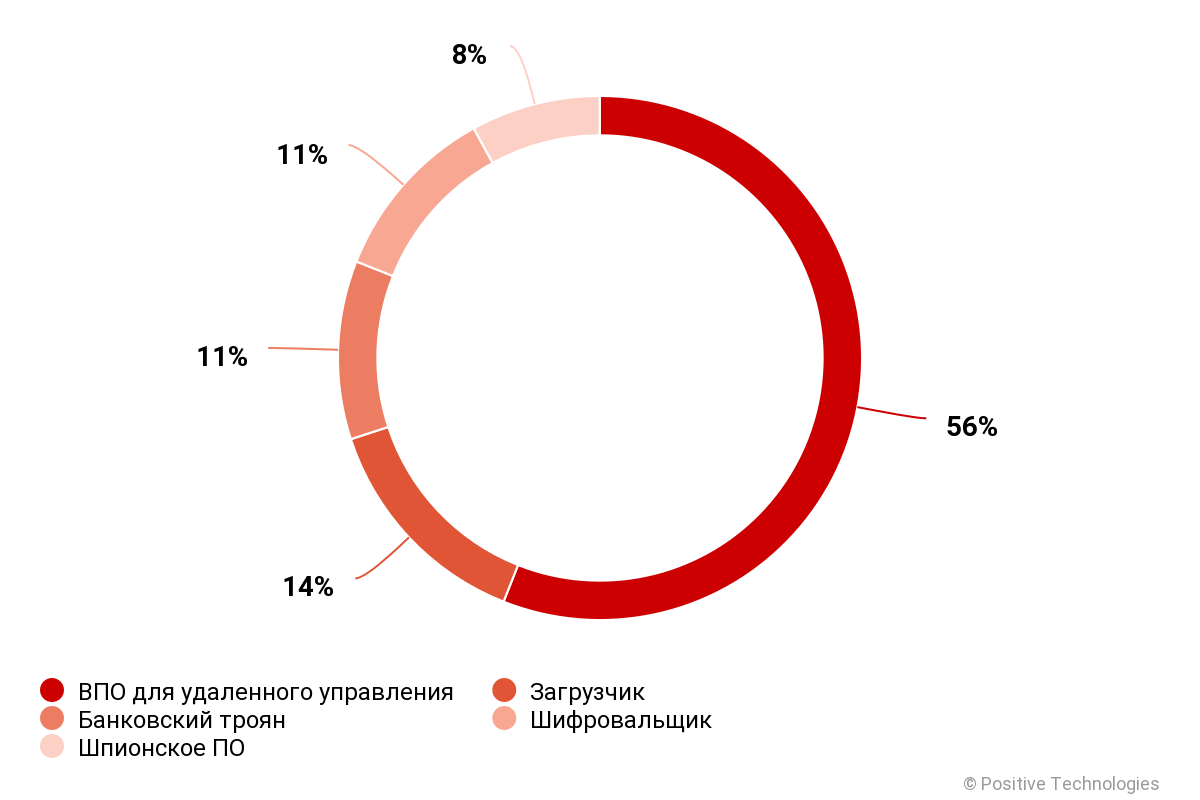

По итогам исследования вышло, что чаще всего техники обхода песочниц и обнаружения средств анализа внедряют в малварь для удаленного доступа (56%) и загрузчики (14%).

«Это объясняется тем, что подобные программы используются в разведке и при сборе информации о целевой системе, — комментирует результаты анализа старший аналитик Positive Technologies Ольга Зиненко. — Если злоумышленники обнаружат, что ВПО начало исполнение в виртуальной среде, то они не станут развивать этот вектор атаки и загружать на компьютер жертвы вредоносную нагрузку, а постараются скрыть свое присутствие, прекратив работу ВПО».

Также анализ показал, что 25% всех вредоносных программ, вошедших в исследование, были активны в 2019―2020 годы. Кроме того, согласно полученным данным, в 2018―2019 годах увеличилось количество малвари, которая применяет методы обхода песочниц. Впрочем, по мнению экспертов, причиной этого, вероятнее всего, является увеличение числа исследований малвари в целом.

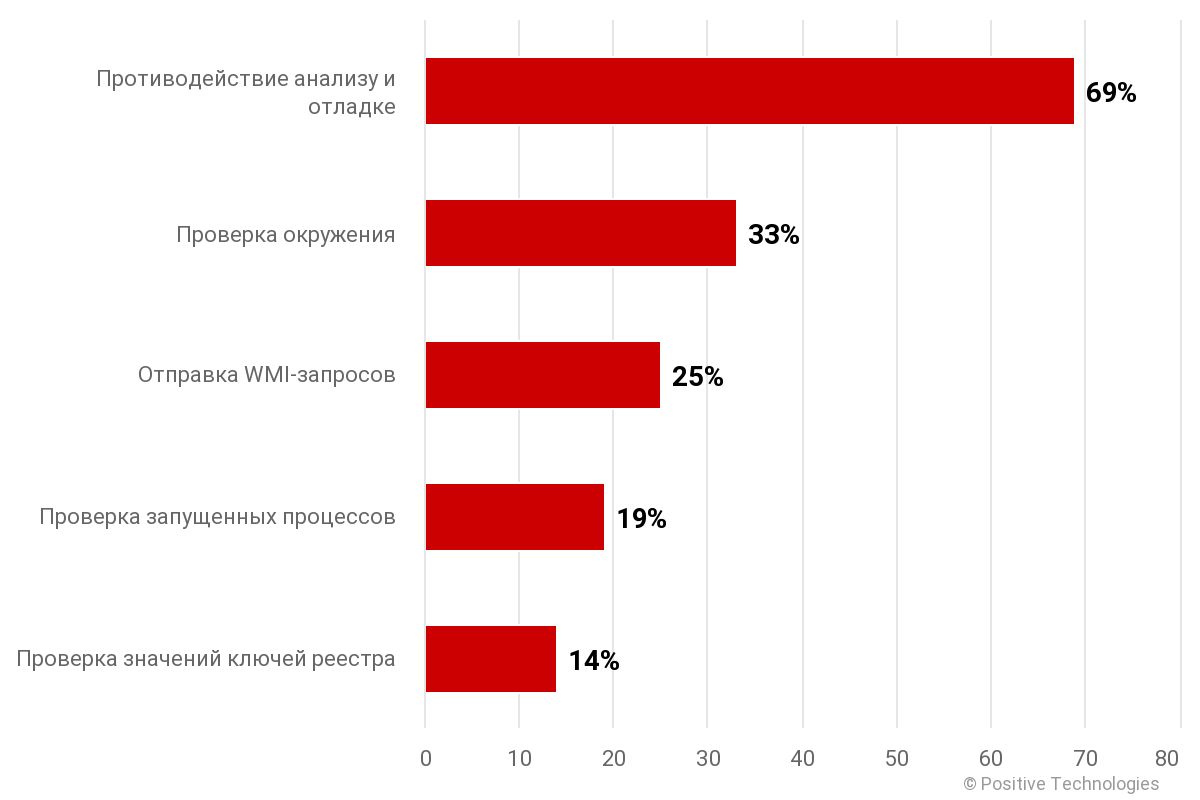

Среди наиболее часто встречающихся способов обхода песочниц эксперты назвали отправку WMI-запросов (25%) или иные проверки окружения (33%), а также проверку списка запущенных процессов (19%).

По данным анализа, 69% вредоносов применялись в атаках, совершаемых с целью шпионажа. В таких атаках для преступников особенно важно длительное скрытое присутствие в системе жертвы, поэтому они ищут способы, которые позволят им как можно дольше оставаться незамеченными.

Специалисты отмечают, что разработчики вредоносного ПО применяют методы обфускации кода и стараются затруднить экспертами по безопасности его анализ, в результате чего становится все сложнее проводить статический анализ вредоносных файлов, сопоставлять подозрительные файлы с известными сигнатурами и хеш-суммами.

«Мы видим, что в последние годы разработчики ВПО особенно стали избегать анализаторов кода, — говорит руководитель отдела обнаружения вредоносного ПО Positive Technologies Алексей Вишняков. — Злоумышленники стараются тщательно скрыть вредоносные функции от исследователей безопасности и минимизировать вероятность обнаружения ВПО по известным индикаторам компрометации. Поэтому классические средства защиты могут не справиться с обнаружением вредоносных программ, и мы рекомендуем для выявления современных образцов ВПО анализировать поведение файла в безопасной виртуальной среде. Кроме того, использование песочниц позволяет обогащать базу IOC и применять полученную информацию для реагирования на киберугрозы».