На прошлой неделе инженеры Microsoft выпустили внеплановые патчи для четырех уязвимостей в почтовом сервере Exchange, которым исследователи дали общее название ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065). По сути, эти уязвимости можно объединить в цепочку, а их эксплуатация позволит злоумышленнику пройти аутентификацию на сервере Exchange, получить права администратора, установить малварь и похитить данные.

Атаки

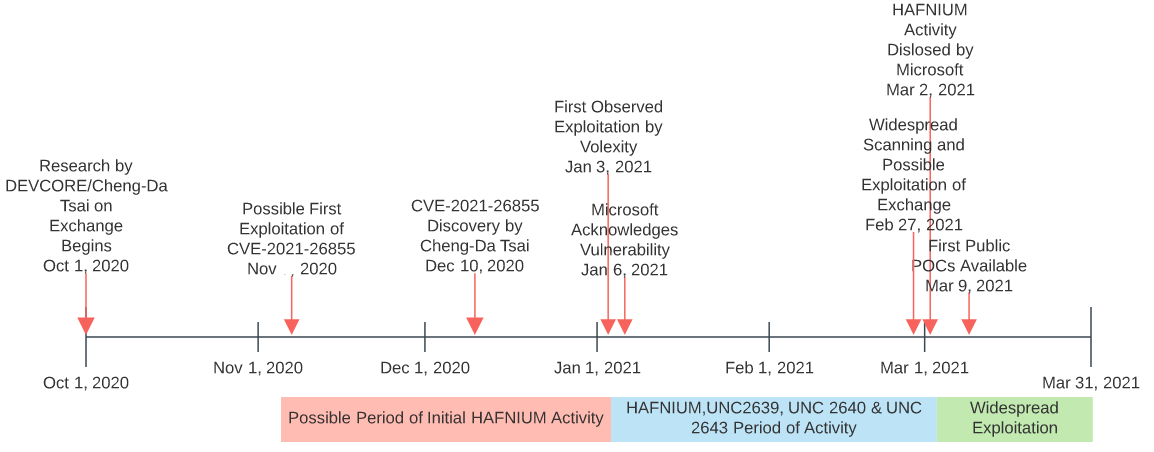

Как мы уже писали ранее, многие ИБ-компании предупреждали о массовых атаках на эту цепочку уязвимостей. Сначала ProxyLogon эксплуатировала только китайская хакерская группа Hafnium, но когда информация о проблемах была опубликована в широком доступе, к делу подключились и другие злоумышленники.

По информации аналитиков компании ESET, в настоящее время по меньшей мере десять хак-групп используют ошибки ProxyLogon для установки бэкдоров на серверы Exchange по всему миру.

Хуже того, исследователи голландской некоммерческой организацией DIVD просканировали интернет в поисках уязвимых серверов Microsoft Exchange и пришли к выводу, что более 46 000 из 250 000 доступных серверов до сих пор не защищены и работают без патчей. По итогам проверки исследователи и помогающие им волонтеры постарались предупредить уязвимые компании и организации о проблемах, связавшись с местными CERT, провайдерами и представителями компаний напрямую.

The @DIVDnl scanned over 250K Exchange servers. Sent over 46k emails to the owners. The amount of vulnerable servers is going down. The number of compromised systems is going up. More organizations start investigating their systems for #Hafnium exploits.https://t.co/XmQhHd7OA9

— Victor Gevers (@0xDUDE) March 9, 2021

Эксплоит

С момента раскрытия данных об уязвимостях на GitHub было опубликовано несколько PoC-эксплоитов, однако большинство из них оказывались обычным троллингом или не работали должным образом.

Теперь же независимый ИБ-исследователь из Вьетнама представил настоящий PoC-эксплоит, чью работоспособность уже подтвердили такие известные эксперты, как Маркус Хатчинс из Kryptos Logic, Дэниел Кард из PwnDefend и Джон Уэтингтон из Condition Black.

? Hafnium Exchange RCE Exploit ?

— MalwareTech (@MalwareTechBlog) March 10, 2021

I've confirmed there is a public PoC floating around for the full RCE exploit chain. It's has a couple bugs but with some fixes I was able to get shell on my test box.

PoC объединяет в себе уязвимости CVE-2021–26855 и CVE-2021–27065 для аутентификации на сервере Exchange и последующего запуска вредоносного кода. Хатчинс пишет, что представленный исследователем код нельзя использовать прямо «из коробки», но его можно легко модифицировать, превратив в полноценный RCE-инструмент.

Также стоит отметить, что на днях компания Praetorian обнародовала подробный обзор уязвимостей ProxyLogin, хотя и воздержалась от публикации собственного эксплоита. Тем не менее, многие исследователи раскритиковали этот отчет, так как, по их мнению, он лишь ускорит разработку эксплоитов, что привлечет к атакам еще больше злоумышленников.