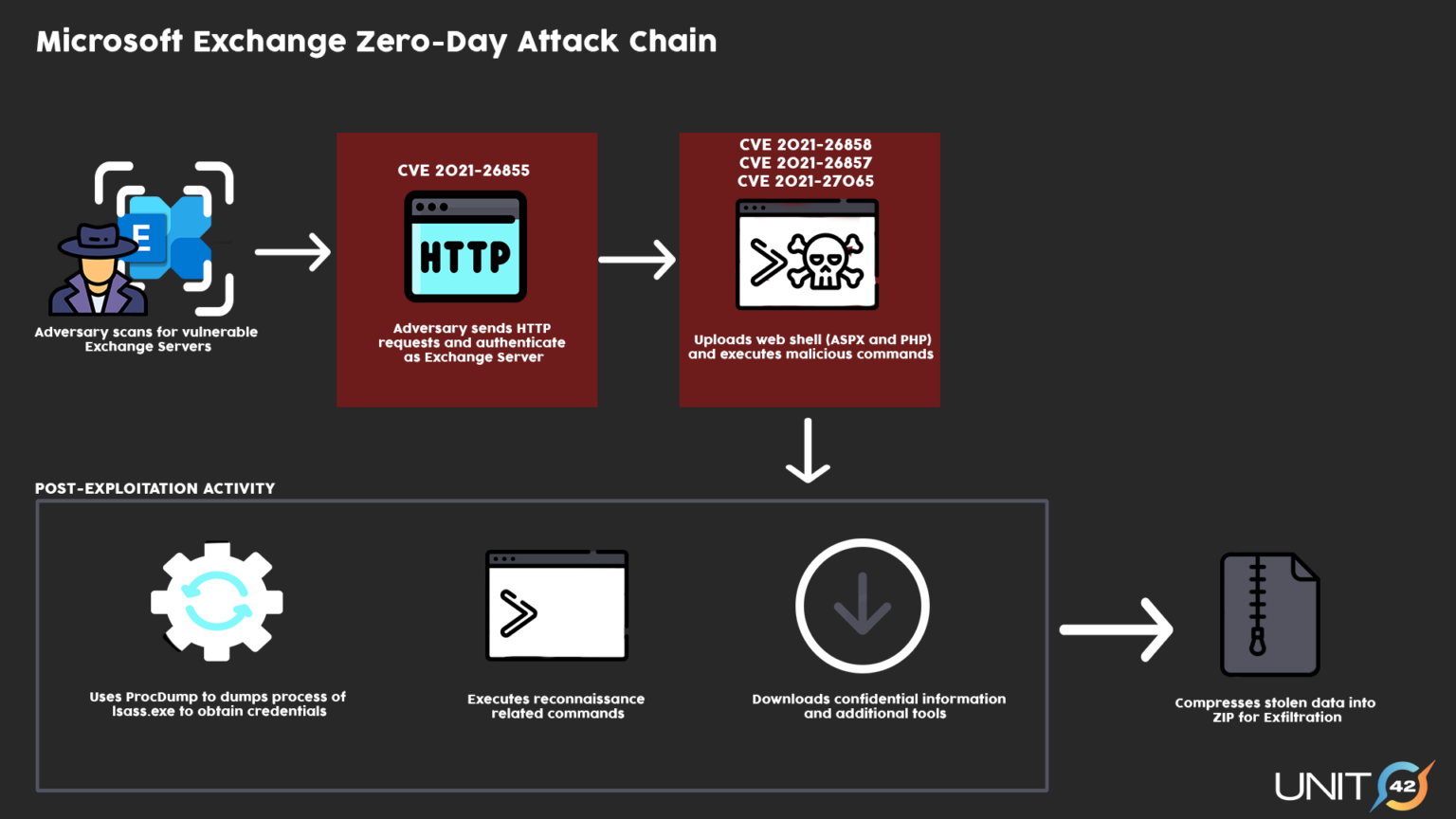

На прошлой неделе инженеры Microsoft выпустили внеплановые патчи для четырех уязвимостей в почтовом сервере Exchange, которым исследователи дали общее название ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065). По сути, эти уязвимости можно объединить в цепочку, а их эксплуатация позволит злоумышленнику пройти аутентификацию на сервере Exchange, получить права администратора, установить малварь и похитить данные.

Массовые атаки

Еще неделю назад сообщалось, что свежие уязвимости уже находятся под атаками, за которыми стоит китайская хакерская группа Hafnium. Однако после того как информация о багах была разглашена, к атакам на Exchange присоединились и другие злоумышленники.

Например, аналитики ESET пишут, что к атакам подключились APT LuckyMouse, Tick и Calypso, а также другие, «еще не классифицированные» группировки.

Специалисты Red Canary сообщают, что проблемы ProxyLogon используются как минимум одной группировкой для доставки веб-шеллов на зараженные серверы, а затем установки майнинговой малвари DLTminer

Атаки со стороны нескольких преступных групп также подтверждены и экспертами Microsoft, которые обновили свое исходное сообщение об активности Hafnium.

Хуже того, по данным Wired и KrebsOnSecurity, в настоящее время хакеры уже не выбирают жертв, а попросту ищут в сети и атакуют любые уязвимые серверы Exchange. В итоге, по информации СМИ, от этих атак уже пострадали от 30 000 до 100 000 компаний и организаций, и это число лишь продолжает расти. Эксперты опасаются, что в итоге эти атаки могут вылиться во что-то гораздо худшее, а многочисленные веб-шеллы в будущем используют для массового хищения данных, вымогательства и даже распространения шифровальщиков.

Бывший глава Агентства по кибербезопасности и защите инфраструктуры, организованного при Министерстве внутренней безопасности США (DHS CISA), Крис Кребс говорит, что правительственные учреждения и малый бизнес страдают от этих атак больше, чем крупные предприятия. В Twitter он отмечает, что у групп реагирования на инциденты сейчас настали очень тяжелые времена, а хуже всего приходится сектору образования, а также местным органам власти.

This is a crazy huge hack. The numbers I've heard dwarf what's reported here & by my brother from another mother (@briankrebs). Why, though? Is this a flex in the early days of the Biden admin to test their resolve? Is it an out of control cybercrime gang? Contractors gone wild? pic.twitter.com/cA4lkS4stg

— Chris Krebs (@C_C_Krebs) March 6, 2021

Среди крупных пострадавших организаций уже числятся Министерство труда и социальных дел в Чехии и почтовые отделения в Праге, а также Европейское банковское управление.

Исправления

Многие страны (в том числе Австралия, Великобритания, Германия, Румыния, Австрия, Швеция, Финляндия, Испания, Новая Зеландия, Франция, Сингапур, Венгрия, Ирландия, Канада и Италия) выпустили предупреждения на уровне национальной безопасности, где предупреждают компании и правительственные организации об угрозе и просят всех как можно скорее установить патчи.

Учитывая всю серьезность ситуации, помимо обычных патчей инженеры Microsoft подготовили исправления для старых и неподдерживаемых версий Exchange, а также выпустили специальный PowerShell-скрипт, предназначенный для проверки серверов Exchange на предмет взлома и известных индикаторов компрометации (веб-шеллов). Аналогичный скрипт был представлен и командой CERT-Latvia.

Кроме того, в минувшие выходные Microsoft обновила Microsoft Support Emergency Response Tool (MSERT), чтобы инструмент мог обнаруживать признаки вторжений на серверы, где не установлен Microsoft Defender и которые не могут автоматически обнаруживать атаки ProxyLogon.

Microsoft Defender has included security intelligence updates to the latest version of the Microsoft Support Emergency Response Tool (MSERT) to detect and remediate the latest threats known to abuse the Exchange Server vulnerabilities disclosed on March 2, 2021.

— Tanmay Ganacharya (@tanmayg) March 6, 2021

В свою очередь, специалисты PwnDefend подготовили список IP-адресов, связанных со сканированием и взломами почтовых серверов Exchange за последние несколько недель.