Эксперты компании «Доктор Веб» обнаружили в официальном магазине приложений для устройств Huawei, AppGallery, многофункциональные трояны семейства Android.Joker, которые подписывают пользователей на платные мобильные сервисы.

В общей сложности специалисты нашли в AppGallery 10 модификаций этих троянов, которые загрузили свыше 538 000 владельцев Android-устройств.

Семейство Android.Joker известно специалистам с осени 2019 года, и практически ежедневно аналитики обнаруживают новые версии и модификации этих троянов. Обычно такая малварь способна выполнять различные задачи (в зависимости от целей злоумышленников). Так, приложения-приманки, которые устанавливают жертвы, обычно представляют собой базовые модули с минимальным набором функций. Они лишь осуществляют связь между другими троянскими компонентами. При этом основные вредоносные задачи выполняют модули, позже загружаемые из интернета.

Раньше зараженные Android.Joker приложения встречались, в основном, в официальном каталоге Android-приложений Google Play. Однако теперь злоумышленники, судя по всему, решили расширить масштабы своей деятельности и обратили внимание на альтернативные каталоги, поддерживаемые крупными игроками рынка мобильных устройств.

Как и в случае с другими версиями этой малвари, обнаруженные в AppGallery модификации распространялись под видом безобидных приложений, которые при запуске работали как и ожидали пользователи. Такой прием позволяет вирусописателям дольше оставаться незамеченными и заразить как можно больше устройств.

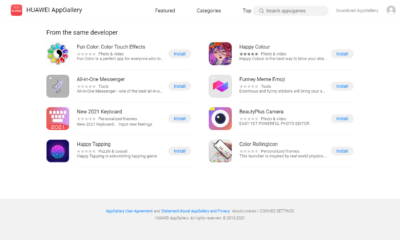

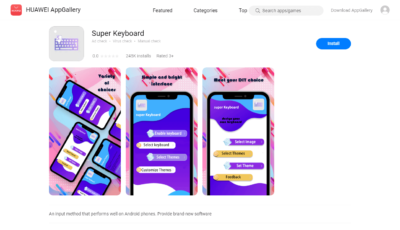

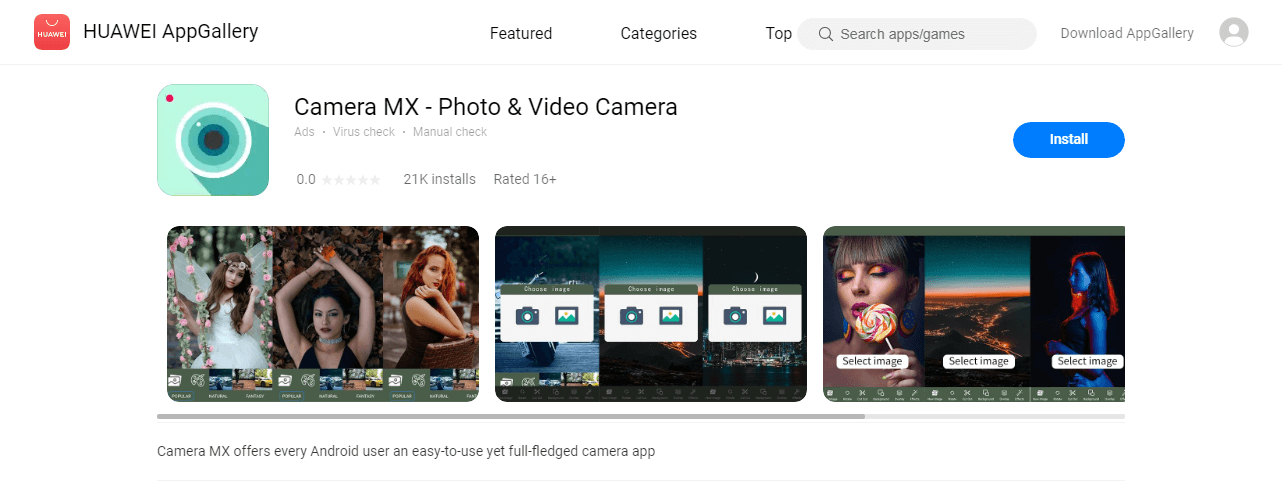

Выявленные трояны скрывались в виртуальных клавиатурах, приложении-фотокамере, лончере, мессенджере, сборнике стикеров, программах-раскрасках, а также в игре. Восемь приложений распространял разработчик под именем Shanxi kuailaipai network technology co., ltd, а два других – разработчик под именем 何斌.

После загрузки и запуска такого приложения пользователи не замечают ничего странного, тогда как Android.Joker незаметно соединяется с управляющим сервером, получает необходимые настройки и скачивает один из вспомогательных компонентов, который затем запускает.

Загружаемый компонент отвечает за автоматическую подписку владельцев Android-устройств на дорогостоящие мобильные услуги. Кроме того, приложения-приманки запрашивают доступ к уведомлениям, что понадобится им для перехвата SMS, поступающих от премиум-сервисов (с кодами подтверждения активации подписок). Также приложения задают лимит на количество успешно подключенных премиум-услуг для каждого пользователя. По умолчанию он равен 5, может быть изменен как в большую, так и меньшую сторону. В перехваченных специалистами конфигурациях, например, это значение доходило до 10.

Скачиваемый модуль детектируется «Доктор Веб» как Android.Joker.242.origin. Также помечены и другие аналогичные модули, которые загружают все 10 новых модификаций малвари. Кроме того, такие же модули использовались и в некоторых версиях Android.Joker, распространявшихся, в том числе, через Google Play. Например, в таких приложениях как Shape Your Body Magical Pro, PIX Photo Motion Maker и других.

Android.Joker.242.origin подключается к удаленному серверу хакеров и запрашивает у него конфигурацию. В ней содержится список задач с сайтами премиум-сервисов, скрипты JavaScript, с помощью которых на этих сайтах имитируются действия пользователей, а также другие параметры.

Чтобы подписка произошла успешно, зараженное устройство должно быть подключено к мобильному интернету. Для этого Android.Joker.242.origin специально проверяет текущие подключения, и, если он обнаруживает активное Wi-Fi-соединение, пытается отключить его.

Для каждой задачи модуль создает «невидимый» WebView и последовательно загружает в каждом из них сайт платного сервиса. После этого троян загружает JavaScript и с его помощью самостоятельно нажимает на кнопки в веб-форме, автоматически подставляя номер телефона жертвы и пин-код для подтверждения, перехваченный другим базовым модулем, например ― Android.Joker.531.

Хуже того, малварь охотится не только за кодами активации, но и передает на сервер злоумышленников содержимое всех уведомлений о поступающих SMS, что может привести к утечке конфиденциальной информации.

«После получения оповещения от компании «Доктор Веб» Huawei скрыла приложения с вредоносными программами в магазине приложений AppGallery для обеспечения безопасности пользователей. Компания проведет дополнительную проверку с целью минимизации рисков появления подобных программ в будущем», — говорят в пресс-службе AppGallery.