Мошенники пытаются извлечь выгоду из масштабной вымогательской атаки, от которой пострадали клиенты компании Kaseya. Злоумышленники рассылают спам, замаскированный под обновления для Kaseya VSA, и таким образом распространяют пейлоады Cobalt Strike.

Cobalt Strike, это легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. Он давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя он недоступен для рядовых пользователей и полная версия оценивается примерно в 3500 долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).

Как правило, конечная цель таких атак, это сбор и хищение конфиденциальных данных, а также доставка малвари второго уровня.

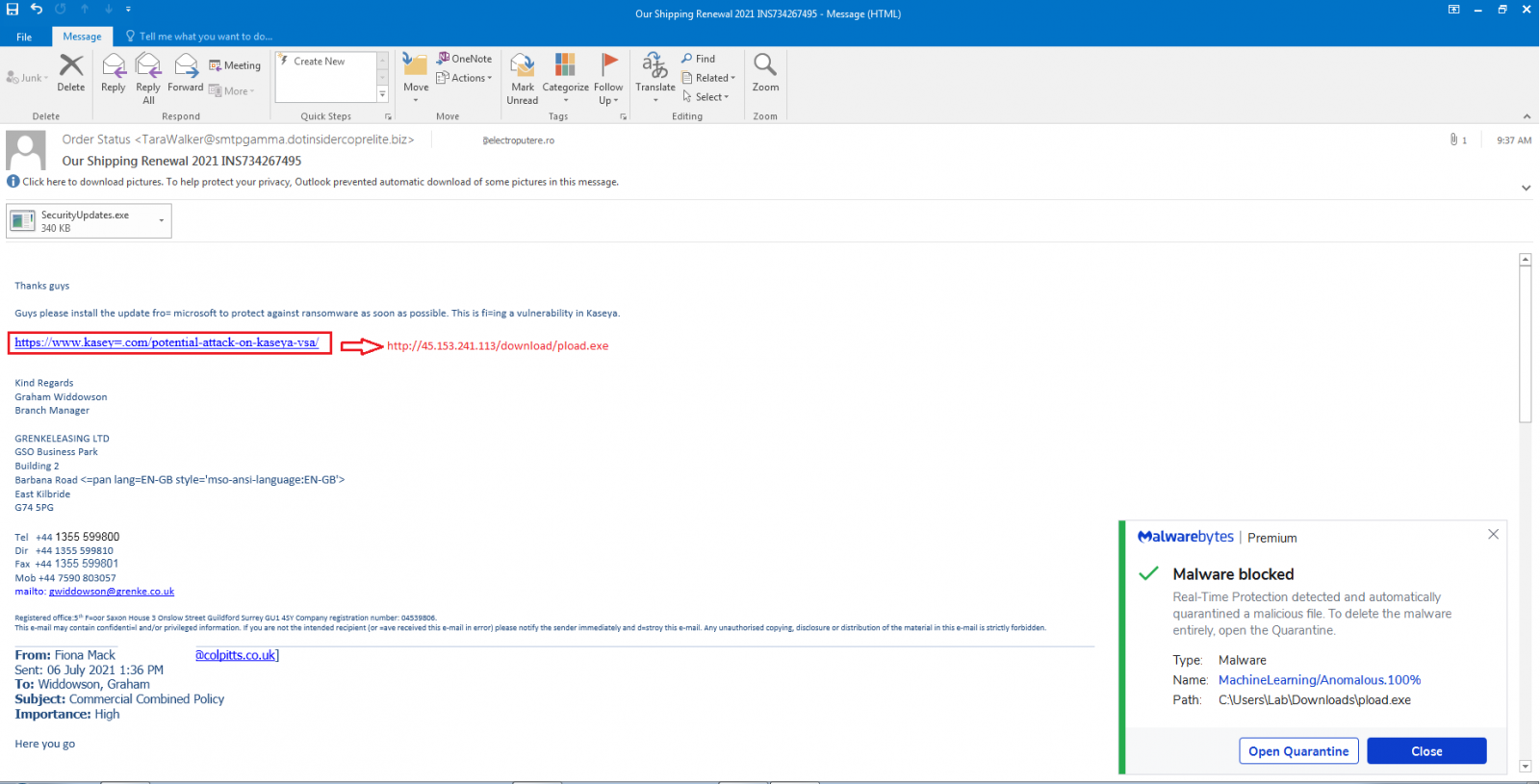

Вредоносный спам, связанный с недавней атакой на Kaseya, заметили аналитики компании Malwarebytes. Они предупреждают, что такие послания содержат вложение SecurityUpdates.exe и ссылку, которая выглядит как патч Microsoft для исправления уязвимости в Kaseya VSA.

Если пользователь попадается на удочку мошенников и устанавливает «обновление», после запуска вредоносного вложения или загрузки и запуска поддельного патча, злоумышленники получают постоянный удаленный доступ к системам жертвы.

Напомню, что около 1500 бизнесов действительно пострадали от атаки шифровальщика REvil, и хакеры эксплуатировали для этого уязвимость CVE-2021-30116 в Kaseya VSA. Однако патча для этой проблемы пока нет, и разработчики Kaseya просят всех клиентов временно держать VSA выключенным.