Эксперты Microsoft рассказали о вредоносной кампании, которая длится уже около года. По их данным, хакеры меняют механизмы обфускации и шифрования в среднем каждые 37 дней, в том числе используют азбуку Морзе, чтобы скрыть свои следы и воровать учетные данные пользователей.

Как правило приманки фишеров замаскированы под счета-фактуры, связанные с финансовыми бизнес-операциями, а письма содержат файл HTML («XLS.HTML»). Конечная цель злоумышленников — собрать учетные данные пользователей, которые впоследствии используются в качестве отправной точки для атак.

Microsoft сравнивает эту кампанию со сложным паззлом, отмечая, что отдельные части HTML-файлов выглядят безобидными и ускользают от защитных продуктов, но затем собираются вместе и декодируются, раскрывая свое истинное предназначение.

«HTML-вложения разделены на несколько сегментов, включая файлы JavaScript, используемые для кражи паролей, которые затем кодируются с использованием различных техник. Злоумышленники перешли от использования открытого HTML-кода к использованию разных методов кодирования, включая старые и необычные методы шифрования и азбуку Морзе, стремясь скрыть фрагменты атак», — пишут эксперты.

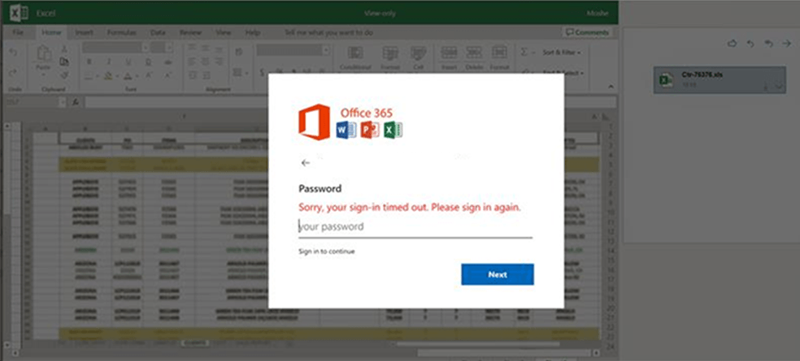

При открытии вредоносного вложения открывается окно браузера, в котором отображается фиктивное окно для ввода учетных данных Microsoft Office 365 (поверх размытого документа Excel). В этом окне пользователя призывают снова войти в систему, так как его доступ к документу Excel якобы истек. Если человек попадается на удочку мошенников и вводит пароль, он получает сообщение о том, что введенный пароль неверен, тогда как на самом деле малварь незаметно похищает данные.

Исследователи сообщают, что эти атаки начались в июле 2020 года, и тех пор кампания претерпела около десяти итераций, во время которых злоумышленники меняли методы кодирования, чтобы замаскировать вредоносные HTML-вложения.

«Азбука Морзе — это старый и необычный метод кодирования, в котором для обозначения символов используются тире и точки. Этот механизм использовался в февральских и майских атаках, — пишет Microsoft. — В февральской итерации ссылки на файлы JavaScript кодировались с использованием ASCII, а затем использовалась азбука Морзе. Тогда как в мае доменное имя в URL-адресе фишинг-кита кодировалось с помощью Escape еще до того, как весь HTML-код кодировался с использованием азбуки Морзе».

Напомню, что в феврале текущего года об использовании морзянки фишерами предупреждало издание Bleeping Computer.