Группа ученых из Швейцарской высшей технической школы Цюриха нашла способ обхода PIN-кодов на бесконтактных картах Mastercard и Maestro. В сущности, эта уязвимость позволяла использовать украденные карты Mastercard и Maestro для оплаты дорогих продуктов. И PIN-код при этом не понадобится.

Главная идея разработанной исследователями атаки заключается в том, что злоумышленник внедряется между украденной картой и PoS-терминалом, реализуя классический MitM-сценарий. Для этого преступнику потребуется:

- украденная карта;

- два Android-смартфона;

- специальное приложение для Android, которое поможет осуществить вмешательство в поля транзакции.

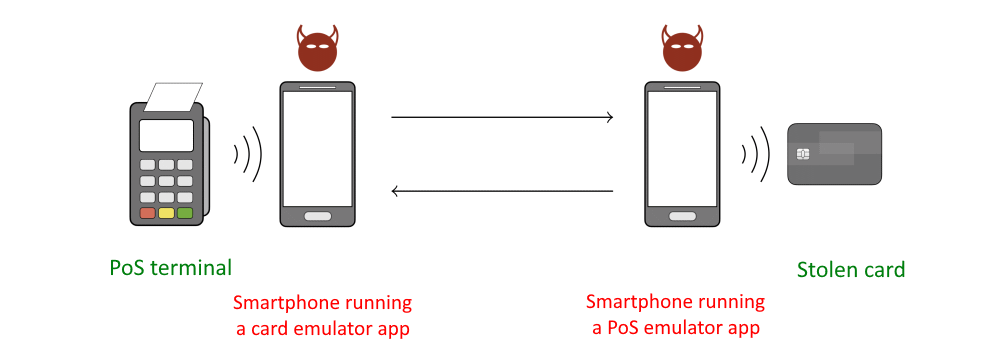

Приложение должно быть установлено на обоих смартфонах, которые будут выступать в роли эмуляторов. Так, один смартфон помещается рядом с украденной картой и будет действовать как эмулятор PoS, вынуждая карту инициировать транзакцию и поделиться ее данными, тогда как второй смартфон будет действовать как эмулятор карты и используется для передачи «подправленных» данных транзакции в реальный PoS-терминал магазина.

В итоге, с точки зрения оператора PoS-терминала, такая атака практически незаметна: все выглядит так, будто клиент платит с помощью своего мобильного приложения, тогда как на самом деле мошенник передает модифицированные данные транзакции, полученные с украденной карты.

Эксперты разработали эту атаку еще в 2020 году, после того как обнаружили способ обхода PIN-кодов при бесконтактных платежах Visa. Та атака тоже позволяла злоумышленнику, который владеет данными украденной бесконтактной карты Visa, использовать карту для оплаты дорогостоящих товаров, чья цена намного превышает лимит бесконтактных транзакций. И PIN-код при этом так же не требовался.

Теперь ученые просто продолжили это исследование, и сосредоточилась на вопросе обхода PIN-кодов на других типах карт. В докладе, опубликованном в начале февраля текущего года и представленном на конференции USENIX в этом месяце, исследовательская группа сообщила, что обнаружила аналогичную проблему с бесконтактными платежами в картах Mastercard и Maestro.

Разница заключается лишь в том, что теперь, вместо того, чтобы сообщать PoS-терминалу, что PIN-код уже проверен, исследователи обманывают терминал, заставляя его думать, что входящая транзакция исходит от карты Visa, а не от Mastercard или Maestro. Осуществляется это путем изменения легитимного AID карты на AID Visa: A0000000031010.

Подмена AID активирует специфичное для Visa ядро PoS-терминала, которое затем обращается к банку-эмитенту для проверки карты. На этом этапе злоумышленник просто осуществляет старую атаку, описанную еще в прошлом году, и платит за продукт, не предоставляя PIN-код.

Исследователи заявили, что успешно протестировали такую атаку с картами Mastercard Credit и Maestro, выполнив транзакции на сумму до 400 швейцарских франков во время тестов. Демонстрацию атаки можно увидеть ниже.

Эксперты обобщают, что раскрыли детали уязвимостей как представителям Visa, так и представителями Mastercard (которой также принадлежит бренд Maestro). И если Mastercard выпустила исправления еще в начале 2021 года, то Visa, похоже, до сих пор не решила эту проблему. По этой причине исследовательская группа заявила, что пока не будет публиковать свое приложение для Android, которое облегчает подобные атаки. Специалисты опасаются, что это может привести к массовым злоупотреблениям этим методом атак и их исследованиями.