Исследователи сообщают, что на хакерских форумах распространяется список, состоящий почти из 500 000 логинов и паролей для входа в Fortinet VPN. Якобы эти учетные данные были скопированы с уязвимых устройств прошлым летом. Злоумышленники говорят, что уязвимость, использованная для сбора информации, уже исправлена, но многие учетные данные все еще действительны.

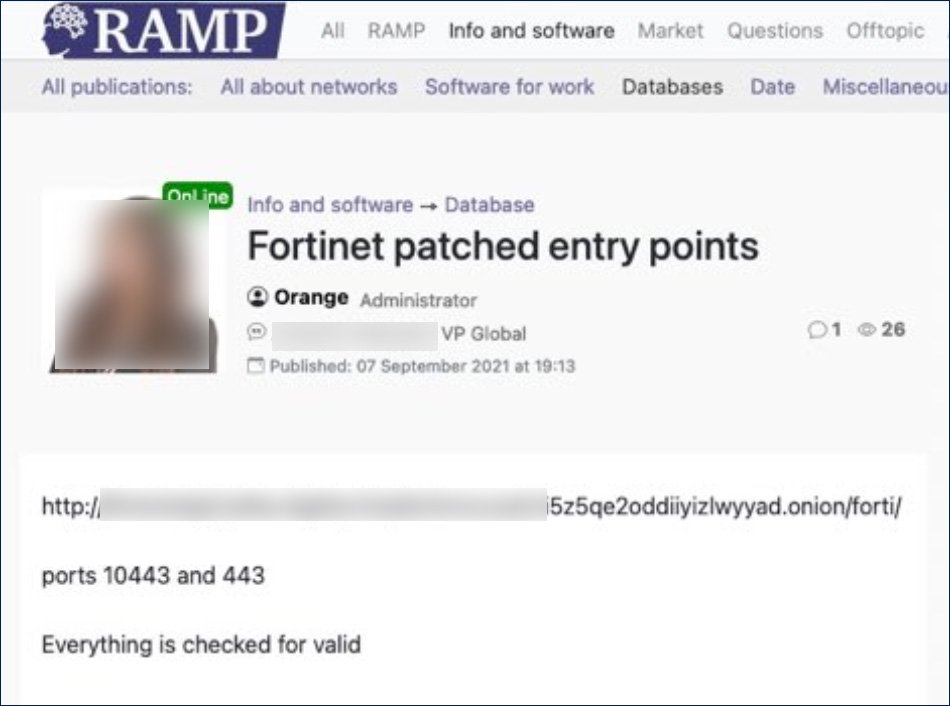

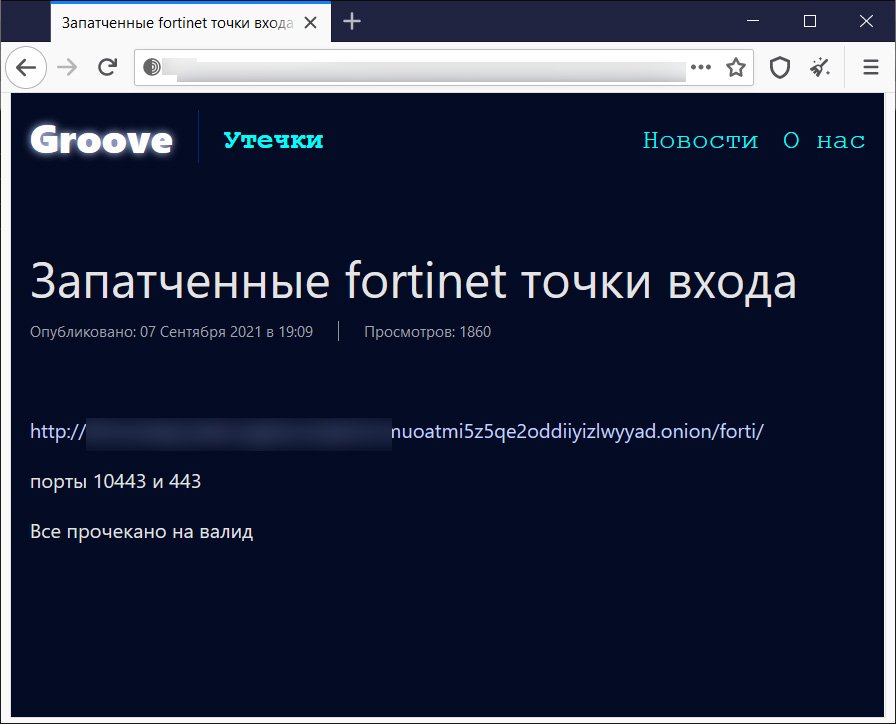

Издание Bleeping Computer пишет, что список учетных данных был бесплатно опубликован хакером под ником Orange, который является администратором недавно запущенного хак-форума RAMP и бывшим оператором Babuk.

Ранее, из-за возникших между участниками хак-группы Bubuk разногласий, Orange отделился от команды, чтобы основать RAMP, и теперь считается, что он представляет нового вымогателя Groove. Эта теория подтверждает тем, что реклама утечки была размещена и на сайте Groove.

Оба эти сообщения содержат ссылку на файл, размещенный на даркнет-сайте, который операторы Groove используют для размещения украденных у жертв данных.

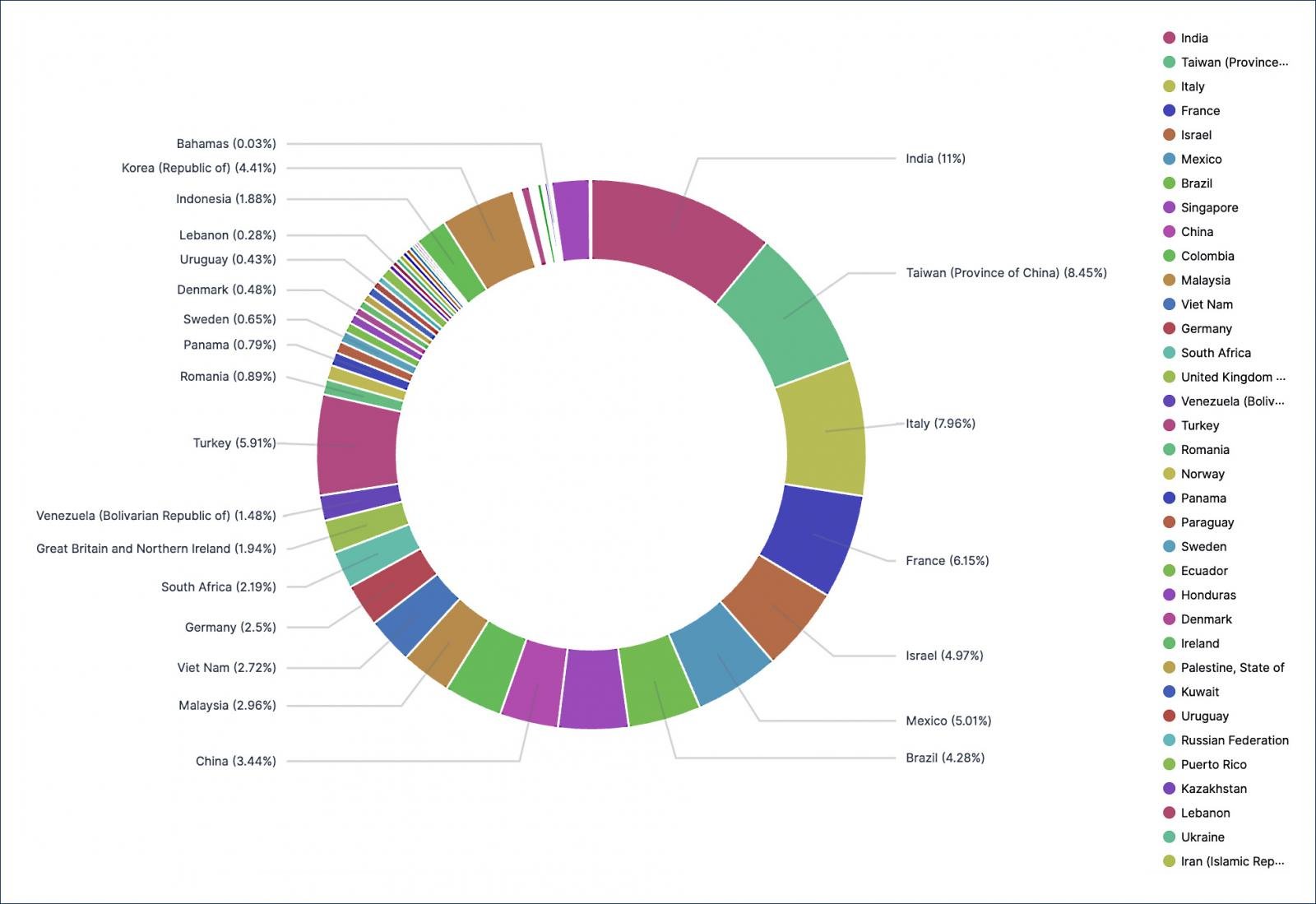

Анализ списка, проведенный журналистами Bleeping Computer, показал, что тот содержит учетные данные 498 908 пользователей на 12 856 устройствах. Хотя исследователи не проверяли, работают ли эти логины и пароли, издание подтвердило, что за всеми проверенными IP-адресами обнаружились серверы Fortinet VPN.

Дальнейший анализ, проведенный экспертами компании Advanced Intel, показал, что IP-адреса принадлежат устройствами по всему миру, и 2959 из них расположены в США.

ИБ-эксперт Виталий Кремез из Advanced Intel считает, что для сбора данных хакеры использовали старую проблему CVE-2018-13379, которая была исправлена разработчиками Fortinet еще в 2018 году, однако обновления до сих пор установили далеко не все. Используя эту уязвимость, удаленные и неаутенифицированные злоумышленники могут получить доступ к системным файлам с помощью специально подготовленных HTTP-запросов.

Пока неясно, почему злоумышленники предпочли опубликовать учетные данные бесплатно, а не продали их или использовали сами. Предполагается, что это было сделано для продвижения форума RAMP и RaaS Groove.

Представители Fortinet дали «Хакеру» следующий комментарий о случившемся:

«Безопасность клиентов – наш ключевой приоритет. Компания Fortinet осведомлена о том, что злоумышленник раскрыл учетные данные SSL-VPN для доступа к устройствам FortiGate SSL-VPN. Учетные данные были получены из систем, которые еще не внедрили обновления, представленные в мае 2019 года. С мая 2019 года Fortinet постоянно коммуницировала с клиентами, призывая к реализации мер по снижению рисков, включая сообщения в корпоративном блоге в августе 2019, июле 2020, апреле и июне 2021. Для получения дополнительной информации, пожалуйста, обратитесь к нашему последнему сообщению. Мы выпустим еще одно информационное сообщение, где будем настоятельно рекомендовать клиентам как можно скорее внедрить обновление и сбросить пароль».