Исследователи из компании Guardicore обнаружили серьезный баг в Microsoft Exchange: проблемой можно злоупотреблять для сбора учетных данных от домена и приложений Windows. Из-за этого уже произошла утечка примерно 100 000 логинов и паролей от Windows-доменов пользователей со всего мира.

Корень проблемы сокрыт в некорректной работе протокола Microsoft Autodiscover. Благодаря этой функции почтовые клиенты могут автоматически обнаруживать почтовые серверы, предоставлять им учетные данные и получать соответствующие настройки. Autodiscover является важной частью Exchange, поскольку с его помощью администраторы могут легко убедиться, что клиенты используют правильные параметры SMTP, IMAP, LDAP, WebDAV и так далее.

Для получения автоматических настроек почтовые клиенты обычно проверяют связь с рядом заранее определенных URL-адресов, которые являются производными от адреса электронной почты, настроенного в клиенте. К примеру, эксперты использовали почту amit@example.com, и клиент попытался использовать:

- https://autodiscover.example.com/autodiscover/autodiscover.xml

- http://autodiscover.example.com/autodiscover/autodiscover.xml

- https://example.com/autodiscover/autodiscover.xml

- http://example.com/autodiscover/autodiscover.xml

Специалисты Guardicore объясняют, клиент будет перебирать URL-адреса до тех пор, пока он не будет успешно аутентифицирован на сервере Microsoft Exchange и не получит информацию о конфигурации. К тому же этот механизм имеет процедуру «отката», которая срабатывает, если клиент не находит эндпоинт Autodiscover Exchange.

«Этот механизм и является виновником утечки, так как он всегда пытается резолвить Autodiscover-часть домена и всегда будет пытаться “дать сбой”, если можно так выразиться. То есть результатом следующей попытки создания URL-адреса Autodiscover у нас стал http://autodiscover.com/autodiscover/autodiscover.xml. Это значит, что владелец autodiscover.com получит все запросы, которые не смогли достичь нужного домена», — пишут эксперты.

Основываясь на этих выводах, компания зарегистрировала ряд Autodiscover-доменов, которые были доступны, и запустила на них honeypot’ы. В их числе:

• Autodiscover.com.br (Бразилия);

• Autodiscover.com.cn (Китай);

• Autodiscover.com.co (Колумбия);

• Autodiscover.es (Испания);

• Autodiscover.fr (Франция);

• Autodiscover.in (Индия);

• Autodiscover.it (Италия);

• Autodiscover.sg (Сингапур);

• Autodiscover.uk (Великобритания);

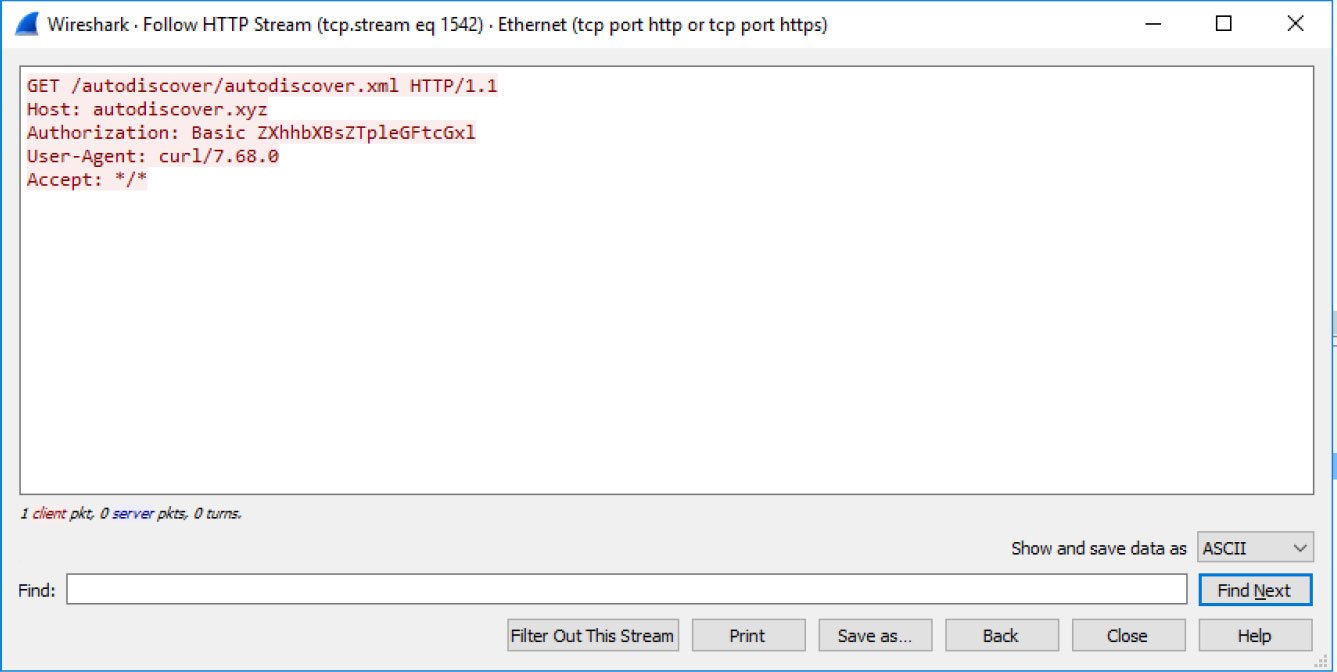

• Autodiscover.xyz;

• Autodiscover.online.

Более четырех месяцев, с 16 апреля 2021 года по 25 августа 2021 года, эти серверы получали сотни запросов с тысячами учетных данных от пользователей, которые пытались настроить свои почтовые клиенты, но те не могли найти подходящий эндпоинт Autodiscover. Подчеркивается, что перед отправкой аутентифицированного запроса клиенты даже не пытались проверить, доступен ли ресурс и существует ли он вообще.

«Guardicore перехватила 372 072 учетных данных от доменов Windows и 96 671 уникальную учетную запись из различных приложений, таких как Microsoft Outlook», — рассказывают исследователи.

В итоге в руках специалистов оказалась впечатляющая подборка учетных данных самых разных компаний и предприятий, включая производителей продуктов питания, банки, электростанции, фирмы, занимающиеся недвижимостью, доставкой и логистикой, модой и украшениями, а так же ряд публичных китайских компаний.

Хотя все учетные данные поступали через незашифрованные HTTP-соединения, исследователи подробно описывают и способы сбора учетных данных с помощью NTLM и Oauth.

Так как патчей пока нет, и Microsoft не прокомментировала ситуацию, исследователи советуют компаниям заблокировать любые Autodiscover-домены на уровне брандмауэра или DNS, чтобы устройства не могли к ним подключаться (компания подготовила список таких доменов). Также рекомендуется отключить обычную аутентификацию, поскольку она отправляет учетные данные открытым текстом.