ИБ-исследователь Бобби Раух (Bobby Rauch) обнаружил, что брелоки AirTag, которые Apple рекламирует как удобное решение для отслеживания личных вещей (например, ноутбуков, телефонов, ключей от машины, рюкзаков и так далее), подвержены хранимой XSS-уязвимости. Раух раскрыл данные об этой проблеме, хотя патча еще нет, так как разочаровался в bug bounty программе Apple.

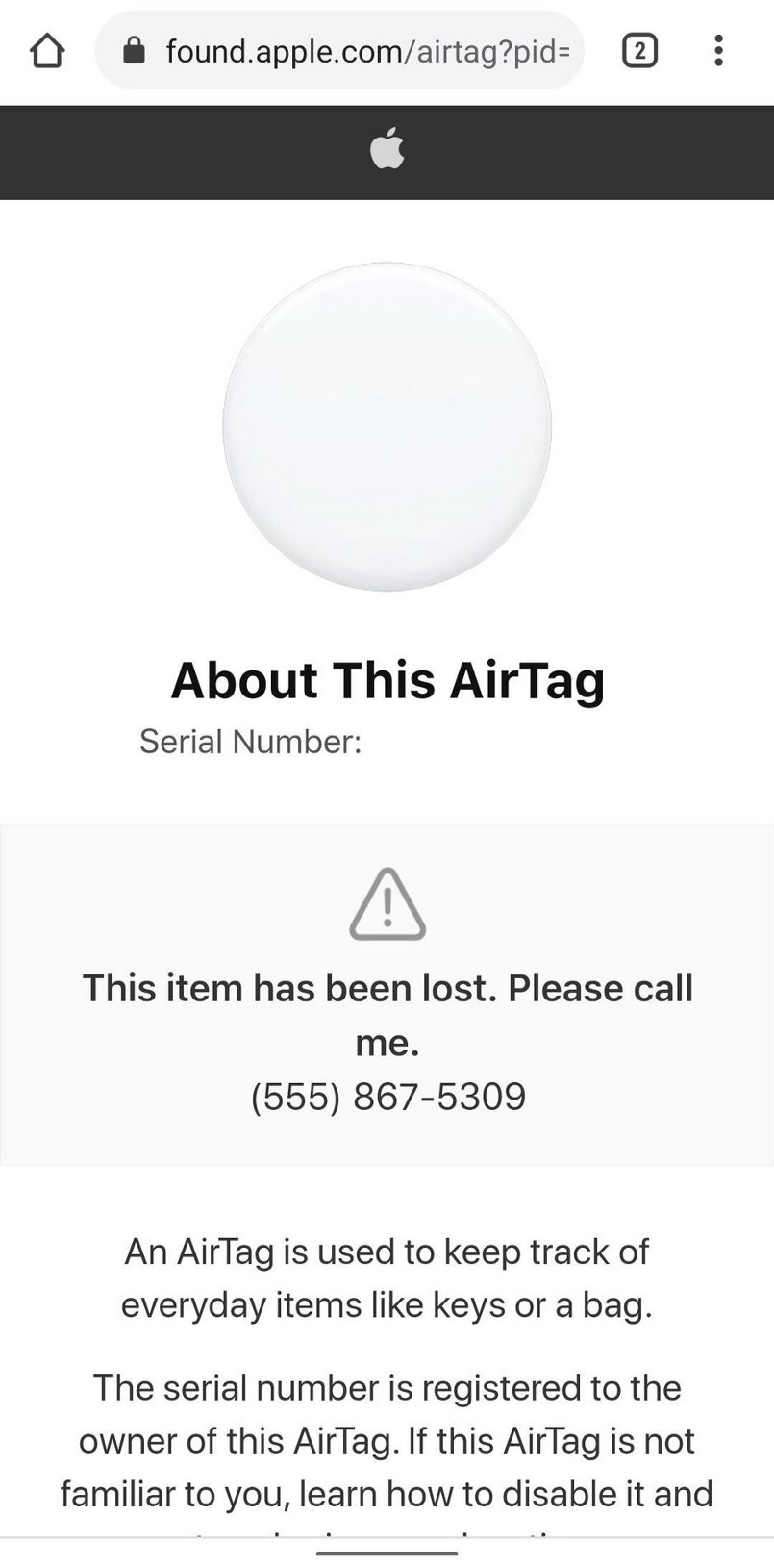

Корень уязвимости заключается в том, что когда пользователь AirTag включают «режим утери», то есть не может найти свою вещь, он может добавить свой номер телефона и настраиваемое сообщение, которое будет отображаться для любого, кто найдет и отсканирует AirTag с помощью любого устройства с поддержкой NFC.

Раух заметил, что уникальная страница, создаваемая на found.apple.com для каждого брелока AirTag, подвержена хранимой XSS, и проблему можно эксплуатировать, вставив вредоносные данные в поле для номера телефона.

Исследователь описывает следующий сценарий атаки: злоумышленник включает «режим утери» для собственного AirTag и перехватывает запрос, связанный с этой операцией. Затем вводит вредоносные данные в поле номера телефона. После этого злоумышленнику остается лишь сбросить устройство AirTag в том месте, где его цель (или случайный прохожий, если атака носит оппортунистический характер) найдет брелок и просканирует его. После сканирования такого AirTag немедленно запустится вредоносный пейлоад.

Раух продемонстрировал такую атаку, внедрив полезную нагрузку, которая перенаправляет жертву на фишинговую страницу, имитирующую iCloud. Поскольку речь идет о продукте Apple, страница входа в iCloud может не вызвать подозрения у жертвы, хотя, на самом деле, при сканировании найденного AirTag не нужно предоставлять никакие учетные данные.

Аналогичным способом преступник может заманить свою жертву на любой другой сайт, в том числе распространяющий малварь, или создать иную полезную нагрузку, которая, к примеру. будет перехватывать токены сеансов и клики.

Также Раух отмечает, что можно использовать вредоносную ссылку на found.apple.com саму по себе, отправив ее непосредственно своей цели. В этом случае полезная нагрузка запустится после получения доступа к ссылке, и даже не будет необходимости сканировать AirTag.

Раух сказал известному ИБ-журналисту Брайану Кребсу, что уведомил Apple о проблеме еще 20 июня 2021 года, но компания реагировала очень медленно, постоянно присылая отписки о том, что изучением бага занимаются специалисты. Также Apple отказалась ответить на вопросы эксперта о возможном вознаграждении за обнаруженную ошибку. В итоге Раух разочаровался в bug bounty Apple окончательно и решил опубликовать детали уязвимости в открытом доступе.

Напомню, что недавно другой ИБ-специалист раскрыл детали обхода экрана блокировки в iOS, и тоже писал, что это своеобразная месть Apple за то, что ранее в 2021 году компания преуменьшила значимость аналогичных проблем обхода блокировки экрана, о которых он сообщал. Вскоре после этого исследователь, известный под ником Illusion of Chaos, опубликовал на «Хабре» подробное описание и эксплоиты для трех 0-day уязвимостей в iOS. Он объяснил, что сообщил Apple об этих проблемах еще в начале года, однако компания так и не выпустила патчи.

Издание Washington Post посвятило этой проблеме большую статью, в которой многие ИБ-специалисты рассказывали о таких же проблемах и утверждали, что компания оставляла их багрепорты без внимания месяцами, выпускала неэффективные патчи, занижала размеры вознаграждений и вообще запрещала исследователям участвовать в bug bounty далее, если те начинали жаловаться.