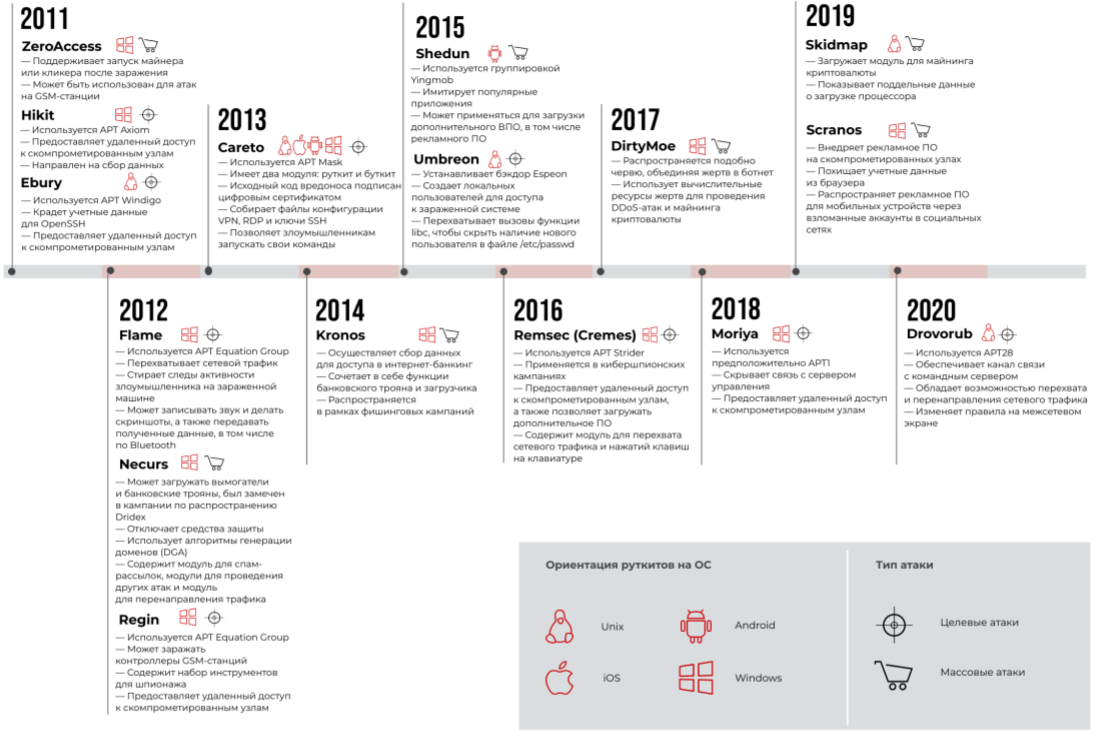

Эксперты Positive Technologies проанализировали наиболее известные за последние 10 лет семейства руткитов.

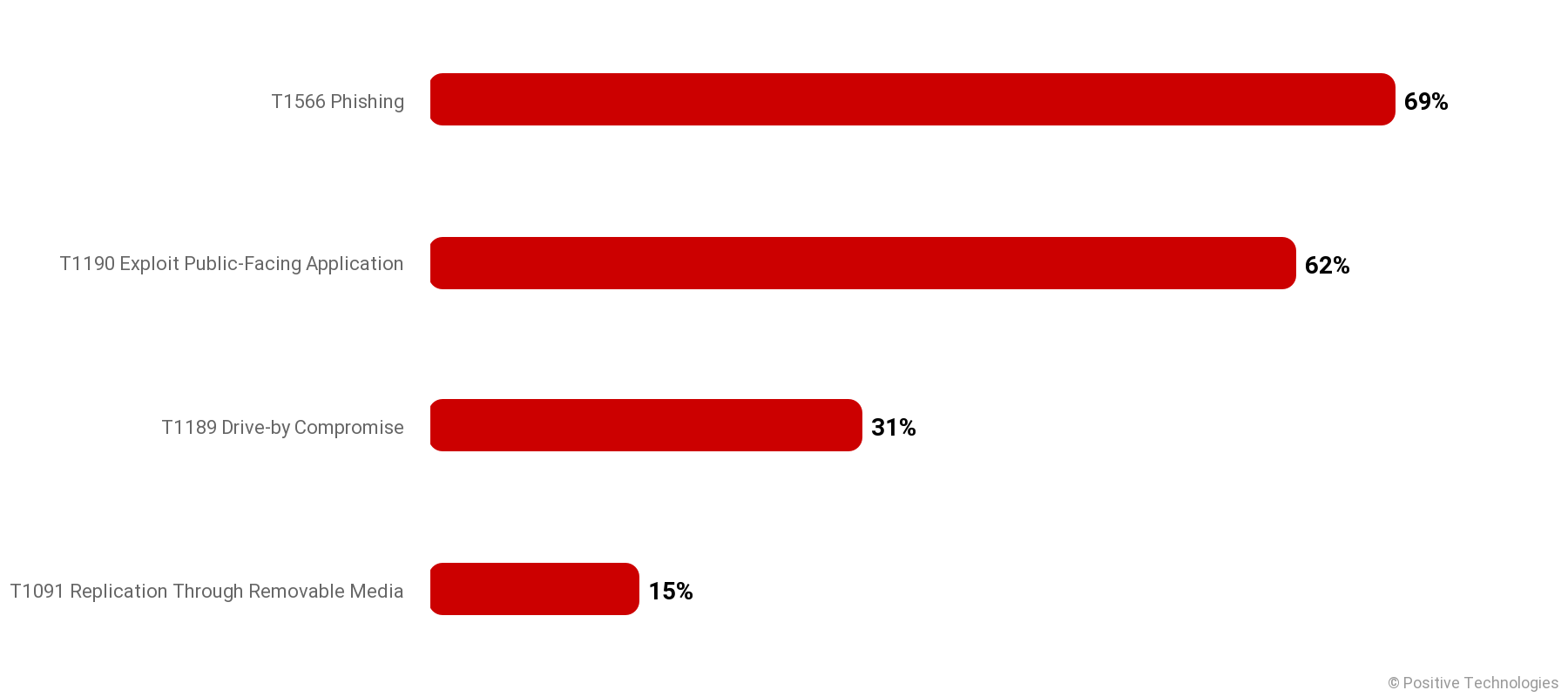

Исследователи отмечают, что руткиты — это не самая распространенная малварь, и случаи их обнаружения, как правило, отсылают к громким атакам с резонансными последствиями. Зачастую такие инструменты входят в состав многофункционального вредоносного ПО, которое перехватывает сетевой трафик, шпионит за пользователями, похищает сведения для аутентификации или использует ресурсы жертв для проведения DDoS-атак. Наиболее известным случаем применения руткита в Positive Technologies называют кампанию по распространению Stuxnet, главной целью которой в 2010 году была приостановка развития ядерной программы Ирана.

Как выяснили аналитики, 77% руткитов используются преступниками для шпионажа и в 44% случаев применяются в атаках на госучреждения. Чуть реже (38% случаев) малварь применялись для атак на исследовательские институты. Эксперты связывают выбор этих целей с основным мотивом хакеров, распространяющих руткиты, — получением данных.

Большую ценность для злоумышленников представляет информация, которую обрабатывают упомянутые организации. В топ-5 наиболее атакуемых посредством руткитов отраслей по итогам исследования также вошли телеком (25%), промышленность (19%) и финансовые организации (19%). Помимо этого, более половины руткитов (56%) используются хакерами в атаках на частных лиц. Главным образом это таргетированные атаки в рамках кампаний по кибершпионажу в отношении высокопоставленных чиновников, дипломатов и сотрудников целевых организаций.

«Руткиты, особенно работающие в режиме ядра, очень сложны в разработке, поэтому их используют либо высококвалифицированные APT-группировки, которые обладают навыками разработки подобного инструмента, либо группы, чьи финансовые возможности позволяют купить руткиты на теневом рынке, — поясняет аналитик Positive Technologies Яна Юракова. — Основная цель злоумышленников такого уровня — кибершпионаж и получение данных. Это могут быть как финансово мотивированные преступники, которые похищают крупные суммы денег, так и группировки, добывающие информацию и совершающие разрушительные действия в инфраструктуре жертвы в интересах заказчиков».

Как показал анализ, в 77% случаев руткиты использовались злоумышленниками для получения данных, примерно в трети случаев (31%) — для извлечения финансовой выгоды, и лишь в 15% атак эксперты отметили мотив эксплуатации инфраструктуры компании-жертвы для проведения последующих атак.

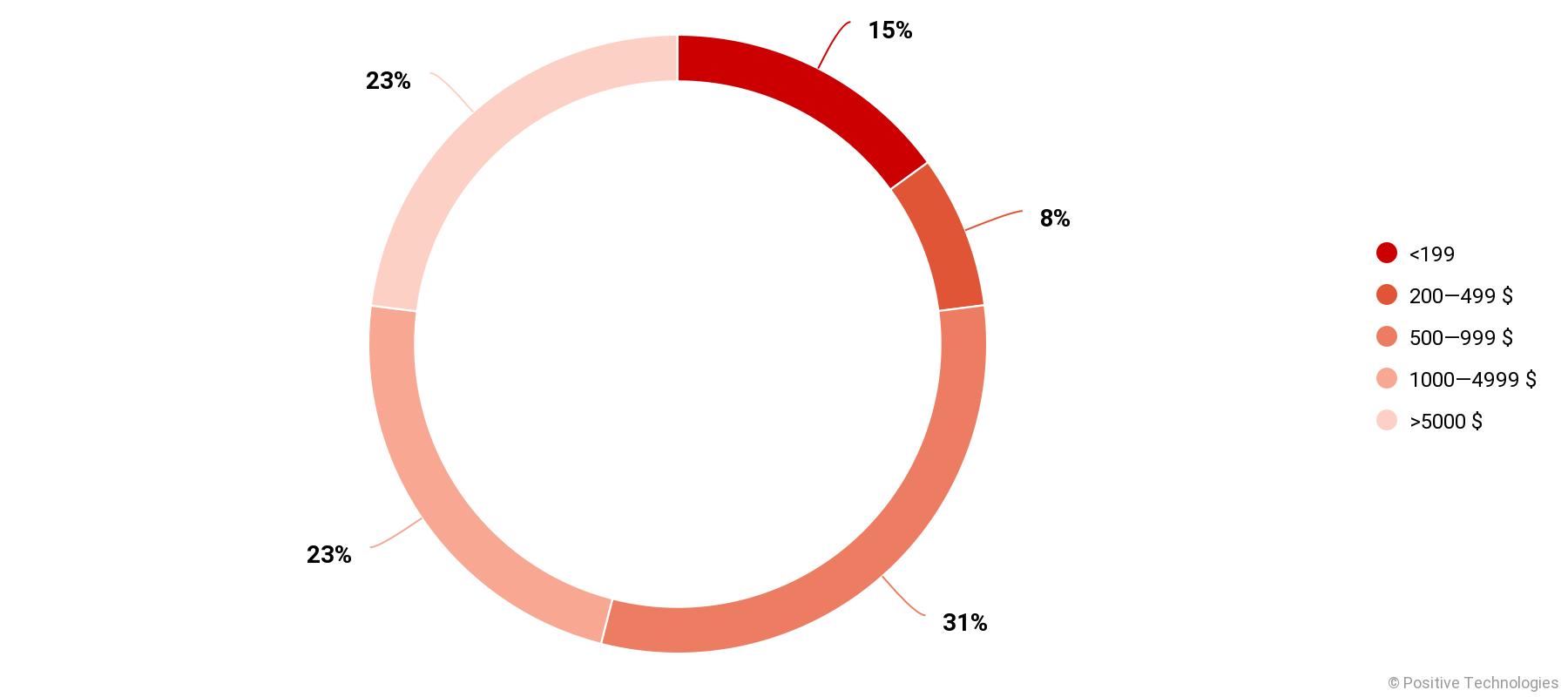

В даркнете в основном преобладают объявления о продаже руткитов пользовательского уровня — их обычно используют в массовых атаках. По оценкам экспертов, стоимость готового руткита варьируется от 45 до 100 000 долларов США и зависит от режима работы, целевой ОС, условий использования (например, вредонос можно взять в аренду на месяц) и дополнительных функций (чаще всего запрашивают получение удаленного доступа и сокрытие файлов, процессов и сетевой активности).

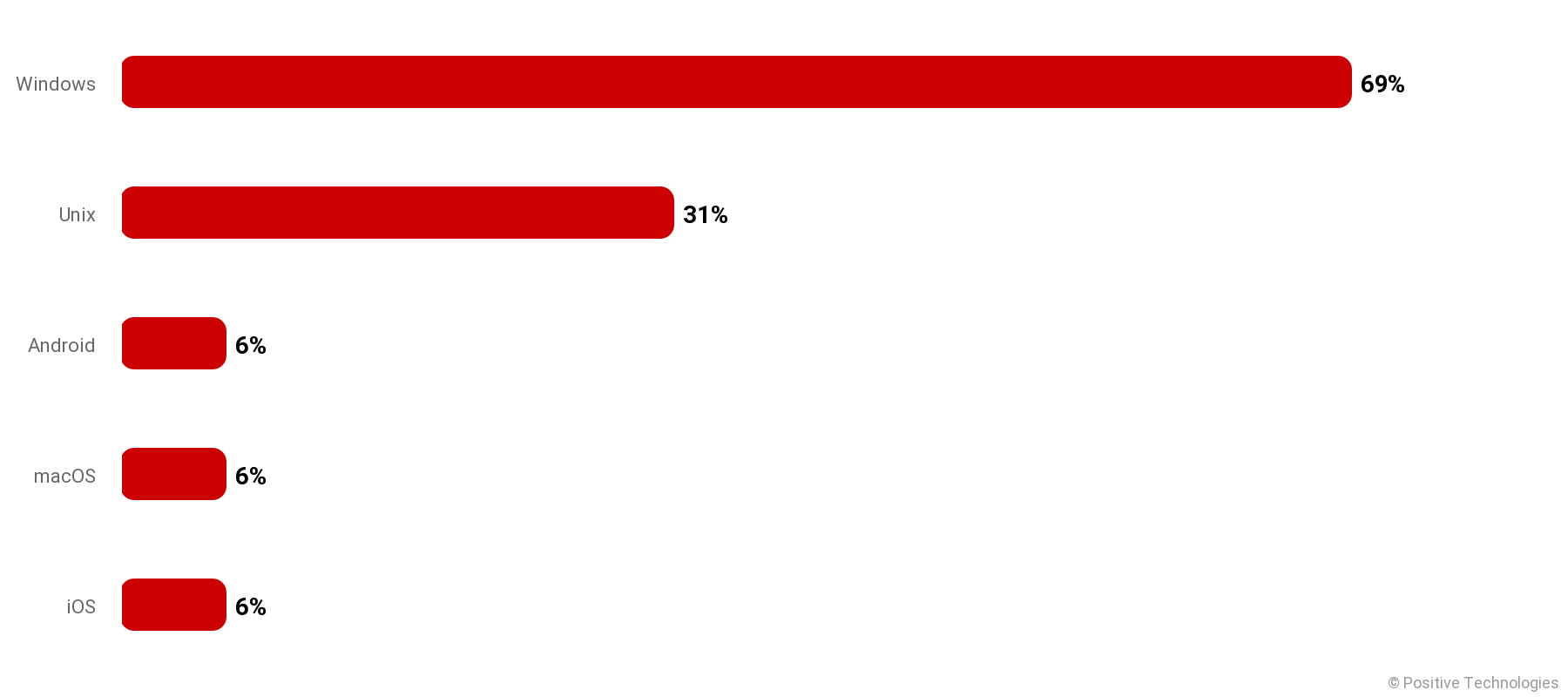

В некоторых случаях разработчики предлагают доработку руткита под нужды заказчика и оказывают сервисное сопровождение. Стоит отметить, что в 67% объявлений фигурировало требование о том, что руткит должен быть «заточен» под Windows. Это соотносится с результатами исследования: доля таких образцов в выборке вредоносов, изученных специалистами Positive Technologies, также превалирует, составляя 69%.