Специалист компании CyberArk Идо Хорвич (Ido Hoorvitch) взломал 70% сетей Wi-Fi в родном Тель-Авиве, стремясь доказать, что домашние сети плохо защищены и их легко скомпрометировать.

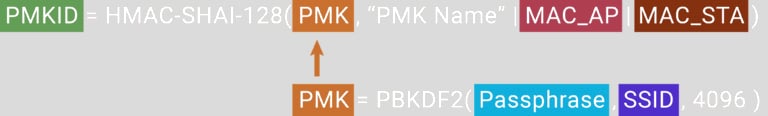

Для проведения эксперимента Хорвич походил по городу с оборудованием для сниффинга и собрал данные 5000 сетевых хэшей. Затем он использовал уязвимость, позволяющую получить хэш PMKID, обычно генерируемый для роуминга. Хэш PMKID состоит из SSID сети, парольной фразы, MAC-адреса и статического целого числа.

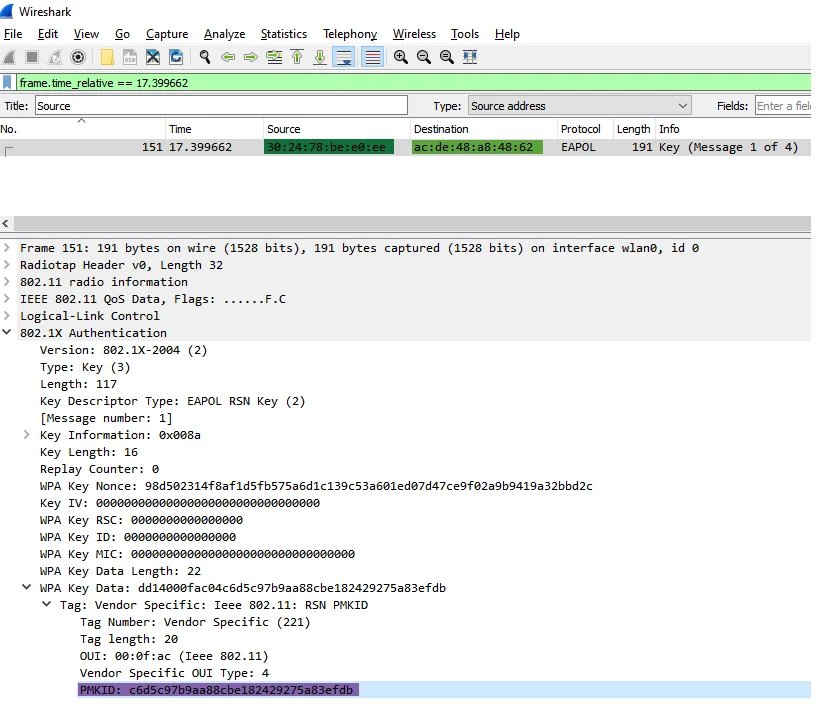

Чтобы получить хэши PMKID, он использовал сетевую карту AWUS036ACH ALFA за 50 долларов, которая могла выступать как в качестве монитора, так и инструмента для внедрения пакетов, а затем проанализировал их с помощью WireShark в Ubuntu.

Используя метод Йенса «atom» Штеуба (ведущего разработчика Hashcat), Хорвич собрал PMKID, которые затем были взломаны для получения паролей.

«Методика atom’а является не задействует клиент, поэтому отсутствует необходимость фиксировать логин пользователя в реальном времени, равно как и в целом необходимости [ждать] подключения пользователей к сети, — рассказывает Хорвич. — Более того, злоумышленнику нудно лишь захватить один фрейм и исключить неправильные пароли и искаженные фреймы, которые мешают процессу взлома».

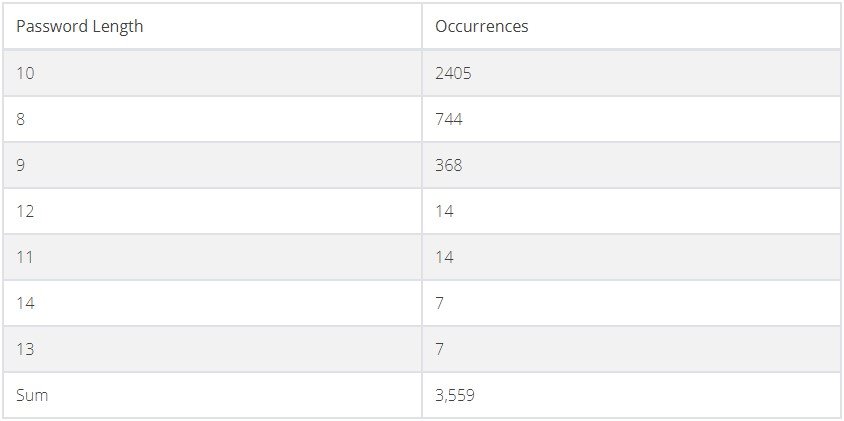

Таким образом, Хорвич начал с атак по маске, чтобы определить людей, использующие номер своего мобильного телефона в качестве пароля для Wi-Fi (обычное явление в Израиле). Для взлома таких паролей необходимо вычислить все варианты израильских телефонных номеров, а это десять цифр, всегда начинающихся с 05, что оставляет всего восемь цифр.

Используя обычный ноутбук и эту методику, исследователь успешно скомпрометировал 2200 паролей со средней скоростью девять минут на один пароль. На следующем этапе он перешел к атаке по словарю, использовав Rockyou.txt. Это привело к быстрому взлому еще 1359 паролей, в большинстве из которых использовались только символы нижнего регистра.

В итоге Хорвич успешно скомпрометировал примерно 70% паролей для выбранных сетей Wi-Fi и подтвердил все свои догадки относительно плохой защищенности сетей Wi-Fi.

Специалист резюмирует, что пользователям не следует включать функцию роуминга на маршрутизаторах, предназначенных для личного использования (WPA2-personal), ведь в таких сетях нет необходимости в роуминге. Также он отмечает, что пароли длиной более 10 букв/цифр более устойчивы к взлому.