Специалисты Group-IB обнаружили новые атаки хакеров RedCurl, обычно занимающихся коммерческим шпионажем и кражей корпоративной документации у компаний из различных отраслей. Теперь «под прицелом» группировки оказался неназванный российский ритейлер, входящий в ТОП-20 крупнейших интернет-магазинов России.

В прошлом году специалисты Group-IB впервые рассказали о русскоязычной хак-группе RedСurl. RedCurl активна как минимум с 2018 года. За это время хакеры совершили 26 целевых атак исключительно на коммерческие организации. Среди них были строительные, финансовые, консалтинговые компании, ритейлеры, банки, страховые, юридические и туристические организации. При этом RedCurl не имела четкой географической привязки к какому-либо региону: ее жертвы располагались в России, Украине, Великобритании, Германии, Канаде и Норвегии. Теперь, спустя семь месяцев, в 2021 году атаки RedСurl возобновились.

«После продолжительного перерыва группа вернулась на арену кибершпионажа. Атакующие показывают глубокие навыки проведения тестов на проникновение, а также разработки вредоносного ПО, способного обходить классические антивирусные средства защиты. А значит, все большее количество компаний будут попадать в список жертв группы, проводящей таргетированные атаки с целью кражи внутренних документов компаний. Шпионаж в коммерческой сфере остается пока еще редким и во многом уникальным явлением. Однако мы не исключаем, что успех данной группы может задать новый тренд на арене киберпреступлений», — говорит руководитель отдела динамического анализа вредоносного кода Group-IB Иван Писарев.

С начала 2021 года Group-IB зафиксировала 4 атаки, в двух из которых идентифицированная жертва находилась в России и была атакована дважды. Так, от рук хакеров пострадал один из крупнейших российских ритейлеров, специализируются на оптовой и розничной торговле в интернете. Обнаружив следы атаки, специалисты Group-IB оперативно связались с жертвой, предоставили данные и проконсультировали о необходимых действиях для локализации и купирования дальнейшего развития инцидента.

Исследователи отмечают, что в период затишья группа провела серьезные улучшения своих инструментов для достижения своей главной цели — хорошо подготовленного шпионажа.

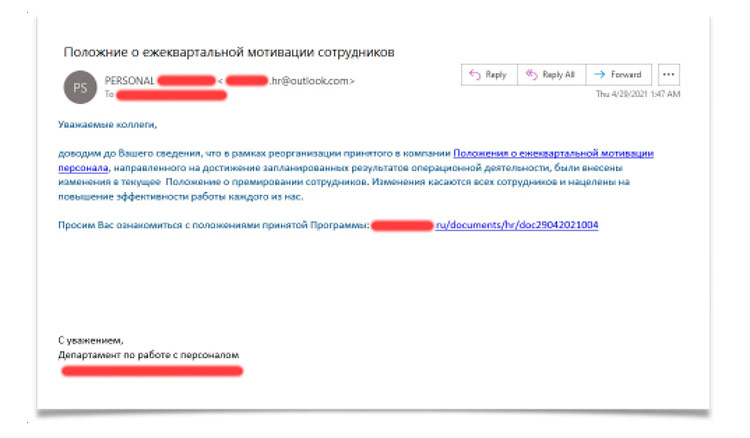

Теперь перед атакой RedCurl еще тщательнее исследуют свою жертву: их «фирменным стилем» является отправка фишинговых писем в разные департаменты организации от имени HR-команды. Однако в новых атаках на ритейл RedCurl пошли еще дальше и осуществили две хорошо подготовленные рассылки — одна была «классической» — от имени HR-департамента организации-жертвы, а вот вторая — уже от имени всем известного госпортала с темой письма — «Возбуждении исполнительного производства». Естественно, данные письма не имели никакого отношения ни к департаменту по работе с персоналом, ни к госучреждениям.

Из примера фишинговых писем видно, что RedCurl активно использует социальную инженерию — заинтересованные темой премирования, сотрудники, конечно, кликают на указанную в письме ссылку.

После заражения компьютера в сети целевой организации, RedCurl собирает информацию об инфраструктуре жертвы. В первую очередь хакеров интересуют версия и название зараженной системы, список сетевых и логических дисков, а также список паролей. По информации Group-IB, на стороне сервера похищенная с зараженной машины информация, IP-адрес и время получения запроса сохраняются в отдельный файл. Интересно, что перед сохранением в файл время корректируется с учетом часового пояса города Минск (UTC+3).

В своих атаках RedCurl не торопится: с момента заражения до кражи данных проходит от 2 до 6 месяцев. Группа не использует классические инструменты постэксплуатации, такие как CobaltStrike или Meterpreter. Также хакеры ни разу не были замечены в использовании стандартных иои общедоступных средств удаленного контроля скомпрометированных устройств. Первоначальное заражение, закрепление на зараженном устройстве, продвижение в сети, кража документов — все это осуществляется за счет самописных и нескольких публичных инструментов. По мнению экспертов, именно поэтому действия и методы RedCurl остаются уникальными для русскоязычной хакерской сцены.

Несмотря на высокий уровень контроля в сети жертвы, группа не занимается шифрованием ее инфраструктуры, не выводит деньги со счетов, не требует выкуп за украденные данные. То есть не делает ничего, чтобы реализовать стандартные для киберкриминала финансовые амбиции. Как правило, это указывает на то, что группа, получает вознаграждение за свою «работу» из других источников. Ее задача — как можно незаметнее добыть ценные сведения.

Прежде всего, RedCurl интересуют: деловая переписка по электронной почте, личные дела сотрудников, документация по различным юридическим лицам, судебным делам и другая внутренняя информация. Даже после окончания атаки жертва может оставаться в неведении, что все ее секреты уже «уплыли» на серверы RedCurl.